Nové ohnisko malware

Len minulý mesiac, WannaCry sa titulky po celom svete po to podarilo nakaziť viac ako 200 000 počítačov vo viac ako 150 krajinách, pomocou zraniteľnosti v systéme Windows. V posledných pár dní, videli sme ďalší široký-rozšíril útok, ktorý bol najprv veril byť ransomware ohniska. To má mnoho rôznych mien, ale je najčastejšie označovaná ako Petya or NotPetya.

Petya je známy ransomware, ktorý bol asi na chvíľu, ale svoju developer poprel účasť na tento nový útok, teda prečo to je nazývané NotPetya niektorí. Na prvý pohľad pôsobí ako typický ransomware, zašifruje súbory a potom sa pýta, že obete zaplatiť ich obnoviť. Pri ďalšom vyšetrovaní, realita je celkom iná. Výskumníci dospeli k záveru, že NotPetya nie je vlastne ransomware, ale skôr stierač malware. Čo navrhujú, je že to nie je chcel zarobiť peniaze, je to chcel zničiť systémy.

Petya je známy ransomware, ktorý bol asi na chvíľu, ale svoju developer poprel účasť na tento nový útok, teda prečo to je nazývané NotPetya niektorí. Na prvý pohľad pôsobí ako typický ransomware, zašifruje súbory a potom sa pýta, že obete zaplatiť ich obnoviť. Pri ďalšom vyšetrovaní, realita je celkom iná. Výskumníci dospeli k záveru, že NotPetya nie je vlastne ransomware, ale skôr stierač malware. Čo navrhujú, je že to nie je chcel zarobiť peniaze, je to chcel zničiť systémy.

Ukrajinská spoločnosť veril k boli ground zero

Výskumných pracovníkov v rôznych bezpečnostných spoločností verí, že účtovný softvér dodávateľa založené na Ukrajine, M.E.Doc, náhodne šíriť malware, ktoré viedli k infekcii tisíce počítačov. Hoci samotná spoločnosť poprel to, malware odborníkov verí, že spoločnosť bol hacknut a ich servery boli ohrozené. Hackeri vydala aktualizáciu škodlivého softvéru a zákazníkov, ktorí nainštalovali skončil napádajúce svoje počítače s NotPetya. Malware potom získal poverenia na lokálne siete a pomocou niektorých nástrojov, podarilo sa rozšírila do počítačov v rovnakej sieti. To tiež hlásil, že exploit využívaný WannaCry, EternalBlue, spolu s Eternalromance sa používa aj o tomto útoku. Dobrou správou je, že to nebude šíriť prostredníctvom internetu len cez LAN. To však vyvoláva otázku, ako malware podarilo rozšíril do ďalších krajín, kde infikovaných spoločností nemal žiadny kontakt s M.E.Doc.

Ako funguje NotPetya?

Rovnako ako pôvodné Péťa ransomware, NotPetya nešifruje súbory jeden po druhom. To, čo je to reštartuje počítač a šifruje pevný disk hlavnej tabuľky súborov (MFT) a robí hlavný zavádzací záznam (MBR) schopný správne fungovať. Petya nahradí šifrované kópie MBR škodlivý kód a váš počítač je schopný boot. Namiesto toho zobrazí výkupné. To je, kde NotPetya sa líši od Petya. Comae technológie výskumník Matt Suiche, uvádza, že pôvodný Péťa ransomware šifruje disku spôsobom tak, aby mohol zvrátiť zmeny, ak je to potrebné. NotPetya, na druhej strane, má trvalé a nezvratné poškodenie disku.

Odborníci sa domnievajú, NotPetya nie je chcel zarobiť peniaze, to je chcel zničiť

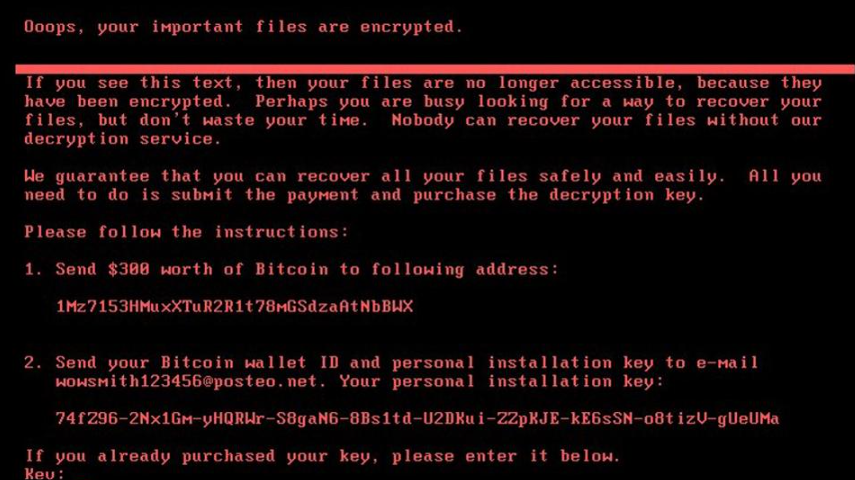

Po dokončení celého procesu infikovaného počítača ukáže výkupné. Hlásenie šifrované súbory a že budete musieť zaplatiť 300 dolárov v hodnote Bitcoin uvedenú adresu. Keď obeť hradí výkupné, majú odoslať ID platby a osobné inštalačný kľúč, ktorý je uvedený v poznámke, wowsmith123456@posteo.net. Avšak, nemecký poskytovateľ urobila rozhodnutie uzavrieť tento účet, čo znamená, že nemôže dostať do kontaktu s hackermi. Aj v prípade, že budete platiť, zločinci by sa nijako vedieť, kto zaplatil.

To nie je jediný dôvod, prečo by ste nemali platiť. Ďalšie vyšetrovanie malware odkryl, že ľudia za útok nemajú v úmysle obnoviť súbory. To jednoducho nie je možné. Vyššie uvedené inštalácie kľúč ID je kľúčovou súčasťou procesu dešifrovania. To ukladá informácie o obete a dešifrovací kľúč. Inštalačné ID, ktoré vidíte na výkupné je len náhodná dáta, čo naznačuje, že NotPetya bol nie chcel zarobiť peniaze.

Malware výskumníci sú teraz kategorizácia NotPetya ako ransomware, ale ako stierač, ktoré v podstate ničia svoje súbory s žiadny spôsob, ako ich obnoviť. Kým to skutočne neodstráni žiadne súbory v systéme, akonáhle vaše súbory sú šifrované, nie je možné dešifrovať, ktorá ponecháva im k ničomu. A to je myšlienka byť úmyselné. Čo znamená, že ísť do tohto, vývojári za infekcie boli ne zamerané zarobiť peniaze.

Zdá sa, že Ukrajina majú najväčšie množstvo obetí. To hlásil, že vládne organizácie riadiaci katastrofu Černobyľu musel prepnúť na manuál radiačný monitoring, pretože oni mali vypnúť všetky počítače so systémom Windows. Zdá sa, že hlavné ukrajinské energetických spoločností tiež boli postihnuté. Vidieť, ako Ukrajina vzal najťažšej hit a skutočnosť, že všetko začalo tam, to je veril, bola krajina s cieľom v čo niektorí veria boli útoku národného štátu.

Čo si mohol urobiť aby sa zabránilo katastrofálne výsledky?

Zálohovanie. Ak WannaCry útoku učil jednotlivých používateľov a obchodné niečo, je dôležité mať zálohu. Vidieť, ako neexistuje žiadny spôsob, ako dešifrovanie súborov, aj keď budete platiť, jediná vec, ktorá by mohla mať uložené veľa problémov je súbory uložené niekde inde. Žijeme vo svete, kde malware číha na každom rohu na internete, ale ľudia nie sú zďaleka bezpečnosť opatrný. Dokazujú to každý deň, keď používatelia hlásia, že boli zašifrované súbory a neexistuje žiadne zálohovanie.

Cyber hrozba je reálna. Bez ohľadu na to, kto boli hlavné ciele tohto útoku, je dôležité pochopiť, že to nie je niečo, čo nemôže dôjsť k vám, a preto nie je potrebné byť opatrný. A kým ľudia uvedomiť, že a uistite sa, že robia všetko, čo môžu, aby ochránili, je to len bude zhoršovať.

Referencie