Интернет-гаджеты становятся все более распространенными, важно помнить, что они все еще относительно новое и таким образом не настолько безопасны, как они должны быть. Недостатки будут обнаружены и исправлены много раз, прежде чем Вы не должны беспокоиться о ком-то воспользовавшись им вредить вам в некотором роде.

Прекрасный пример это произошло в прошлом году, во время конференции defcon безопасности. Две белые хакеры показали, как умный термостат может превратиться в кошмар. Через два дня, они успели заразить устройства с Ransomware. И выкуп должен был быть заплачен для того, чтобы восстановить функциональность устройства. Это не обязательно то, что вы должны беспокоиться о, но возможность, что кто-то способен захватить ваш интернет-подключенных устройств все еще довольно страшно. Двое исследователей в области безопасности, который взломал термостат на самом деле не хочет никому причинять вреда, они просто хотели показать, как некоторые интернет вещей устройства не имеют простой реализуемых мер безопасности.

«Нашим намерением было обратить внимание на неудовлетворительное состояние безопасности во многих отечественных устройств iot. Также для повышения осведомленности в исследовании общественной безопасности, что это не все о взломе программного обеспечения. Аппаратные средства взлома часто легче вектор», — объясняют исследователи в своем блоге post.

Как это работает

Два ученых, Эндрю Тирни и Кен Манро, воспользовался уязвимостью в термостате и заразил это Ransomware. Они не хотят, чтобы выявить, какие компании термостатом им удалось взломать, потому что на тот момент они еще не обратились в компанию с их выводами.

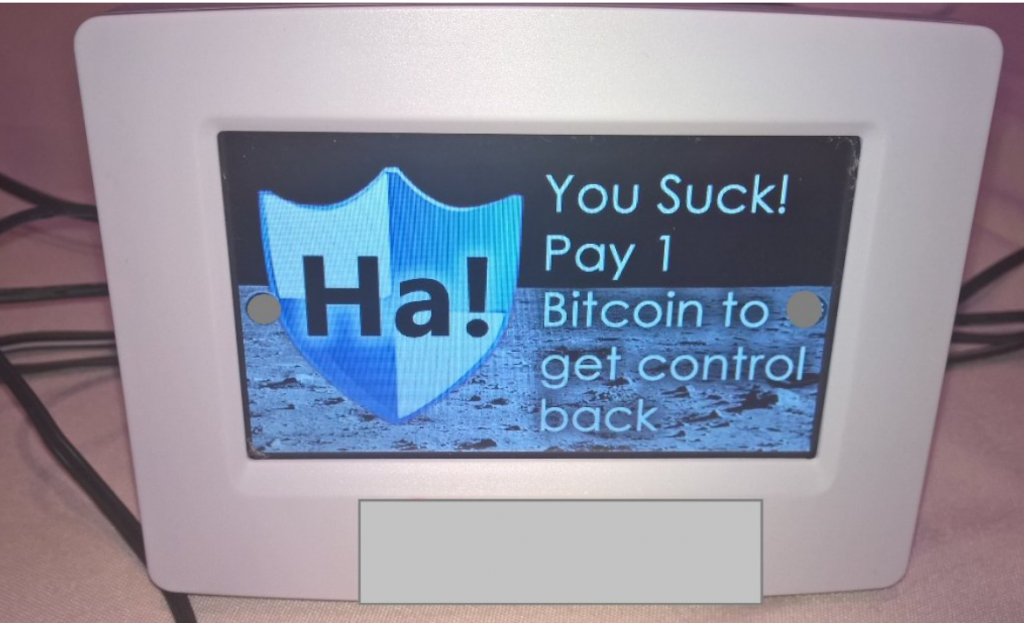

Так что Ransomware бы сделать-это заблокировать пользователей, чтобы они не могут ничего изменить, то измените температуру до 99 градусов и, наконец, задать PIN-код. PIN-код будет меняться каждые 30 секунд, так что пользователь будет иметь трудное время, догадываясь об этом. Что конкретное Ransomware был создан, чтобы попросить 1 Биткоин для разблокировки устройства.

«Мы получили команду впрыска на SD карту, так что это были местные атаки. С корнем, вы можете установить сигнал тревоги (и частота очень высокая) и тепло и прохладно одновременно,» Тирни журнал explained to информационной безопасности. Это не значит, что это невозможно, чтобы заставить его работать без физического доступа к устройству. Термостат, который был использован, была запущена Версия для Linux, имеет ЖК-дисплей и SD-карты. SD-карта была там, так что пользователи могут создавать свои собственные графики отопление, загружать собственные снимки и картинки. Если пользователей скачали вредоносные приложение или изображение на SD-карту, вредоносная программа будет работать на устройстве.

«Исследователи обнаружили, что термостат не проверить, какие файлы он был запущен и выполняется. В теории, это позволит злоумышленник, чтобы скрыть вредоносный код в приложение, или то, что выглядит как картинка и обмануть пользователей, чтобы перенести его на термостат, что делает его запускать автоматически», Материнская плата reports.

Не легко тянуть нападения

Исследователи не утверждают, что это будет легкий приступ снять, но пользователям загрузить что-то вредоносное на термостаты не за пределами возможного.

«В ходе этих учений была демонстрация вопросу и поощрения промышленности, чтобы исправить это. Будет злоумышленниками сделать это в будущем? Возможно, хотя мы надеемся, что iot-индустрии решило эти вопросы задолго до атаки становятся реальностью», — говорят исследователи.