Теперь на некоторое время были распространении вредоносных приложений, созданных специально для Android телефонов. Некоторые из них можно заблокировать устройство и предоставить пользователю поддельные уведомления, утверждающих, что они пришли от правительственного объекта. Другие управлять не только ограничить доступ к телефону, но и для шифрования файлов, которые хранятся на нем. В этой статье будет обсуждаться новые угрозы для Android устройств, которые могут молча получить права администратора устройства и блокировки пользователей, изменив их экран блокировки PIN.

Ransomware приложений, часто упоминается как Android/Lockerpin.A, распространяется с помощью приемов социальной инженерии. Он замаскирован как приложение для просмотра порнографических видеофильмов под названием порно дроидов. Не удается загрузить приложения из магазина Play Google, который означает, что единственный способ приобрести его через сторонние источники. Вредоносные приложения основном заражает устройств, расположенных в США, однако, другие страны могут быть затронуты также.

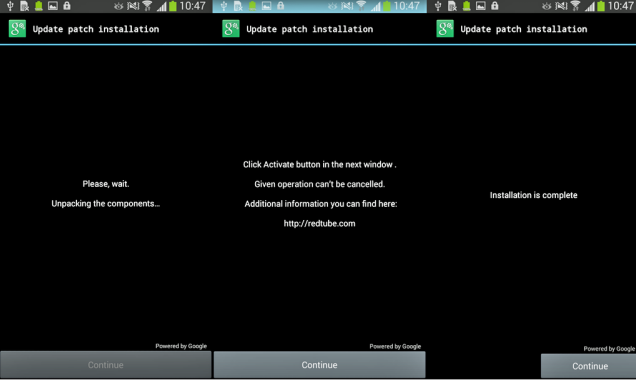

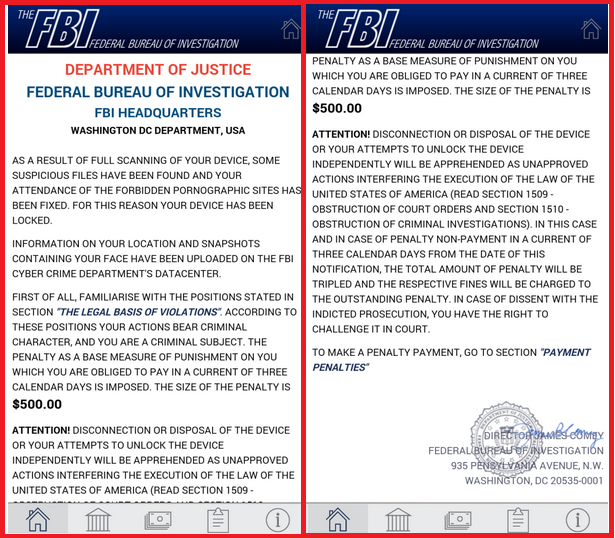

После того как вредоносная программа получает установлен, он получает права администратора устройства путем наложения окно активации с фальшивое окно «Обновление установки исправлений». Если пользователь соглашается с этой установки, угроза молча получает права администратора. Не долго после этого поддельные предупреждения, что якобы исходит от ФБР утверждает, что пользователь должен платить $500 для просмотра Запретный порнографического содержания. После того, как фиктивные уведомления отображается, вредоносных блокировки экрана и сбрасывает ПИН экран блокировки. Пользователь больше не может доступ к устройству, не имея привилегии root или Фабрика сброс, что приведет к потере всех данных, хранящихся на Android.

Другой аспект этой инфекции, который следует отметить, является его использование агрессивных самообороны тактики, которые никогда не были использованы в предыдущих Android вредоносных программ. Если пользователь пытается отключить права администратора устройства для вымогателей, он будет активировать привилегии, используя функцию обратного вызова уже зарегистрированных или показывая поддельные окна, которая утверждает, что операция запрещена. Кроме того вредоносное приложение может даже пытаться убить процессов Антивируса для предотвращения пользователя от его удаления.

Другой аспект этой инфекции, который следует отметить, является его использование агрессивных самообороны тактики, которые никогда не были использованы в предыдущих Android вредоносных программ. Если пользователь пытается отключить права администратора устройства для вымогателей, он будет активировать привилегии, используя функцию обратного вызова уже зарегистрированных или показывая поддельные окна, которая утверждает, что операция запрещена. Кроме того вредоносное приложение может даже пытаться убить процессов Антивируса для предотвращения пользователя от его удаления.

Разблокировать устройство без сброс возможен только если она уходит корнями или если она имеет МДМ решение, которое может восстановить ПИН-код. Если устройство коренится, пользователь может подключиться к нему, мост отладки Android и удалить файл, в котором хранится PIN-код. Однако USB отладки должны быть включены заранее для этого успеха. Для того, чтобы разблокировать телефон может использоваться следующий набор команд:

- > db оболочки

- > Су

- > rm /data/system/password.key

Как только пользователь запускает эти команды, экран блокировки пароля удаляется и это возможно для доступа к устройству.

В заключение мы хотели бы сообщить, что вы будьте особенно осторожны с программным обеспечением, что вы загрузить на ваш Android, а также других устройств. Не используйте источники третьей стороны, если вы уверены, что им можно доверять. Вредоносные программы становятся все более и более сложные, что означает, что чрезвычайно важно иметь мощный противо malware инструменты способны защитить вас даже от новейших и наиболее опасных угроз.