O que se pode dizer sobre . Tcvp vírus de arquivo

Tcvp ransomware é uma ameaça altamente séria, conhecida como ransomware ou malware de criptografia de arquivos. Você pode não necessariamente ter ouvido falar ou encontrado isso antes, e pode ser especialmente surpreendente ver o que ele faz. Poderosos algoritmos de criptografia são usados para criptografar seus arquivos e, se ele criptografar com sucesso seus arquivos, você não poderá mais acessá-los. A razão pela qual este malware é acreditado para ser uma ameaça grave é porque nem sempre é possível descriptografar arquivos.

Existe a opção de pagar bandidos de pagamento por um decodificador, mas isso não é encorajado. A descriptografia de arquivos, mesmo que você pague, não é garantida, então seu dinheiro pode ser desperdiçado. Não se esqueça com quem você está lidando e não espere que os criminosos cibernéticos se incomodem em fornecer um decodificador quando tiverem a opção de apenas pegar seu dinheiro. Além disso, pagando você estaria apoiando os projetos futuros (mais ransomware e programa malicioso) desses criminosos. Você realmente quer ser um defensor da atividade criminosa? As pessoas também estão se tornando cada vez mais atraídas por toda a indústria, porque quanto mais pessoas atendem aos pedidos, mais lucrativo se torna. Investir o dinheiro que é solicitado a você em backup seria uma decisão muito melhor, porque se você se deparar com esse tipo de situação novamente, a perda de arquivos não seria um problema, pois você poderia apenas recuperá-los do backup. Se você tinha uma opção de backup disponível, você pode simplesmente excluir Tcvp vírus e, em seguida, restaurar arquivos sem estar ansioso sobre perdê-los. Se você não tem certeza sobre como você tem a infecção, os métodos mais frequentes serão explicados no parágrafo abaixo.

Como evitar Tcvp a infecção por ransomware

Anexos de e-mail, kits de exploração e downloads maliciosos são os métodos de distribuição de ransomware mais comuns. Como muitos usuários não são cautelosos sobre como usam seus e-mails ou de onde fazem o download, os espalhadores de malware com criptografia de arquivos não têm a necessidade de usar métodos mais sofisticados. Isso não significa que os espalhadores não usem métodos mais elaborados, no entanto. Os hackers anexam um arquivo infectado a um e-mail, escrevem um texto semiplausível e fingem ser de uma empresa/organização confiável. Esses e-mails geralmente discutem dinheiro porque, devido à delicadeza do tópico, as pessoas são mais propensas a abri-los. Muitas vezes você verá grandes nomes de empresas como a Amazon usados, por exemplo, se a Amazon enviasse a alguém um recibo de uma compra que o usuário não fez, ele / ela não esperaria para abrir o arquivo anexado. Você tem que olhar para fora para certos sinais ao abrir e-mails, se você quiser proteger o seu computador. Veja se o remetente é familiar para você antes de abrir o arquivo anexado que ele enviou e, se você não o reconhecer, investigue quem ele é. Não cometa o erro de abrir o anexo só porque o remetente parece real, primeiro você precisa verificar se o endereço de e-mail corresponde. Procure por erros gramaticais ou de uso, que geralmente são bastante evidentes nesses tipos de e-mails. Tome nota de como o remetente se dirige a você, se for um remetente que sabe o seu nome, eles sempre o cumprimentarão pelo seu nome, em vez de um Cliente ou Membro universal. Pontos fracos no seu dispositivo Programas vulneráveis também podem ser usados para infectar. Um programa tem certas vulnerabilidades que podem ser exploradas para que o malware entre em um computador, mas elas são corrigidas pelos fornecedores assim que são descobertas. No entanto, por uma razão ou outra, nem todo mundo é rápido para atualizar seu software. Sugerimos que você atualize seu software, sempre que um patch estiver disponível. As atualizações podem ser instaladas automaticamente, se você não quiser se preocupar com elas todas as vezes.

O que você pode fazer com seus arquivos

Quando um programa mal-intencionado de codificação de dados consegue entrar no seu computador, ele terá como alvo tipos de arquivos específicos e, logo após serem encontrados, eles serão codificados. Mesmo que a infecção não fosse óbvia desde o início, você certamente saberá que algo não está certo quando seus arquivos não puderem ser acessados. Você notará que os arquivos criptografados agora têm uma extensão de arquivo, e isso provavelmente o ajudou a reconhecer o ransomware. Seus arquivos podem ter sido codificados usando algoritmos de criptografia fortes, e é provável que eles possam ser bloqueados permanentemente. Depois que o processo de criptografia for concluído, você notará uma notificação de resgate, que tentará esclarecer o que aconteceu com seus dados. Uma ferramenta de descriptografia será oferecida a você, em troca de dinheiro, obviamente, e os criminosos alertarão para não implementar outros métodos, pois isso pode levar a dados permanentemente criptografados. Um preço claro deve ser exibido na nota, mas se não for, você teria que entrar em contato com os criminosos cibernéticos através de seu endereço de e-mail fornecido para descobrir quanto você teria que pagar. Pelas razões que já discutimos, não sugerimos pagar o resgate. Pagar deve ser um último recurso. Talvez você tenha feito backup, mas apenas esquecido sobre isso. Para alguns ransomwares, os usuários podem até obter decodificadores gratuitos. Se o malware de codificação de dados for decifrado, alguém poderá liberar um programa de descriptografia gratuitamente. Tenha isso em mente antes mesmo de pensar em pagar criminosos cibernéticos. Usar parte desse dinheiro para comprar algum tipo de backup pode fazer mais bem. E se o backup estiver disponível, você pode recuperar arquivos de lá depois de eliminar Tcvp o vírus, se ele ainda habita seu sistema. No futuro, certifique-se de evitar malware de criptografia de dados e você pode fazer isso tomando consciência de como ele se espalha. Certifique-se de que seu software esteja atualizado sempre que uma atualização estiver disponível, que você não abra arquivos aleatórios anexados a e-mails e confie apenas em fontes seguras com seus downloads.

Tcvp remoção de ransomware

Se você quiser se livrar completamente do malware de criptografia de arquivos, um software de remoção de malware será necessário ter. Para corrigir Tcvp manualmente o vírus não é um processo simples e se você não estiver vigilante, você pode acabar causando mais danos. Usar uma ferramenta de remoção de malware seria muito menos incômodo. O software não é apenas capaz de ajudá-lo a cuidar da ameaça, mas também pode impedir que semelhantes entrem no futuro. Portanto, pesquise o que corresponde ao que você precisa, instale-o, execute uma varredura do computador e autorize o programa a encerrar os dados que codificam o software malicioso. No entanto, o utilitário não será capaz de restaurar arquivos, por isso não se surpreenda que seus arquivos permaneçam criptografados. Se você tiver certeza de que seu dispositivo está limpo, desbloqueie Tcvp arquivos do backup.

Offers

Baixar ferramenta de remoçãoto scan for TcvpUse our recommended removal tool to scan for Tcvp. Trial version of provides detection of computer threats like Tcvp and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalhes de revisão de WiperSoft WiperSoft é uma ferramenta de segurança que oferece segurança em tempo real contra ameaças potenciais. Hoje em dia, muitos usuários tendem a baixar software liv ...

Baixar|mais

É MacKeeper um vírus?MacKeeper não é um vírus, nem é uma fraude. Enquanto existem várias opiniões sobre o programa na Internet, muitas pessoas que odeiam tão notoriamente o programa nunca tê ...

Baixar|mais

Enquanto os criadores de MalwareBytes anti-malware não foram neste negócio por longo tempo, eles compensam isso com sua abordagem entusiástica. Estatística de tais sites como CNET mostra que esta ...

Baixar|mais

Quick Menu

passo 1. Exclua Tcvp usando o modo seguro com rede.

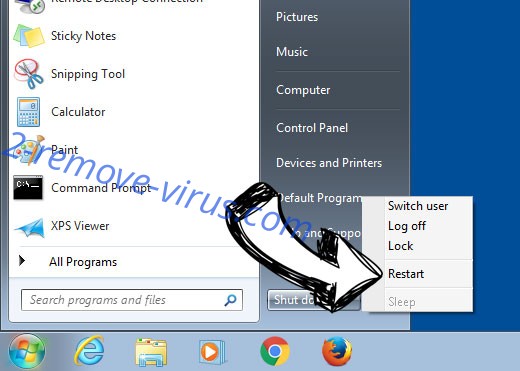

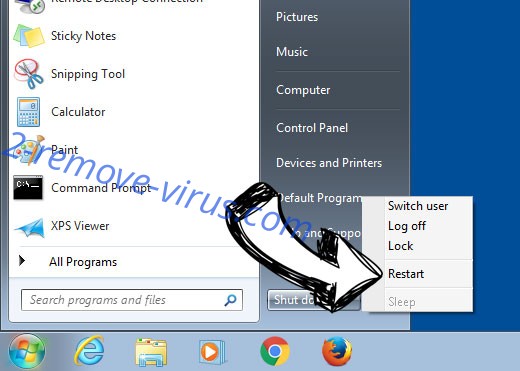

Remova o Tcvp do Windows 7/Windows Vista/Windows XP

- Clique em Iniciar e selecione desligar.

- Escolha reiniciar e clique Okey.

- Comece batendo F8 quando o PC começa a carregar.

- Em opções avançadas de inicialização, escolha modo seguro com rede.

- Abra seu navegador e baixe o utilitário antimalware.

- Use o utilitário para remover Tcvp

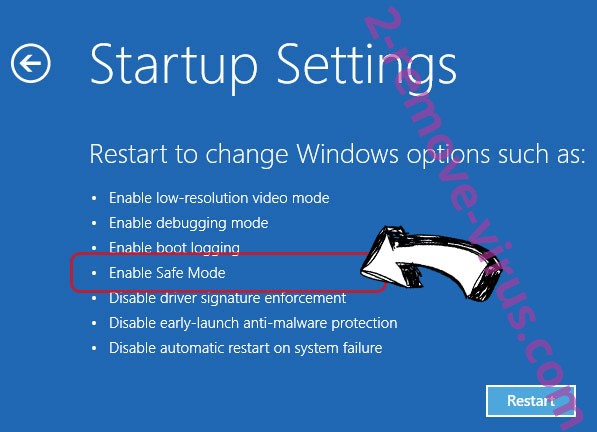

Remova o Tcvp do Windows 8/Windows 10

- Na tela de logon do Windows, pressione o botão Power.

- Toque e segure a tecla Shift e selecione reiniciar.

- Ir para Troubleshoot → Advanced options → Start Settings.

- Escolha Ativar modo de segurança ou modo seguro com rede sob as configurações de inicialização.

- Clique em reiniciar.

- Abra seu navegador da web e baixar o removedor de malware.

- Usar o software para apagar o Tcvp

passo 2. Restaurar seus arquivos usando a restauração do sistema

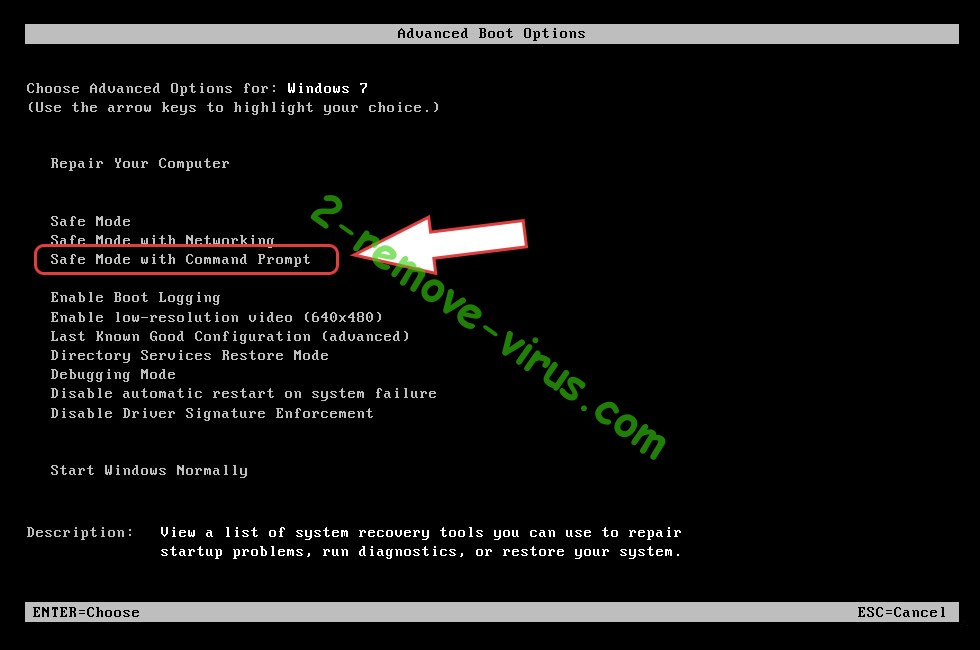

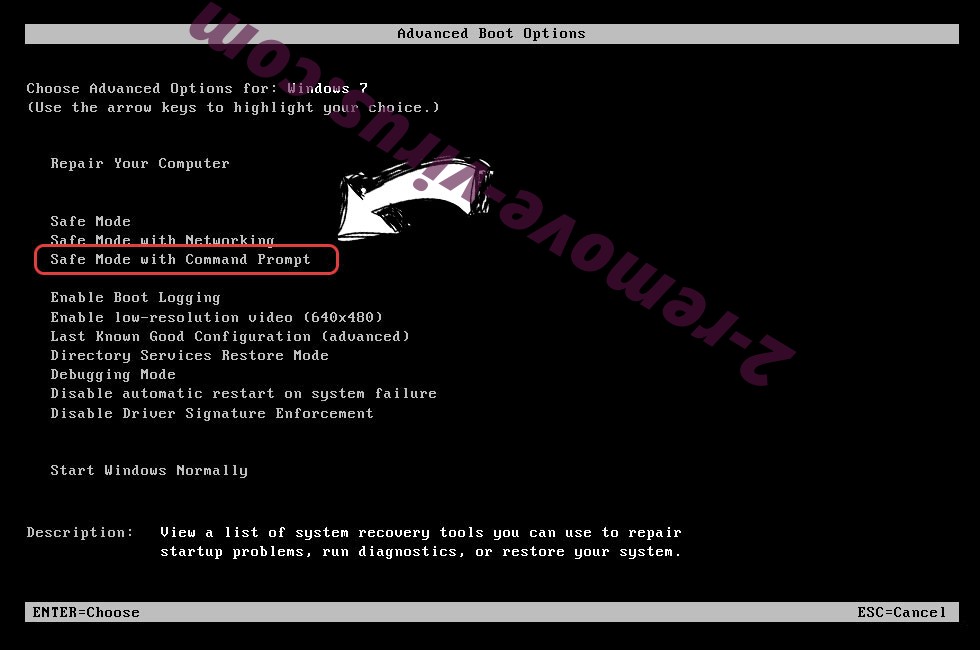

Excluir Tcvp de Windows 7/Windows Vista/Windows XP

- Clique em Iniciar e escolha o desligamento.

- Selecione reiniciar e Okey

- Quando o seu PC começa a carregar, pressione F8 repetidamente para abrir as opções avançadas de inicialização

- Escolha o Prompt de comando na lista.

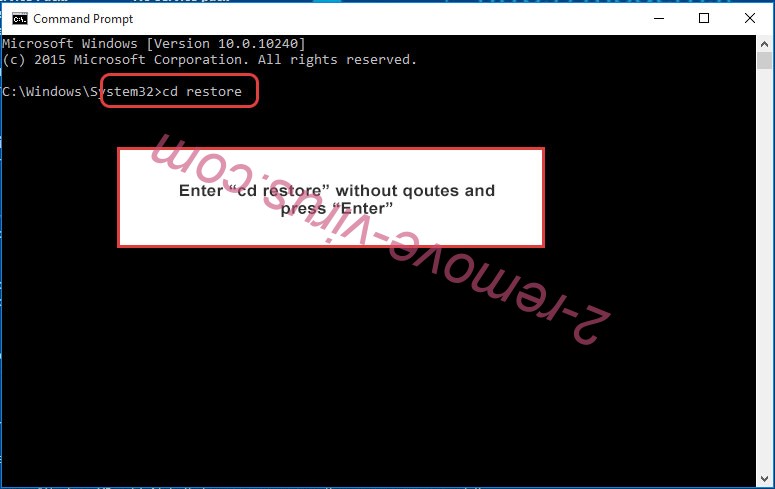

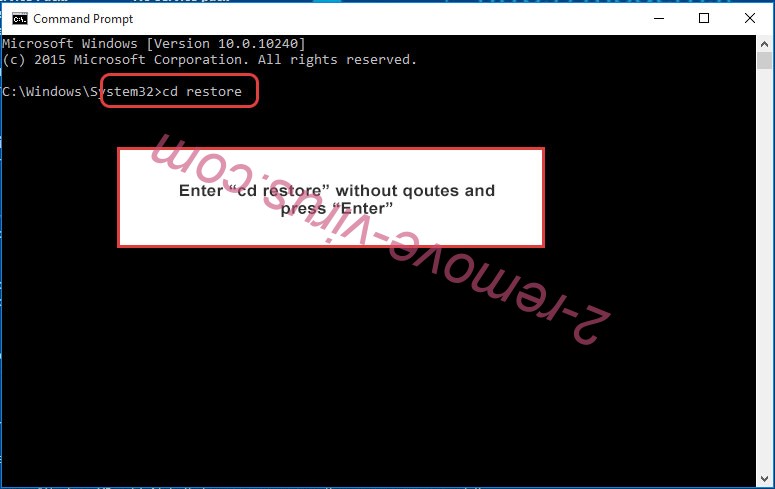

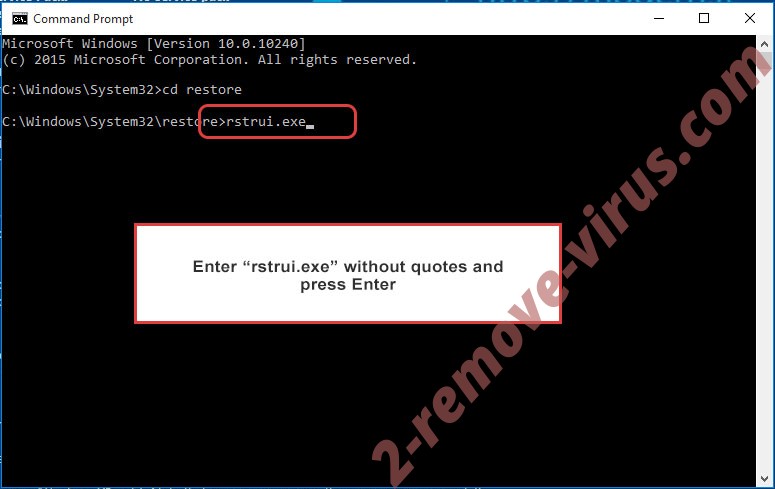

- Digite cd restore e toque em Enter.

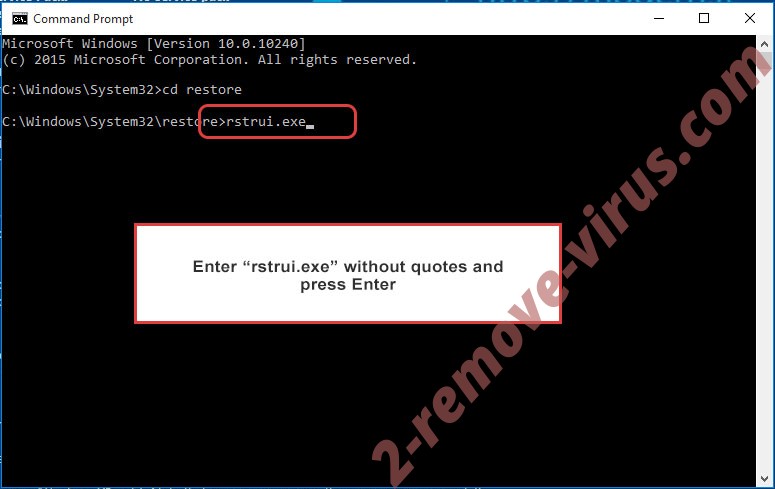

- Digite rstrui.exe e pressione Enter.

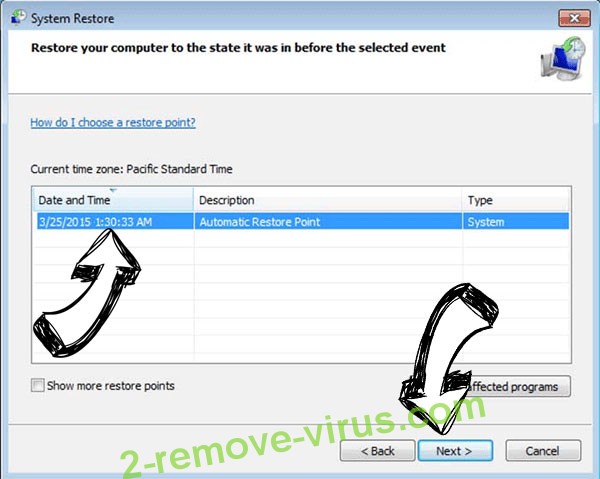

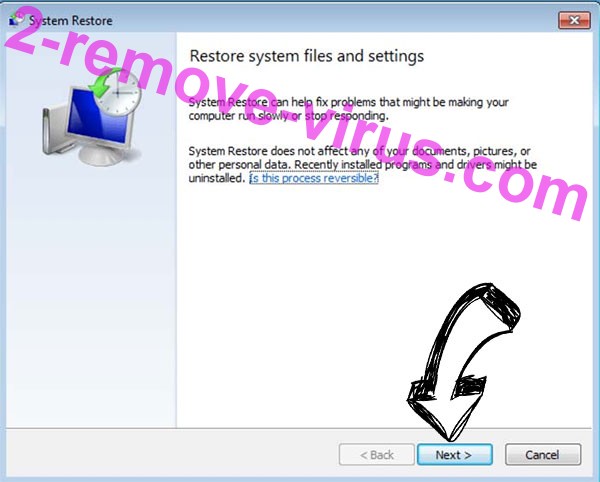

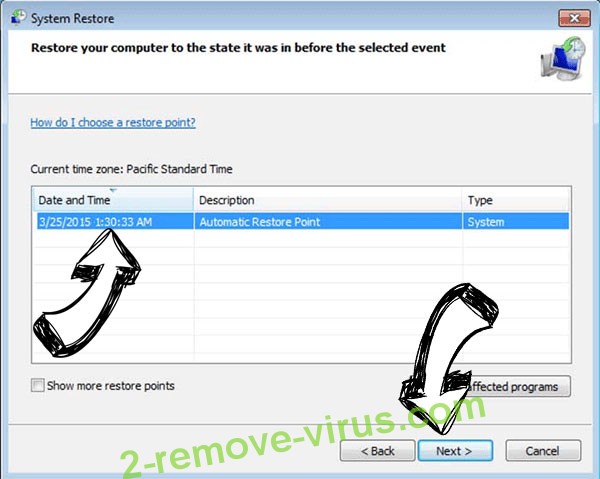

- Clique em avançar na janela de nova e selecione o ponto de restauração antes da infecção.

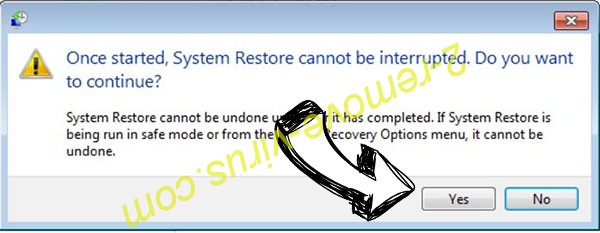

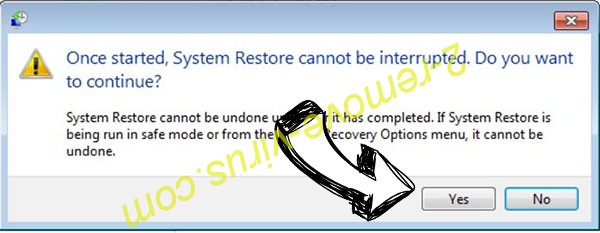

- Clique em avançar novamente e clique em Sim para iniciar a restauração do sistema.

Excluir Tcvp do Windows 8/Windows 10

- Clique o botão na tela de logon do Windows.

- Pressione e segure a tecla Shift e clique em reiniciar.

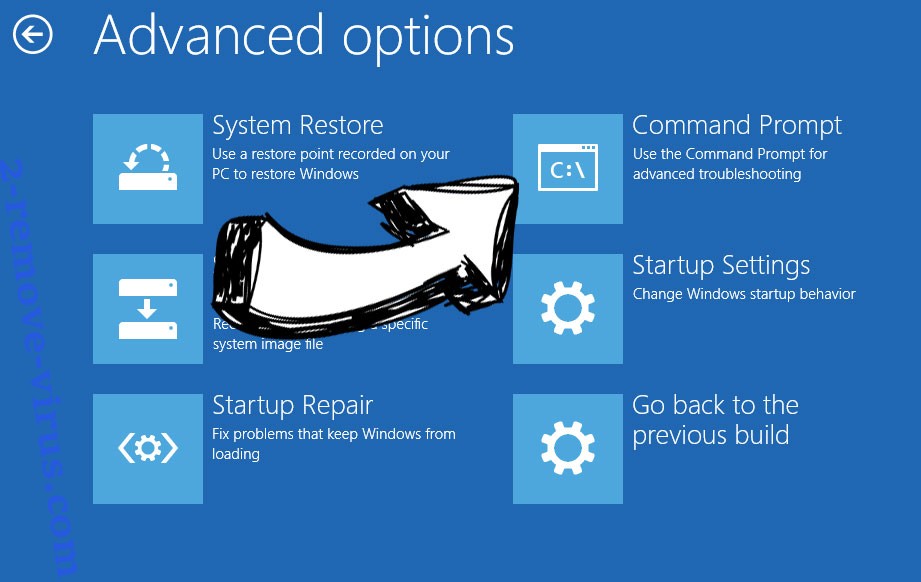

- Escolha a solução de problemas e ir em opções avançadas.

- Selecione o Prompt de comando e clique em reiniciar.

- No Prompt de comando, entrada cd restore e toque em Enter.

- Digite rstrui.exe e toque em Enter novamente.

- Clique em avançar na janela de restauração do sistema nova.

- Escolha o ponto de restauração antes da infecção.

- Clique em avançar e em seguida, clique em Sim para restaurar seu sistema.

Site Disclaimer

2-remove-virus.com is not sponsored, owned, affiliated, or linked to malware developers or distributors that are referenced in this article. The article does not promote or endorse any type of malware. We aim at providing useful information that will help computer users to detect and eliminate the unwanted malicious programs from their computers. This can be done manually by following the instructions presented in the article or automatically by implementing the suggested anti-malware tools.

The article is only meant to be used for educational purposes. If you follow the instructions given in the article, you agree to be contracted by the disclaimer. We do not guarantee that the artcile will present you with a solution that removes the malign threats completely. Malware changes constantly, which is why, in some cases, it may be difficult to clean the computer fully by using only the manual removal instructions.