Um novo surto de malware

Só no mês passado, que WannaCry fez manchetes em todo o mundo depois que conseguiu infectar mais de 200 000 computadores em mais de 150 países, usando uma vulnerabilidade no Windows. Nos últimos dias, vimos outro ataque generalizado que primeiro foi acreditado para ser um surto de ransomware. Ele tem uma variedade de nomes diferentes, mas é mais comumente referido como Petya or NotPetya.

Petya é um conhecido ransomware que estêve ao redor por um tempo, mas seu colaborador nega envolvimento nesse novo ataque, daí por que chama-se NotPetya por alguns. À primeira vista, ele atua como o ransomware típico, ele criptografa arquivos e então pede que as vítimas pagam para restaurá-los. Após uma investigação futura, a realidade é bem diferente. Pesquisadores chegaram a conclusão que NotPetya não é na verdade o ransomware mas prefiro limpador malware. O que eles sugerem que não é destina-se para ganhar dinheiro, ela pretende destruir sistemas.

Petya é um conhecido ransomware que estêve ao redor por um tempo, mas seu colaborador nega envolvimento nesse novo ataque, daí por que chama-se NotPetya por alguns. À primeira vista, ele atua como o ransomware típico, ele criptografa arquivos e então pede que as vítimas pagam para restaurá-los. Após uma investigação futura, a realidade é bem diferente. Pesquisadores chegaram a conclusão que NotPetya não é na verdade o ransomware mas prefiro limpador malware. O que eles sugerem que não é destina-se para ganhar dinheiro, ela pretende destruir sistemas.

Empresa ucraniana, acredita-se que o ponto zero

Pesquisadores em diversas empresas de segurança acreditam que um fornecedor de software de contabilidade com base na Ucrânia, M.E.Doc, acidentalmente se espalhou o malware que levou à infecção de milhares de computadores. Embora a própria empresa negou isso, malware especialistas acreditam que a empresa foi hackeada e seus servidores foram comprometidos. Os hackers lançou uma atualização de software malicioso e os clientes que instalei ele acabaram por infectar seus computadores com NotPetya. O malware então ganhou credenciais para redes locais e com o uso de certas ferramentas, ele conseguiu espalhar para os computadores na mesma rede. Também foi relatado que o exploit usado por WannaCry, EternalBlue, juntamente com Eternalromance é usado no ataque também. A boa notícia é que ele não se espalha através da Internet, somente via LAN. Isto, no entanto, levanta a questão de como o malware conseguiu se espalhar para outros países, onde as empresas infectadas não tinham nenhum contato com M.E.Doc.

Como funciona o NotPetya?

Assim como o original Petya ransomware, NotPetya não criptografa arquivos um após o outro. O que ele faz é ele reinicia o computador e criptografa tabela do disco rígido arquivos mestre (MFT) e torna o master boot record (MBR) incapaz de funcionar corretamente. Petya substitui a cópia criptografada do MBR com um código malicioso e seu computador é incapaz de arrancar. Em vez disso, ele exibe o bilhete de resgate. Isto é onde NotPetya difere Petya. Pesquisador de tecnologias Comae Matt Suiche, afirma que o original Petya ransomware criptografa o disco de modo para que ele pode reverter as alterações se necessário. NotPetya, por outro lado, faz danos permanentes e irreversíveis para o disco.

Especialistas que NotPetya não é ganhar dinheiro, ele é destinado a destruir

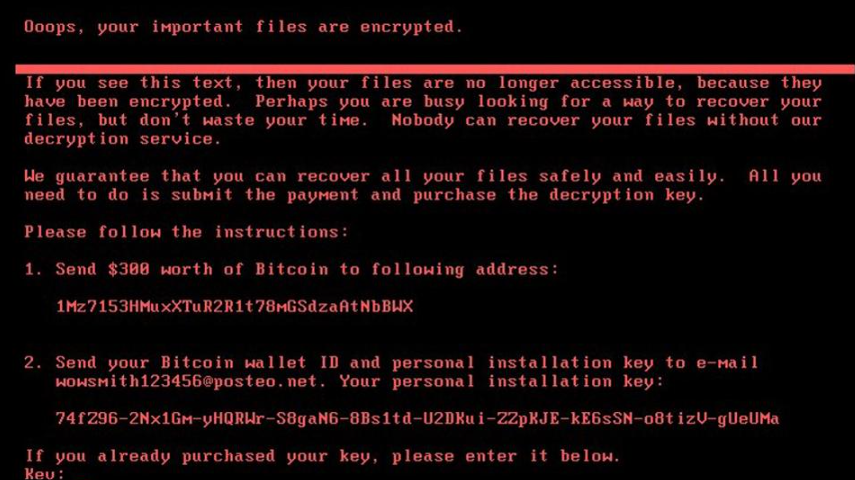

Quando todo o processo está completo, o computador infectado irá mostrar um bilhete de resgate. A mensagem afirma que arquivos foram criptografados e que você precisa pagar 300 dólares em Bitcoin para o endereço fornecido. Quando a vítima paga o resgate, devem enviar o seu pagamento ID e a chave de instalação pessoal, que é fornecida na nota, para wowsmith123456@posteo.net. No entanto, o provedor de e-mail alemão tomou a decisão de fechar essa conta, o que significa que você não pode entrar em contato com os hackers. Mesmo se você pagar, os criminosos teria nenhuma maneira de saber quem pagou.

Esta não é a única razão por que você não deve pagar. Investigação adicional sobre o malware descobriu que as pessoas por trás do ataque não tenham intenção de restaurar todos os arquivos. Simplesmente não é possível. ID de chave de instalação acima mencionada é uma parte crucial do processo de descriptografia. Ele armazena informações sobre a vítima e a chave de descriptografia. O ID de instalação que você vê no resgate é apenas dados aleatórios, que sugere que o NotPetya não era para ganhar dinheiro.

Pesquisadores de malware são agora categorizando NotPetya não como ransomware, mas como um limpador que basicamente destrói seus arquivos com nenhuma forma de restaurá-los. Enquanto não realmente exclui todos os arquivos no sistema, uma vez que seus arquivos são criptografados, não há nenhuma maneira para descriptografá-los, o que deixa-los inúteis. E isto é pensado para ser intencional. Significa que esta entrando, desenvolvedores por trás da infecção foram não com o objetivo de ganhar dinheiro.

Ucrânia parece ter a maior quantidade de vítimas. Tem relatado que zona de desastre de Chernobyl Gerenciando o governo organização teve que mudar para o monitoramento de radiação manual porque tiveram que desligar todos os computadores Windows. As empresas de energia Major ucraniano parecem também ter sido afetado. Veja como a Ucrânia levou as mais atingidas e o fato de que tudo começou lá, acredita-se que o país era o alvo pretendido em que alguns acreditam ter sido um ataque de estado-nação.

O que você poderia ter feito para evitar resultados desastrosos?

Reforços. Se o ataque do WannaCry ensinou tanto usuários individuais e negócios algo, é a importância de ter backup. Veja como é impossível de desencriptar arquivos, mesmo se você pagar, a única coisa que podia ter te poupado muitos problemas é arquivos armazenados em outro lugar. Vivemos em um mundo onde malware espreita em cada esquina, na Internet, mas as pessoas estão longe de ser cauteloso de segurança. Isto é provado todos os dias quando os usuários relatam que seus arquivos tenham sido criptografados e não há nenhum backup.

Cyber ameaça é real. Não importa quem foram os principais alvos deste ataque, é importante entender que não é algo que não pode acontecer e, portanto, você não precisa ser cauteloso. E até pessoas que percebem e certifique-se de que eles estão fazendo tudo que podem para se protegerem, isso só vai piorar.

Referências