Co to Ransomware jest?

Jeśli masz szczęście, że nie spotkałeś Ransomware się, wiedz, że jest to rodzaj złośliwego oprogramowania, które szyfruje pliki i zasadniczo zabiera je za zakładnika, żądając zapłaty za ich odszyfrowywanie. Szyfruje wszystkie pliki osobiste, które następnie stają się nieotwarte, chyba że są uruchamiane za pośrednictwem specjalnego programu deszyfrującego. Jednak tylko ludzie z deszyfratorem są często cyberprzestępcy obsługi Ransomware . Jeśli użytkownicy odmawiają zapłaty okupu, nie jest rzadkością, że pliki pozostają utracone na dobre. Chyba że, oczywiście, ofiary mają kopię zapasową.

W ciągu ostatnich pięciu lat Ransomware stał się jednym z największych zagrożeń dla bezpieczeństwa cybernetycznego nie tylko dla indywidualnych użytkowników, ale także dla firm i organizacji. Każdego roku Ransomware powoduje miliardy dolarów odszkodowania, a suma ta znacznie rośnie. Tylko w 2020 roku Ransomware wyrządził 20 miliardów dolarów odszkodowania. W ciągu zaledwie dwóch lat szkody spowodowane przez Ransomware dwukrotnie.

Z biegiem lat cele przesunęły się z indywidualnych użytkowników na małe firmy i firmy, a także na obiekty rządowe. Nawet sektor opieki zdrowotnej jest ukierunkowany. W przeciwieństwie do indywidualnych użytkowników, większe cele mogą płacić setki tysięcy dolarów okupu, dlatego są tak ulubionym celem dla cyberprzestępców, Ransomware gangów w szczególności.

Jeśli chcesz zapoznać się z Ransomware , jak się rozprzestrzenia, jak to działa i jak się chronić, czytaj dalej, jak wyjaśnimy bardziej szczegółowo.

Jak Ransomware działa

- Zakażać

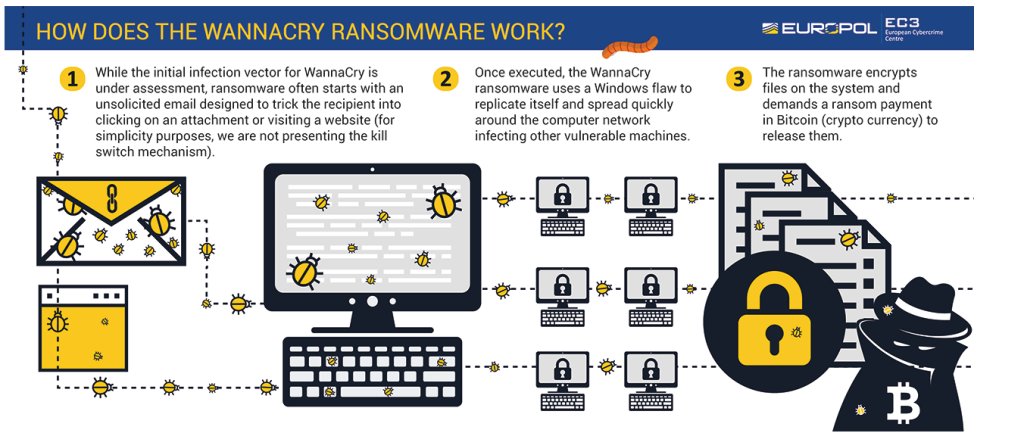

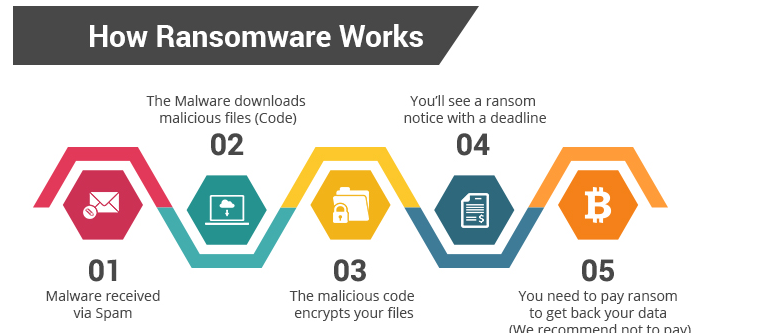

Pierwszym krokiem Ransomware ataku jest dostanie się do systemu docelowego. W przypadku poszczególnych użytkowników, Ransomware zwykle dostaje się, gdy użytkownicy otwierają złośliwe pliki, które otrzymują od malspam e-maili, witryn torrent, itp. Po otwarciu złośliwego pliku Ransomware rozpocznie się jego proces szyfrowania.

Aby zainfekować większe cele, takie jak firmy i agencje rządowe, cyberprzestępcy stosują różne taktyki, takie jak nadużywanie protokołu pulpitu zdalnego, który zasadniczo pozwala im dostać się do systemu docelowego i zainicjować Ransomware go sami.

- Szyfrowanie plików

Gdy użytkownicy zainicjują Ransomware , rozpocznie szyfrowanie plików. Wszystkie Ransomware dotyczą głównie plików osobistych, w tym zdjęć, dokumentów i filmów. Lista ukierunkowanych typów plików jest zwykle bardzo obszerna, ale zależy od Ransomware tego, które pliki są dokładnie kierowane. Ale ogólnie rzecz biorąc, większość plików osobistych będzie szyfrowana.

Pliki staną się niedościgalne, gdy tylko zostaną zaszyfrowane. Ofiary mogą określić, które pliki zostały zaszyfrowane przez rozszerzenie dodane do zaszyfrowanych plików. Różne Ransomware dodać różne rozszerzenia, który jest zwykle, jak ofiary mogą określić, które z nich mają do czynienia z jeśli nazwa nie jest wymieniona w nocie okupu.

- Okup

Gdy pliki są szyfrowane, Ransomware upuści notatkę o kupnie. Ogólnie rzecz biorąc, Ransomware rodziny używają tych samych notatek w kółko, żądając tej samej sumy. Na przykład osławiona rodzina Djvu Ransomware zawsze używa tej samej identycznej notatki o kupnie za każdym razem. Notatki zwykle wyjaśniają, że pliki zostały zaszyfrowane i oferują deszyfrator za cenę. Suma okupu jest inna, w zależności od tego, która Ransomware jest odpowiedzialna.

Dla poszczególnych użytkowników suma okupu zwykle waha się od $100 do $2000. Jednak dla firm i organizacji, żądana suma może być w zasięgu setek tysięcy, a nawet milionów dolarów.

Rzecz o płaceniu okupu jest to, że nie zawsze gwarantuje odszyfrowywanie plików. Podczas gdy cyberprzestępcy obiecują zapewnić działający deszyfrator, nie zawsze dorównują tym obietnicom, zamiast tego wybierają po prostu wziąć pieniądze i nie wysyłać niczego w zamian. Nawet organy ścigania zachęcają ofiary, by nie płaciły okupu. Jednak w końcu, czy użytkownicy płacą okup jest każda decyzja ofiar.

- szantaż

Jest to stosunkowo nowa praktyka i zwykle jest stosowana przeciwko większym celom, takim jak firmy lub organizacje. Wiele firm, które stają się ofiarami Ransomware ataków, ma kopie zapasowe i będzie w stanie dość szybko przywrócić dane i regularne operacje, co oznacza, że nie będzie potrzeby płacenia okupu. Jednak, aby spróbować zmusić cele do zapłaty okupu, cyberprzestępcy zaczęli zasadniczo szantażować ich grożąc publicznie zwolnić dane, które ukradli. Trudno powiedzieć, jak skuteczna może być ta nowa taktyka, ponieważ nie wszystkie ofiary zgłaszają ataki. A większość tych, którzy to robią, nie płacą okupu.

Ransomware gangi dochować ich obietnicy uwolnienia danych, jednak. Jednym z przykładów jest atak na Ransomware CD Projekt, twórcę popularnych gier wideo Wiedźmin 3 i Cyberpunk 2077. Firma została namierzona przez Ransomware gang, który ukradł kody źródłowe dla tych gier. Żądana kwota okupu nie została ujawniona, ale CD Projekt odmówił jej zapłaty. Wielu analityków bezpieczeństwa poinformowało później, że kod źródłowy był licytowany w ciemnej sieci za cenę zaczynaną od 1 miliona dolarów. Kod został później udostępniony w mediach społecznościowych, a CD Projekt zaczął używać powiadomień o usunięciu DMCA, aby go usunąć.

Najczęstsze Ransomware metody dystrybucji

- Załączniki wiadomości e-mail

Kampanie Malspam są bardzo skuteczne, jeśli chodzi o infekowanie użytkowników, zwłaszcza tych indywidualnych. Złośliwi aktorzy kupują tysiące adresów e-mail z forów hakerów i uruchamiają złośliwe kampanie spamowe, korzystając z nich. Nie rzadko zdarza się, że złośliwe wiadomości e-mail wyglądają tak, jakby były oficjalną korespondencją od jakiejś firmy lub agencji rządowej. Wiadomości e-mail zwykle mają niewielką ilość tekstu mówiącego, że otwarcie załączonego pliku jest bardzo ważne. Jeśli użytkownicy otworzą dołączone pliki, zasadniczo pozwalają one na Ransomware inicjowanie.

- Torrenty i inne platformy piractwo

Fora i strony torrent są często źle regulowane, co pozwala złośliwym aktorom przesyłać złośliwe treści bez większych trudności. Jest to szczególnie powszechne na stronach torrent i forach, które mają pęknięcia oprogramowania. Użytkownicy przypadkowo pobrać Ransomware i inne złośliwe oprogramowanie, myśląc, że torrent będzie zawierać film, program telewizyjny, gry wideo lub oprogramowania.

- Zestawy exploitów

Jest to dość powszechne dla Ransomware gangów do korzystania z zestawów wykorzystać, aby dostać się do systemów użytkowników. Zestawy exploitów to narzędzia, które zasadniczo szukają luk w zabezpieczeniach systemu, którego mogą użyć do dostarczania exploitów i pobierania Ransomware oraz innego złośliwego oprogramowania. Zestawy exploitów można napotkać w złośliwych reklamach (malvertising) i zainfekowanych / złośliwych stronach internetowych. Sposób, w jaki to działa, to użytkownicy są nakłaniani do odwiedzenia złośliwej lub zaatakowanej witryny sieci Web, która ma zestaw exploitów, który następnie sprawdza, czy nie ma luk w oprogramowaniu zainstalowanym na urządzeniu. Następnie wykorzystuje tę lukę, aby upuścić złośliwy ładunek, czyli złośliwe oprogramowanie.

- Protokół pulpitu zdalnego (RDP)

Protokół RDP (Remote Desktop Protocol) to narzędzie umożliwiające użytkownikom łączenie się z innym komputerem/serwerem przy użyciu połączenia sieciowego. Ze względu na sposób, w jaki działa, stworzył okazję dla cyberprzestępców do wykorzystania go do dystrybucji ich Ransomware . Stała się jedną z najczęściej używanych metod infiltracji złośliwego oprogramowania, w szczególności podczas kierowania do dużych firm i organizacji. Rodzina Dharmy Ransomware jest jednym z przykładów rodziny złośliwego oprogramowania, która korzysta z tej metody.

Gdy port RDP jest otwarty dla Internetu, każdy może spróbować się z nim połączyć. A cyberprzestępcy mają narzędzia, które skanują w poszukiwaniu tych otwartych portów. Jeśli je znajdą, próbują się z nim połączyć za pomocą skradzionych danych logowania lub odgadując je. Jeśli hasło jest słabe, może być niezwykle łatwe do odgadnięcia. Gdy osoba atakująca pomyślnie się zaloguje, może uzyskać dostęp do serwera/komputera i zrobić wszystko na nim, w tym inicjując Ransomware .

Sposoby ochrony przed Ransomware utratą danych

Regularne kopie kopie zapasowe ważnych plików

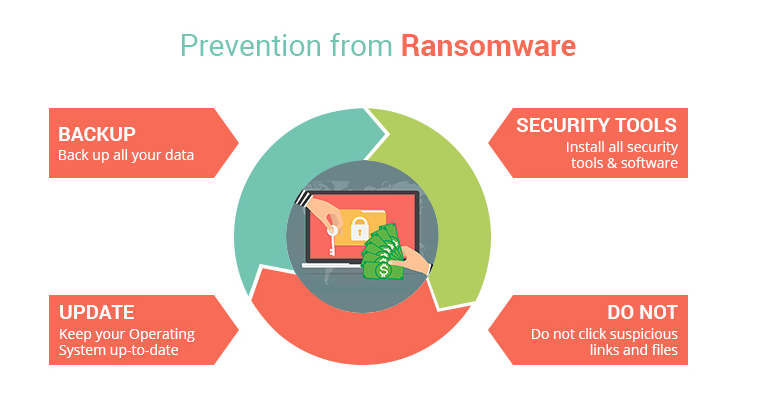

Najlepszym sposobem, aby zapobiec poważnym konsekwencjom Ransomware infekcji jest regularne czesne plików, przynajmniej tych, których nie chcesz stracić. Istnieją różne sposoby dawania kopii zapasowych plików, a wszyscy użytkownicy będą mogli znaleźć dla nich najwygodniejszą metodę.

Mieć zainstalowane oprogramowanie antywirusowe

Nie będzie zaskoczeniem, że niezawodne oprogramowanie antywirusowe z Ransomware ochroną jest pierwszą linią obrony, jeśli chodzi o złośliwe oprogramowanie. Aby dostosować się do rosnącego Ransomware zagrożenia, wiele programów antywirusowych oferuje teraz pewien rodzaj ochrony przed Ransomware . Jeśli masz zainstalowane oprogramowanie antywirusowe, sprawdź, czy ma taką funkcję. Jeśli nie masz programu bezpieczeństwa, ale planujesz go uzyskać, zbadaj te, które oferują najlepszą ochronę przed Ransomware .

Regularne instalowanie aktualizacji

Wspomnieliśmy już, że złośliwe oprogramowanie może wykorzystywać luki w zabezpieczeniach urządzenia, aby się dostać. Za każdym razem, gdy identyfikowane są luki, szczególnie jeśli są poważne, zostanie wydana aktualizacja, aby ją załatać. Nieinstalowania tych aktualizacji powoduje, że system jest zagrożony. Zaleca się włączenie automatycznych aktualizacji.

WannaCry Ransomware jest doskonałym przykładem, który pokazuje znaczenie regularnego instalowania aktualizacji. Ransomware Wykorzystano znaną lukę EternalBlue, która została załatana przez Microsoft 2 miesiące przed atakiem w wielu aktualizacjach dla wszystkich wersji systemu Windows, które były obsługiwane w tym czasie, począwszy od systemu Windows Vista. Ponad 300 000 komputerów, które albo nie miały zainstalowanej poprawki, albo były uruchomione nieobsługiwały wersje systemu Windows (np. windows XP), zostało zainfekowanych na całym świecie. WannaCry Ransomware zażądał okupu w wysokości $300-$600 do zapłaty w Bitcoin. Większość ofiar to firmy i organizacje, które nie miały odpowiednich praktyk w zakresie bezpieczeństwa.

Rozwijanie dobrych nawyków przeglądania

Dla zwykłych użytkowników unikanie Ransomware często oznacza rozwijanie lepszych nawyków przeglądania. Oznacza to przede wszystkim nieotwarcie niechcianych załączników e-mail, nie klikanie reklam podczas przeglądania stron internetowych wysokiego ryzyka i unikanie piractwa (zwłaszcza za pośrednictwem torrentów).

- Załączniki wiadomości e-mail

Wszystkie załączniki wiadomości e-mail powinny być skanowane za pomocą oprogramowania antywirusowego lub VirusTotal przed ich otwarciem. Skanowanie z VirusTotal może być nawet lepiej, jak to pokazuje, czy którykolwiek z programów antywirusowych, które są partnerem z nim wykryć plik jako potencjalnie złośliwy. Ogólnie rzecz biorąc, należy unikać otwierania załączników wiadomości e-mail, które pochodzą od nieznanych nadawców.

Złośliwe wiadomości e-mail przenoszące złośliwe oprogramowanie są zwykle dość ogólne, co oznacza, że powinieneś być w stanie je zidentyfikować, o ile wiesz, czego szukać. Adres e-mail nadawcy jest często dużym prezentem, na przykład. Jeśli nadawca ma losowy adres e-mail składający się z losowych liter i cyfr lub po prostu nie wygląda profesjonalnie, powinieneś być bardzo ostrożny w otwieraniu załącznika wiadomości e-mail.

Innym łatwym do zauważenia znakiem potencjalnie złośliwej wiadomości e-mail jest sposób, w jaki jesteś adresowany w wiadomości e-mail. Jeśli na przykład firma, której usług, z których korzystasz, wyśle ci wiadomość e-mail (zwłaszcza jeśli jest ogólna), zostaniesz zaadresowany według jego imienia i nazwiska. Na przykład, jeśli twój bank miał wysłać Ci oficjalną korespondencję, zawsze będą zwracać się do Ciebie w jakiej formie twojego imienia i nazwiska, zwykle z nazwiskiem. Wstawianie nazwy odbywa się automatycznie, więc nie ma szans, że zostaniesz rozwiązany przez coś tak ogólnego jak „Klient”, „Członek”, „Użytkownik” itp. Jeśli więc kiedykolwiek otrzymasz wiadomość e-mail z tym, że musisz pilnie otworzyć załącznik, ale zaadresowaj się za pomocą ogólnych terminów, podejmij dodatkowe środki ostrożności, jeśli zdecydujesz się otworzyć załączony plik.

Inne oznaki złośliwego e-maila to gramatyka i błędy ortograficzne oraz niezręczne sformułowanie, które po prostu wydaje się wyłączone.

- Piractwo

Jeśli jesteś kimś, kto woli zarabiać treści za darmo poprzez piractwo, jesteś na zwiększone lodowisko podnoszenia Ransomware infekcji. Nie ważne kwestie moralne zasadniczo kradzież czyjejś ciężkiej pracy, piractwo jest bardzo zniechęcony ze względu na to, jak łatwo jest spotkać złośliwego oprogramowania. Dotyczy to w szczególności torrentów. Wiele platform torrent są bardzo źle regulowane, z których cyberprzestępcy w pełni wykorzystać poprzez przesyłanie złośliwego oprogramowania przebrany za torrenty. Złośliwe oprogramowanie jest szczególnie powszechne w torrentach popularnych filmów, seriali telewizyjnych, gier wideo i oprogramowania. Gdy bardzo popularne programy, takie jak Game of Thrones powietrza, większość torrentów epizod (zwłaszcza nowe odcinki) będzie zawierać złośliwe oprogramowanie.