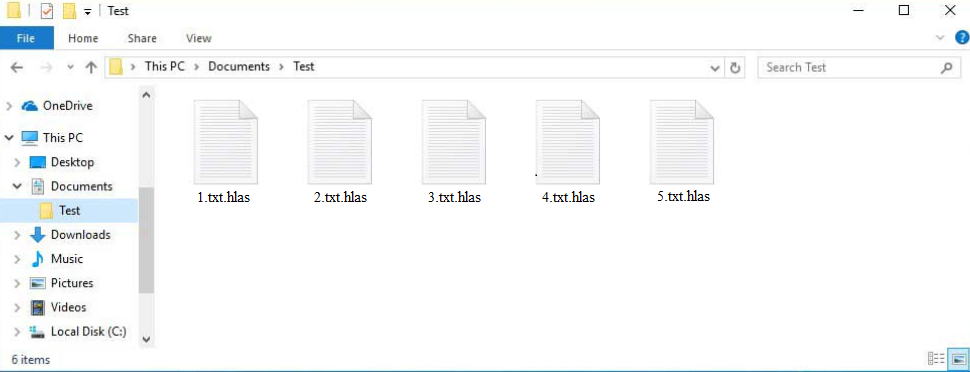

Hlas ransomware to złośliwe oprogramowanie szyfrujące pliki z rodziny ransomware Djvu/STOP. Operatorzy ransomware regularnie publikują nowe wersje i można ich rozpoznać po rozszerzeniach, które dodają do zaszyfrowanych tytułów plików. Ten dodaje .hlas, dlatego jest znany jako Hlas ransomware .

Hlas ransomware Należy do rodziny złośliwego oprogramowania Djvu, która jest obsługiwana przez grupę cyberprzestępczą, która regularnie publikuje nowe wersje oprogramowania ransomware. Wersje można zidentyfikować po rozszerzeniach, które dodają do zaszyfrowanych plików. To konkretne złośliwe oprogramowanie dodaje .hlas, co oznacza, że zaszyfrowany plik 1.txt zmieni się w 1.txt.hlas.

Ransomware będzie atakować wszystkie pliki osobiste, w tym zdjęcia, obrazy, filmy, dokumenty itp. Zaszyfrowanych plików nie będzie można otworzyć, chyba że najpierw je odszyfrujesz. Jednak zdobycie deszyfratora jest trudne, ponieważ jedynymi, którzy go posiadają, są cyberprzestępcy obsługujący to złośliwe oprogramowanie.

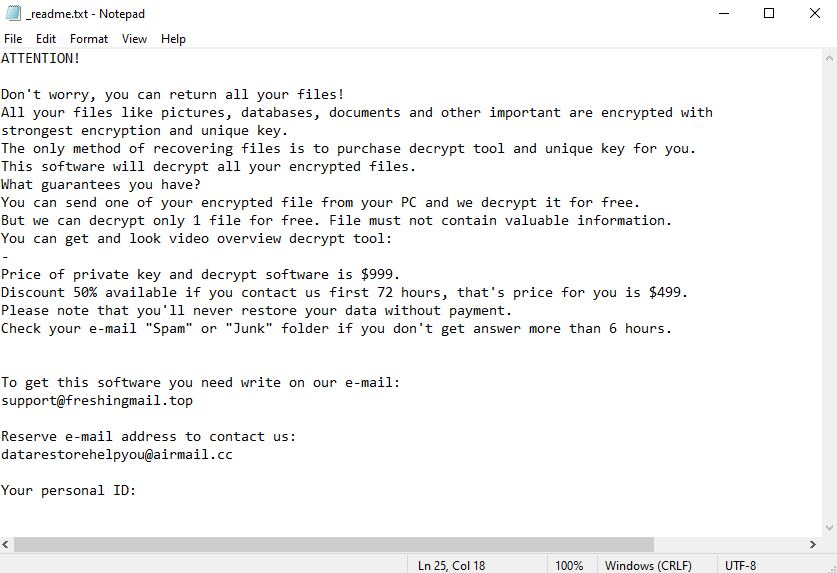

Gdy ransomware zakończy szyfrowanie plików, w folderach zawierających zaszyfrowane pliki znajdziesz notatkę z żądaniem okupu _readme.txt. Notatka wyjaśnia, że aby uzyskać deszyfrator, musisz go kupić. Regularna cena wynosi 999 USD, ale 50% zniżki zostanie podobno udzielona użytkownikom, którzy skontaktują się z cyberprzestępcami w ciągu pierwszych 72 godzin. Cyberprzestępcy obiecują również odszyfrować jeden plik za darmo, o ile nie zawiera on żadnych ważnych informacji.

Oto pełna notatka z żądaniem okupu _readme.txt:

ATTENTION!

Don’t worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

Do not ask assistants from youtube and recovery data sites for help in recovering your data.

They can use your free decryption quota and scam you.

Our contact is emails in this text document only.

You can get and look video overview decrypt tool.

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that’s price for you is $499.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.To get this software you need write on our e-mail:

support@freshingmail.topReserve e-mail address to contact us:

datarestorehelpyou@airmail.ccYour personal ID:

Dla użytkowników, którzy nie mają kopii zapasowych, zapłacenie okupu może wydawać się dobrym pomysłem. Jednak płacenie lub nawet angażowanie się w kontakty z cyberprzestępcami nigdy nie jest zalecane. Użytkownicy powinni pamiętać, że ransomware jest obsługiwane przez cyberprzestępców, co oznacza, że jest mało prawdopodobne, aby czuli się zobowiązani do pomocy ofiarom. Niestety, było wiele ofiar ransomware, które kupiły deszyfrator, ale go nie otrzymały. Decyzja o tym, czy zapłacić okup, należy do Ciebie, ale powinieneś być świadomy ryzyka.

Jeśli masz kopię zapasową swoich plików, możesz rozpocząć odzyskiwanie plików zaraz po ich usunięciu Hlas ransomware z komputera. Zdecydowanie zaleca się użycie programu chroniącego przed złośliwym oprogramowaniem do usunięcia Hlas ransomware , ponieważ jest to złożona infekcja, której pozbycie się wymaga profesjonalnego programu.

Jeśli kopia zapasowa nie jest dla Ciebie opcją, wykonaj kopię zapasową zaszyfrowanych plików i poczekaj na wydanie bezpłatnego Hlas ransomware deszyfratora. Jeśli zostanie wydany, będzie dostępny na NoMoreRansom .

W jaki sposób ransomware dostało się do mojego komputera?

Istnieje kilka różnych sposobów, w jakie złośliwi aktorzy rozprzestrzeniają ransomware, w tym załączniki do wiadomości e-mail i torrenty. Użytkownicy o złych nawykach przeglądania są znacznie bardziej narażeni na zainfekowanie swoich komputerów złośliwym oprogramowaniem. Skutecznym sposobem unikania złośliwego oprogramowania jest wypracowanie lepszych nawyków online i zapoznanie się z najczęstszymi metodami dystrybucji złośliwego oprogramowania.

Złośliwe pliki często są dołączane do wiadomości e-mail, a gdy użytkownicy otwierają te pliki, komputery zostają zainfekowane. Te e-maile są zwykle częścią ogromnej kampanii złośliwego spamu i są skierowane do dużej liczby użytkowników w tym samym czasie za pomocą tego samego e-maila. Ponieważ e-maile są tak ogólne, często łatwo je zidentyfikować jako złośliwe.

Złośliwi nadawcy często sprawiają, że ich e-maile przypominają potwierdzenia zamówień i powiadomienia o dostarczeniu paczki. Nadawcy mogą twierdzić, że załączone pliki są ważnymi dokumentami, które należy pilnie przejrzeć, co zmusza ich do otwarcia plików bez dwukrotnego sprawdzania. Jeśli użytkownicy otworzą te pliki, ich komputery zostaną zainfekowane. Jednak jedną rzeczą, która często zdradza te e-maile, są błędy gramatyczne i ortograficzne. E-maile zawierające złośliwe oprogramowanie są często pełne błędów, których nigdy nie zobaczysz w wiadomościach e-mail wysyłanych przez legalne firmy.

Inną rzeczą, która często zdradza złośliwe wiadomości e-mail, są ich ogólne pozdrowienia. Kiedy firmy wysyłają e-maile do klientów, używają imion i nazwisk użytkowników, aby się do nich zwrócić, aby wiadomość e-mail była bardziej osobista. Jednak złośliwe wiadomości e-mail używają słów takich jak Użytkownik, Członek, Klient itp., zamiast używać nazw użytkowników. Złośliwi aktorzy rzadko mają dostęp do większej ilości danych osobowych poza adresem e-mail, więc są zmuszeni do używania ogólnych słów.

Niektóre złośliwe wiadomości e-mail mogą być bardziej wyrafinowane, szczególnie gdy są skierowane do konkretnych osób/firm. Taki e-mail nie zawierałby błędów i zawierałby informacje, które sprawiłyby, że e-mail wydawałby się bardziej wiarygodny. Z tego powodu zawsze dobrze jest przeskanować wszystkie niechciane załączniki do wiadomości e-mail za pomocą oprogramowania antywirusowego lub VirusTotal przed ich otwarciem.

Złośliwe oprogramowanie jest również często znajdowane w torrentach, zwłaszcza w tych przeznaczonych do treści rozrywkowych, takich jak filmy, seriale telewizyjne, gry wideo itp. Strony z torrentami są często słabo moderowane, więc złośliwe oprogramowanie jest powszechne. Piractwo za pomocą torrentów jest nie tylko kradzieżą treści, ale jest również niebezpieczne dla komputerów i danych użytkowników.

Jak usunąć Hlas ransomware

Niezależnie od tego, czy masz kopię zapasową, czy nie, nadal musisz usunąć Hlas ransomware ją z komputera. Zdecydowanie zaleca się korzystanie z programu antywirusowego, ponieważ ransomware jest złożoną infekcją. Jeśli masz kopię zapasową, możesz uzyskać do niej dostęp, gdy tylko całkowicie usuniesz Hlas ransomware plik .

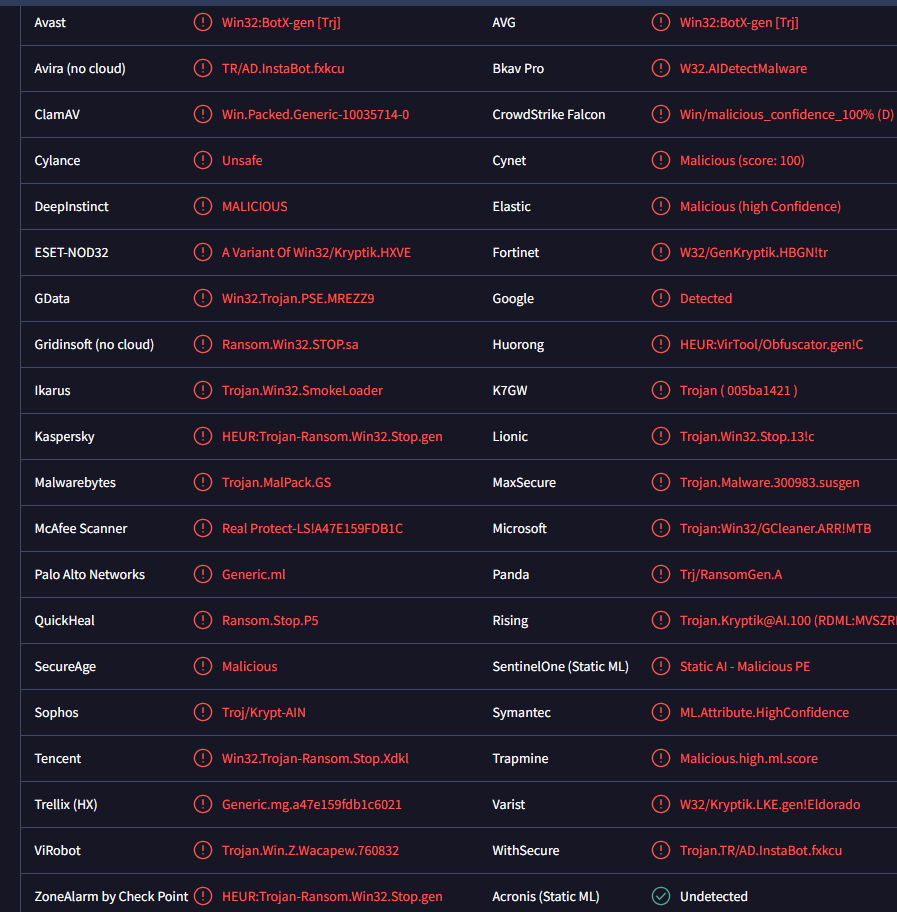

Hlas ransomware jest wykrywany jako:

- Wariant Win32/Kryptik.HXVE firmy ESET

- HEUR:Trojan-Ransom.Win32.Stop.gen przez Kaspersky

- Trojan.MalPack.GS przez Malwarebytes

- Trojan:Win32/GCleaner.ARR! MTB firmy Microsoft