Defi ransomware to infekcja ransomware, która szyfruje pliki. Pochodzi z rodziny złośliwego oprogramowania Makop. Zaszyfrowane pliki będą miały rozszerzenie kończące się na .defi1328. Niestety, zaszyfrowanych plików nie będzie można otworzyć, chyba że najpierw użyjesz na nich deszyfratora. W tej chwili tylko użytkownicy, którzy mają kopie zapasowe, mogą odzyskać pliki za darmo.

Defi ransomware należy do rodziny ransomware Makop. Tę wersję można rozpoznać po rozszerzeniu, które dodaje do szyfrowanych plików. Rozszerzenie jest następujące: . [unikalny identyfikator]. [wewillrestoreyou@cyberfear.com].defi1328. Wszystkie ofiary będą miały unikalne identyfikatory, aby pomóc złośliwym aktorom odróżnić ofiary. Na przykład zaszyfrowany plik 1.txt stanie się 1.txt. [unikalny identyfikator]. [wewillrestoreyou@cyberfear.com].defi1328. Niestety, nie będziesz w stanie otworzyć żadnych plików z tym rozszerzeniem. To ransomware atakuje wszystkie pliki osobiste, w tym zdjęcia, filmy, dokumenty itp.

Gdy ransomware zakończy szyfrowanie plików, upuści notatkę z żądaniem okupu +README-WARNING+.txt. Notatka zawiera informacje o tym, co stało się z plikami użytkowników i jak można je odzyskać. Niestety, operatorzy ransomware żądają zapłaty okupu w zamian za deszyfrator. Notatka nie wspomina o kwocie, którą ofiary musiałyby zapłacić, ale prawdopodobnie będzie to około 1,000 USD.

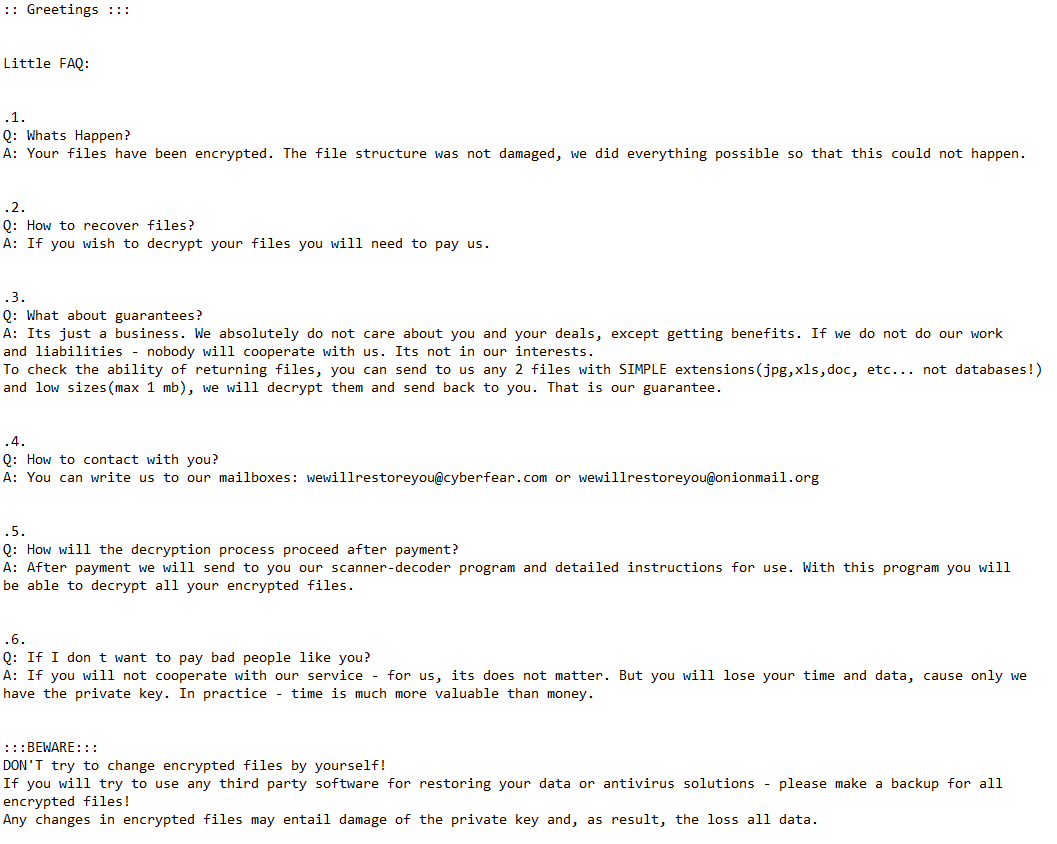

Pełna Defi ransomware notatka z żądaniem okupu znajduje się poniżej:

::: Greetings :::

Little FAQ:

.1.

Q: Whats Happen?

A: Your files have been encrypted. The file structure was not damaged, we did everything possible so that this could not happen..2.

Q: How to recover files?

A: If you wish to decrypt your files you will need to pay us..3.

Q: What about guarantees?

A: Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities – nobody will cooperate with us. Its not in our interests.

To check the ability of returning files, you can send to us any 2 files with SIMPLE extensions(jpg,xls,doc, etc… not databases!) and low sizes(max 1 mb), we will decrypt them and send back to you. That is our guarantee..4.

Q: How to contact with you?

A: You can write us to our mailboxes: wewillrestoreyou@cyberfear.com or wewillrestoreyou@onionmail.org.5.

Q: How will the decryption process proceed after payment?

A: After payment we will send to you our scanner-decoder program and detailed instructions for use. With this program you will be able to decrypt all your encrypted files..6.

Q: If I don t want to pay bad people like you?

A: If you will not cooperate with our service – for us, its does not matter. But you will lose your time and data, cause only we have the private key. In practice – time is much more valuable than money.

:::BEWARE:::

DON’T try to change encrypted files by yourself!

If you will try to use any third party software for restoring your data or antivirus solutions – please make a backup for all encrypted files!

Any changes in encrypted files may entail damage of the private key and, as result, the loss all data.

Jeśli chodzi o ransomware, płacenie okupu nigdy nie jest zalecane z kilku powodów. Głównym powodem jest to, że nie ma gwarancji, że deszyfrator zostanie wysłany, jeśli zapłacisz. Pamiętaj, że masz do czynienia z cyberprzestępcami i jest mało prawdopodobne, aby czuli się zobowiązani do pomocy tylko dlatego, że płacisz. Pieniądze, które płacisz, zostaną również przeznaczone na przyszłą działalność przestępczą.

Jeśli masz kopię zapasową, możesz rozpocząć odzyskiwanie zaraz po usunięciu Defi ransomware z komputera. Upewnij się, że używasz programu chroniącego przed złośliwym oprogramowaniem do usunięcia Defi ransomware , ponieważ jest to wyrafinowana infekcja.

W jaki sposób ransomware dostaje się do komputerów?

Należy wspomnieć, że użytkownicy o złych nawykach przeglądania są znacznie bardziej narażeni na zainfekowanie swoich komputerów złośliwym oprogramowaniem w porównaniu z użytkownikami o lepszych nawykach. Dlatego zdecydowanie zaleca się wypracowanie lepszych nawyków online, aby uniknąć przyszłych infekcji złośliwym oprogramowaniem. Ważne jest również zapoznanie się z najczęstszymi metodami infekcji złośliwym oprogramowaniem.

Umiejętność rozpoznawania złośliwych wiadomości e-mail ma kluczowe znaczenie, zwłaszcza jeśli Twój adres e-mail wyciekł, ponieważ prawdopodobnie w pewnym momencie w przyszłości otrzymasz złośliwą wiadomość e-mail. Na szczęście, o ile nie jesteś konkretnym celem, złośliwe wiadomości e-mail są zazwyczaj ogólne i łatwe do rozpoznania ze względu na błędy gramatyczne i ortograficzne. Nadawcy często udają, że pochodzą z legalnych firm, więc błędy są bardzo zauważalne.

Uważaj na ogólne słowa, takie jak „Użytkownik”, „Członek”, „Klient” itp., używane do zwracania się do Ciebie w wiadomościach e-mail, ponieważ mogą one być oznaką złośliwej lub spamowej wiadomości e-mail. Legalne firmy zawsze zwracają się do swoich użytkowników po imieniu, aby komunikacja była bardziej osobista. Z drugiej strony złośliwi aktorzy są zmuszeni do używania ogólnych słów, ponieważ często nie mają dostępu do danych osobowych. Jeśli otrzymasz niechcianą wiadomość e-mail z ogólnym powitaniem i załącznikiem, zachowaj ostrożność, ponieważ załącznik może być złośliwy.

Warto wspomnieć, że złośliwe wiadomości e-mail skierowane do konkretnych użytkowników są bardziej wyrafinowane. Zazwyczaj są one wolne od błędów gramatycznych i ortograficznych, zawierają wiarygodne informacje i zwracają się do odbiorców po imieniu. Aby zachować bezpieczeństwo, ważne jest, aby skanować wszystkie niechciane załączniki do wiadomości e-mail za pomocą oprogramowania chroniącego przed złośliwym oprogramowaniem lub VirusTotal .

Torrenty to kolejna powszechna metoda dystrybucji złośliwego oprogramowania. Strony z torrentami są często słabo moderowane, dzięki czemu złośliwe torrenty pozostają dostępne przez dłuższy czas. Złośliwe oprogramowanie jest często znajdowane w torrentach dla treści rozrywkowych, takich jak filmy, seriale telewizyjne i gry wideo. Pobieranie materiałów chronionych prawem autorskim za pośrednictwem torrentów jest nie tylko nielegalne, ale także stanowi zagrożenie dla bezpieczeństwa komputera.

Jak usunąć Defi ransomware

Nie próbuj usuwać Defi ransomware ręcznie, ponieważ może to spowodować dodatkowe uszkodzenie komputera. Jest to złożona infekcja, której pozbycie się wymaga profesjonalnego programu. W przeciwnym razie ryzykujesz większe obrażenia.

Jeśli masz kopię zapasową, nie łącz się z nią, dopóki nie usuniesz Defi ransomware jej całkowicie z urządzenia. Jeśli kopia zapasowa nie jest dostępna, wykonaj kopię zapasową zaszyfrowanych plików i od czasu do czasu sprawdzaj NoMoreRansom , czy jest dostępny bezpłatny Defi ransomware deszyfrator.

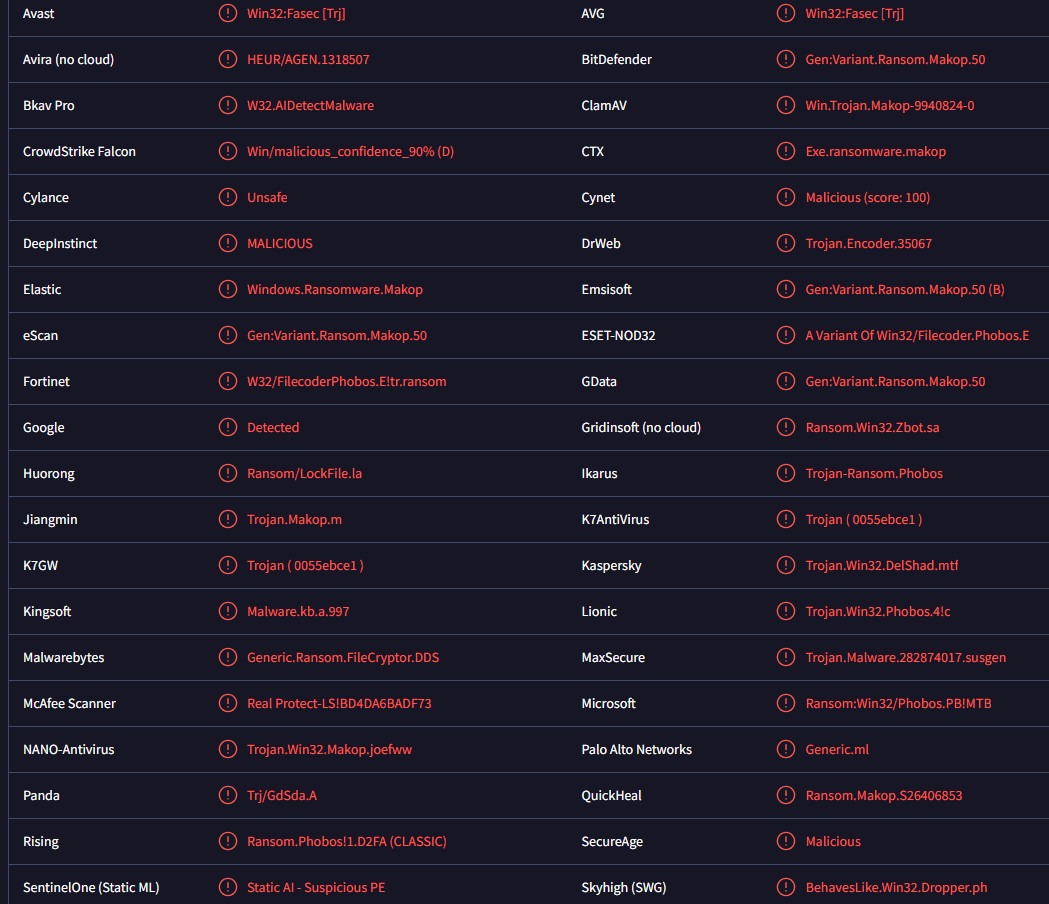

Defi ransomware jest wykrywany jako:

- Win32:Fasec [trj] przez Avast/AVG

- Generic.Ransom.FileCryptor.DDS przez Malwarebytes

- Wariant Win32/Filecoder.Phobos.E firmy ESET

- Trojan.Win32.DelShad.mtf firmy Kaspersky

- Okup:Win32/Phobos.PB! MTB firmy Microsoft

Offers

Pobierz narzędzie do usuwaniato scan for Defi ransomwareUse our recommended removal tool to scan for Defi ransomware. Trial version of provides detection of computer threats like Defi ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft zapoznać się ze szczegółami WiperSoft jest narzędziem zabezpieczeń, które zapewnia ochronę w czasie rzeczywistym przed potencjalnymi zagrożeniami. W dzisiejszych czasach wielu uży ...

Pobierz|Więcej

Jest MacKeeper wirus?MacKeeper nie jest wirusem, ani nie jest to oszustwo. Chociaż istnieją różne opinie na temat programu w Internecie, mnóstwo ludzi, którzy tak bardzo nienawidzą program nigd ...

Pobierz|Więcej

Choć twórcy MalwareBytes anty malware nie było w tym biznesie przez długi czas, oni się za to z ich entuzjastyczne podejście. Statystyka z takich witryn jak CNET pokazuje, że to narzędzie bezp ...

Pobierz|Więcej