Cyberprzestępczość występuje w różnych formach, jedną z najczęstszych istot Ransomware , rodzaj infekcji złośliwym oprogramowaniem, która szyfruje pliki i żąda pieniędzy w zamian za ich odszyfrowanie. Ransomware

Szacowany koszt Ransomware ataków przekroczył 20 miliardów dolarów tylko w 2020 roku, ponad dwukrotnie więcej niż w 2018 roku. W najbliższych latach koszty odszkodowań wzrosną, a ofiarami pada coraz więcej firm i organizacji. A z Ransomware -as-a-service (Raas) staje się powszechnie dostępna dla każdego, kto chce zwrócić się do tego konkretnego rodzaju cyberprzestępczości, Ransomware stał się jeszcze większym zagrożeniem. Cyberprzestępcy mogą teraz po prostu wynająć Ransomware i kupić dostęp do systemów, aby uruchomić Ransomware na, przy jednoczesnym minimalnym wysiłku i wymaga niewielkich umiejętności.

Podczas gdy zwykli użytkownicy są nadal narażeni na ryzyko stania się Ransomware ofiarami ataków, największe ryzyko mają firmy i organizacje. Stali użytkownicy są zwykle ofiarami bardzo ogólnych, często łatwo uniknąć Ransomware ataków, ale organizacje są kierowane przez bardzo specyficzne i wyrafinowane Ransomware szczepy. Stawki są również znacznie wyższe dla tych ostatnich, ponieważ Ransomware wymagania często przekraczają miliony dolarów.

Firmy i organizacje również borykają się z innym problemem, Ransomware gangi teraz nie tylko szyfrują pliki i powodują znaczne zakłócenia w codziennej działalności, ale także kradną dane i grożą ich publicznym udostępnieniem, jeśli okup nie zostanie zapłacony. Wielu Ransomware z nich dotrzymało tej obietnicy i rzeczywiście publicznie opublikowało potencjalnie wrażliwe dane skradzione od firm, które podjęły decyzję o niepłaceniu.

Dla indywidualnych użytkowników unikanie Ransomware oznacza rozwijanie lepszych nawyków przeglądania i nieangażowanie się w nielegalne działania w Internecie. Jednak dla firm i organizacji jest to o wiele bardziej skomplikowane.

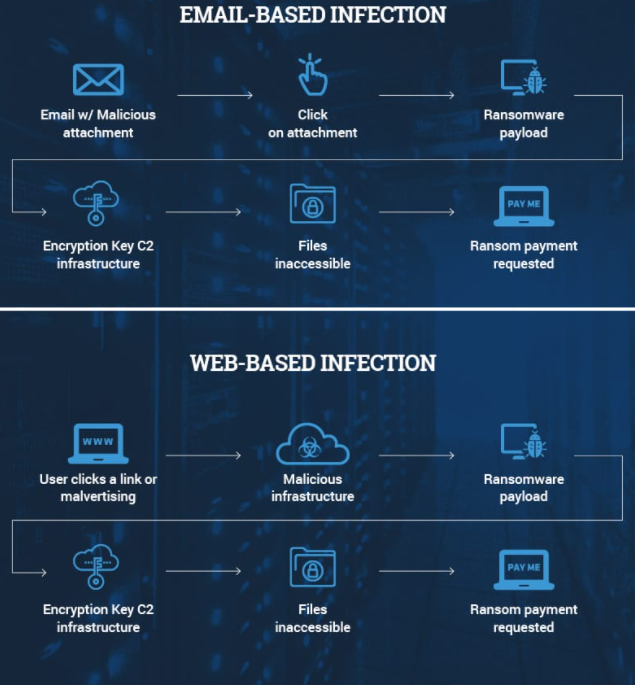

Poniżej znajdziesz metody Ransomware najczęściej używane do infekowania systemów, mające zastosowanie zarówno do poszczególnych użytkowników, jak i większych celów.

Piractwo treści chronione prawami autorskimi

Nie jest tajemnicą, że można dostać prawie każdy rodzaj płatnego filmu, seriali telewizyjnych, gier, oprogramowania itp., za darmo przez piractwo. Czy powinieneś to zrobić, czy nie, to inna kwestia, ale faktem jest, że jest to możliwe. A ponieważ wiele osób wybiera tę opcję, aby uzyskać swoją ulubioną zawartość, stwarza to doskonałą okazję dla złośliwych aktorów do dystrybucji złośliwego oprogramowania. Nie wspominając już o tym, że źródła, które mają pirackie treści są często bardzo słabo regulowane, co pozwala cyberoszustom łatwo rozpowszechniać swoje złośliwe oprogramowanie.

W większości przypadków użytkownicy Ransomware odbierają za pośrednictwem torrentów dla treści rozrywkowych i podczas pobierania pęknięć oprogramowania. Nie możesz ufać witrynom takim jak Pirate Bay lub forom z oprogramowaniem, aby zapewnić Ci bezpieczną zawartość, gdy cały punkt tych platform ma dać dostęp do skradzionych treści. Większość witryn torrent w szczególności są notorycznie źle regulowane, co pozwala złośliwym stronom łatwo przesłać swoje złośliwe treści na platformy.

Torrenty dla popularnych treści częściej niż nie mają ukryte złośliwe oprogramowanie w nich. Na przykład, gdy emitowany był popularny serial telewizyjny Game of Thrones, torrenty odcinków były często złośliwym oprogramowaniem. To samo można powiedzieć o każdym długo oczekiwanym / popularnym filmie, serialu telewizyjnym i grze wideo.

Oprócz torrentów zawierających złośliwe oprogramowanie, same witryny torrent często mogą być klasyfikowane jako złośliwe. Strony wyświetlają różne oszustwa, w tym fałszywe alerty antywirusowe, monity o pobranie potencjalnie niebezpiecznych programów i oszustwa „wygrałeś nagrodę”. Ponadto wiele stron internetowych torrent może być bardziej podatnych na wykorzystywanie przez złośliwe strony, co może pozwolić im na zainicjowanie pobierania przez napęd.

Najprostszym sposobem, aby uniknąć Ransomware podnoszenia i innych rodzajów infekcji złośliwym oprogramowaniem z pirackich stron internetowych jest nie torrent. Jednak, jeśli nie są zaniepokojeni tym faktem, że jesteś zasadniczo kradzież treści, co najmniej mają oprogramowanie antywirusowe zainstalowane, gdy nieuchronnie kończy się pobieranie złośliwego oprogramowania.

Załączniki wiadomości e-mail

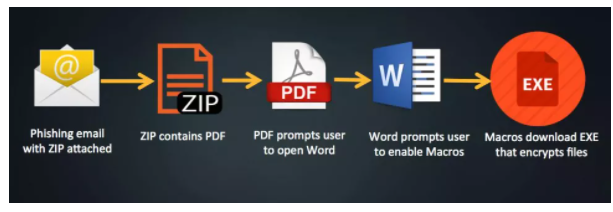

Malspam i ich załączniki są jednym z najczęstszych sposobów złośliwego oprogramowania, Ransomware zwłaszcza, jest rozpowszechniany. Dotyczy to zarówno zwykłych użytkowników, jak i sieci firmowych. Różne taktyki inżynierii społecznej są używane do oszukiwania użytkowników do otwierania załączników e-mail, co mogłoby zainicjować złośliwe oprogramowanie. Złośliwe załączniki są dostępne w różnych formatach, w tym Word, Excel, PDF i ZIP.

Kampanie Malspam wahają się od bardzo podstawowych do dość wyrafinowanych, z których te ostatnie zwykle mają konkretne cele, takie jak firmy lub instytucje rządowe. Ogólne kampanie malspam są bardzo łatwo rozpoznawalne, o ile użytkownicy nie spieszą się, aby otworzyć niechciane załączniki e-mail. Jednak te wyrafinowane mogą być niezwykle trudne do wykrycia, sądząc po licznych firmach i instytucjach, które padły ofiarą.

Jak uniknąć zakażenia:

- sprawdzić adres e-mail nadawcy;

Adres e-mail nadawcy powinien być pierwszą rzeczą, którą sprawdzasz po otrzymaniu niechcianej wiadomości e-mail z załącznikiem, ponieważ często jest to duży prezent. Jeśli nie mają konkretnych celów, Ransomware wiadomości e-mail są często wysyłane z bardzo ogólnych adresów e-mail składających się z losowych kombinacji cyfr i liter. Jednak nawet jeśli adres e-mail wygląda na uzasadniony, zawsze sprawdzaj, czy rzeczywiście należy do tego, kogo nadawca twierdzi, że jest.

- szukać gramatyki i błędów ortograficznych w niechcianych wiadomościach e-mail;

Niezależnie od tego, czy jest to celowe, czy nie, malspam, phishing i inne złośliwe wiadomości e-mail często zawierają bardzo oczywiste błędy gramatyczne i ortograficzne. Jeśli otrzymasz wiadomość e-mail (zwłaszcza jeśli jest to ogólna automatyczna) od firmy, której usługi używasz, wiadomość e-mail nie będzie miała błędów gramatycznych / ortograficznych, ponieważ są one postrzegane jako nieprofesjonalne. Jeśli na przykład otrzymasz wiadomość e-mail z błędami od osoby podającej się za Twój bank, pamiętaj, że jest to duża czerwona flaga.

- zanotuj, w jaki sposób adres e-mail do Ciebie;

Prawdopodobnie zauważyłeś, że gdy firma, której usługi używasz, wysyła ci wiadomość e-mail, zwraca się do Ciebie po imieniu. Jeśli na przykład korzystasz z usługi przesyłania strumieniowego Netflix, będą one adresować do Ciebie po nazwie głównego profilu użytkownika Netflix. Jeśli masz konto bankowe na przykład w Barclays, oficjalna korespondencja będzie adresować do Ciebie po imieniu. Nigdy nie będą używane ogólne słowa takie jak „Użytkownik”, „Członek”, „Klient” itp., które nigdy nie będą używane do zwracania się do Ciebie w legalnych wiadomościach e-mail przez usługi, z których korzystasz. Jeśli wiadomość e-mail, która używa ogólnych słów w celu zaawansowania, zostanie wyświetlena z prośbą o otwarcie załącznika, ponieważ jest to ważny dokument, należy zachować szczególną ostrożność.

- skanowanie załączników wiadomości e-mail za pomocą oprogramowania antywirusowego lub VirusTotal;

Zaleca się skanowanie wszystkich załączników wiadomości e-mail za pomocą oprogramowania antywirusowego lub VirusTotal przed ich otwarciem. Możesz przesłać załącznik wiadomości e-mail do VirusTotal, i pokaże, czy którykolwiek z dziesiątków programów antywirusowych wykryć plik jako złośliwy.

- nie klikaj na nieznane linki.

W niektórych przypadkach wiadomości e-mail zawierają łącza zamiast załączników wiadomości e-mail. Kliknięcie złośliwego linku spowoduje, że przejdziesz do witryny, na której może ukrywać się złośliwe Ransomware oprogramowanie.

Złośliwe reklamy

Złośliwa reklama, lub malvertising w skrócie, jest również taktyka stosowana przez Ransomware dystrybutorów do rozpowszechniania ich złośliwego oprogramowania. Sposobem działania malvertising jest złośliwych aktorów wstawić złośliwy kod do reklam, a następnie użyć legalnych sieci reklamowych do wyświetlania tych reklam użytkownikom. Jeśli użytkownicy wchodzą w interakcję ze złośliwą reklamą, zostaną przekierowani na złośliwy serwer, na którym znajduje się zestaw exploitów, który może następnie wykonać. Zestawy exploitów to złośliwe oprogramowanie, które sprawdza zainfekowane urządzenie pod kątem luk w zabezpieczeniach. Wykorzystując lukę, zestaw wykorzystujący luki może zasadniczo Ransomware pozwolić na wejście do komputera.

Złośliwe reklamy można znaleźć na całkowicie legalnych stronach internetowych, choć zwykle są one szybko odkrywane i usuwane. Niestety, oznacza to, że interakcja z reklamami nawet na legalnych stronach nie zawsze jest bezpieczna.

Jak uniknąć zakażenia:

- regularnie instalować aktualizacje;

Aby zapobiec wykorzystywaniu luk w zabezpieczeniach przez złośliwe oprogramowanie, należy regularnie instalować aktualizacje. Za każdym razem, gdy deweloperzy dowiadują się o luce w zabezpieczeniach, która może zostać wykorzystana, wypuszczają aktualizację, aby ją załatać. Wszystko, co musisz zrobić, to go zainstalować. W wielu przypadkach można włączyć automatyczne aktualizacje i zdecydowanie zalecamy wykonanie tego.

- mają zainstalowane oprogramowanie antywirusowe i adblocker;

Posiadanie zainstalowanego oprogramowania antywirusowego jest koniecznością, aby zapobiec infekcjom złośliwym oprogramowaniem, w tym takim, które rozprzestrzeniają się za pośrednictwem złośliwych reklam. Niezawodny program antywirusowy zapobiegnie infekcjom, takim jak Ransomware dostanie się lub uszkodzenie. Zainstalowanie rozszerzenia adblocker jest również dobrym pomysłem, ponieważ blokuje reklamy i zapobiega wyskakującym okienkom.

- unikaj interakcji z reklamami w witrynach wysokiego ryzyka.

Podczas przeglądania stron internetowych wysokiego ryzyka, to dobry pomysł, aby nie klikać żadnych reklam, ponieważ istnieje duża szansa, że będą one niebezpieczne. Strony internetowe, które mają pirackie treści, darmowe strony do przesyłania strumieniowego i strony pornograficzne, należą do najbardziej ryzykownych, więc należy zachować szczególną ostrożność podczas ich odwiedzania. Po adblocker zainstalowany co najmniej jest zalecane.

Pliki do pobrania

Podobnie jak malvertising, drive-by pliki do pobrania obejmują złośliwych aktorów wstrzykiwanie złośliwego kodu do stron internetowych, a następnie za pomocą zestawów wykorzystać do zainfekowania komputerów. Legalne strony internetowe mogą czasami być zagrożone i skutkować pobieraniem przez drive-by, ale nie jest to szczególnie powszechne, ponieważ wiąże się zasadniczo z hakowaniem witryn i nie zawsze jest to takie proste, gdy podjęto wystarczające środki ochrony.

Te pliki do pobrania mogą wystąpić bez zauważenia przez użytkowników niczego złego, zwykle wystarczy po prostu odwiedzić witrynę, aby rozpocząć pobieranie. Może to prowadzić do wszelkiego rodzaju zakażeń, w tym Ransomware .

Jak uniknąć zakażenia:

- zainstalowane oprogramowanie antywirusowe.

Posiadanie zainstalowanego oprogramowania antywirusowego jest koniecznością, aby zapobiec infekcjom złośliwym oprogramowaniem, w tym takim, które rozprzestrzeniają się za pośrednictwem złośliwych reklam. Niezawodny program antywirusowy zapobiegnie infekcjom, takim jak Ransomware dostanie się lub uszkodzenie.

Protokół pulpitu zdalnego (RDP)

Protokół pulpitu zdalnego lub protokół RDP w skrócie to narzędzie umożliwiające użytkownikom łączenie się z innym komputerem lub serwerem przy użyciu połączenia sieciowego. Nic dziwnego, że cyberprzestępcy dostrzegli możliwość dystrybucji Ransomware za pośrednictwem PROW. Jest to obecnie jeden z najczęściej stosowanych metod infiltracji przez Ransomware , zwłaszcza jeśli chodzi o infekowanie organizacji, a nie indywidualnych użytkowników. Znane są znane rodziny Dharmy i GandCrab, Ransomware które wykorzystują protokół pulpitu zdalnego do infekowania komputerów.

Największym niebezpieczeństwem jest pozostawienie otwartego portu RDP dla Internetu, ponieważ zasadniczo pozwala każdemu połączyć się z serwerem zdalnym. Jeśli osoba atakująca może pomyślnie się z nim połączyć, będzie miała dostęp do serwera i może wykonać wiele czynności, takich jak instalacja Ransomware . Cyberprzestępcy są w stanie skanować Internet w poszukiwaniu otwartych portów RDP, do których następnie próbują się zalogować, zgadując dane uwierzytelniające lub używając skradzionych. Gdy osoba atakująca znajduje się w systemie, przystąpi do wyłączania systemów zabezpieczeń, aby sieć była podatna na zagrożenia, a następnie dostarczy ładunek aka install Ransomware .

Jak uniknąć zakażenia:

- korzystania z VPN;

Zdecydowanie zaleca się korzystanie z VPN w celu zapewnienia bezpieczeństwa dostępu do sieci zdalnych.

- mają silne hasła i umożliwiają uwierzytelnianie wieloskładnikowe;

Większość udanych ataków RDP występuje z powodu słabych poświadczeń logowania. Stworzenie długiego, losowego i co najważniejsze unikalnego hasła uniemożliwiłoby atakującym skuteczne przeprowadzanie ataków za pośrednictwem PROTOKOŁU RDP. Jednak ponieważ zawsze można naruszyć hasła, zaleca się włączenie uwierzytelniania wieloskładnikowego, aby utrudnić osobom nieupoważnionym zalogowanie się.

- użyj zapory, aby ograniczyć dostęp do niej.

Zapora służy do ograniczania adresów IP lub zakresu adresów IP mają dostęp do protokołu RDP.