Nowy rok przynosi nam nowy rodzaj ransomware o nazwie Ransom32 . Nie byłoby to godne uwagi, gdyby nie jedna rzecz: Ransom32 jest pierwszym w swoim rodzaju, ponieważ opiera się na Javascript. Złośliwy program korzysta z platformy NW.js, co czyni go cross-OS ransomware. Do tej pory ma tylko ukierunkowane systemy operacyjne Windows, jednak, że można łatwo zmienić, jak NW.js framework pozwala na to, aby być napisane dla Mac OS X i Linux. Ta struktura jest również odpowiedzialna za przyznanie ransomware z większą kontrolą nad systemem, którego dotyczy problem i umożliwienie JavaScript funkcjonować w prawie taki sam sposób jak takie języki programowania jak C++ i Delphi.

Innym problemem ze złośliwą aplikacją jest to, że jest sprzedawany jako usługa. Ransom32 można pobrać z podziemnej strony INTERNETOWEJ TOR przez każdego, kto ma adres Bitcoin. Tak zwany nabywca nie musi płacić nic za plik wykonywalny, ale twórcy ransomware podejmują 25% cięcia wszystkich płatności okupu, które są wysyłane na adres Bitcoin kupującego. Gdy użytkownik zarejestruje się w celu uzyskania złośliwego oprogramowania, zostanie on przedstawiony z Konsoli partnerskiej, która pokazuje statystyki kampanii dystrybucyjnej, w tym Instalacje, Lockscreens, Paids i Paid BTC. Konsola zawiera również sekcję konfiguracji ustawień, w której partner może ustawić ilość Bitcoinów, które mają być wymagane od użytkowników komputerów, wybrać, czy zainfekowany komputer powinien być zablokowany i tak dalej. Gdy partner pobierze dostosowaną wersję pasożyta, może rozpocząć jego dystrybucję.

Proces szyfrowania rozpoczyna się wkrótce po infiltracji zagrożenia systemu komputerowego. Złośliwy plik wprowadza system w postaci pliku RAR o rozmiarze 22 MB, który samodzielnie wyodrębnia i dodaje kilka plików do folderu Przeglądarka C:UsersUserAppDataRoaming. Chrome Tworzy również skrót w folderze startowym o nazwie Chrome Usługa, który umożliwia automatyczne uruchamianie oprogramowania ransomware za każdym razem, gdy użytkownik włączy komputer. Sam skrót jest połączony z chrome plikiem .exe, który jest w rzeczywistości pakietem NW.js zawierającym kod JavaScript, który szyfruje pliki przechowywane na komputerze. Typy plików, na które może mieć wpływ szyfrowanie, to .jpg, .docx, .pdf, .xls, .pptx, .mp4, .avi, .3gp, .asf, .mpeg, .wma, .dat i wiele innych.

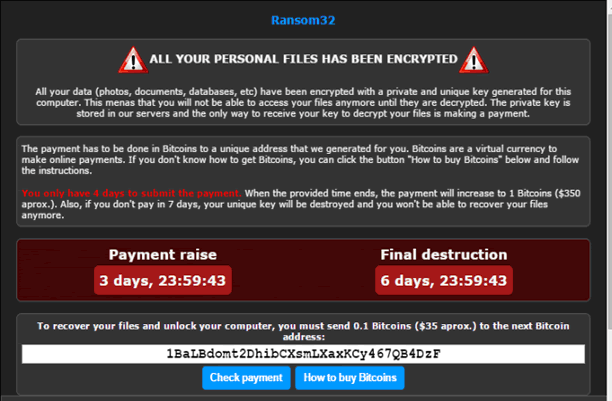

Po zakończeniu złośliwego oprogramowania za pomocą szyfrowania zostanie wyświetlony komunikat na pulpicie. Ten komunikat informuje użytkownika, że jego dane zostały zaszyfrowane i że aby je odzyskać, musi zakupić prywatny klucz deszyfrowywania. Użytkownik otrzymuje 4-dniowy termin przed zwiększeniem kwoty płatności i 7-dniowy termin przed zniszczeniem klucza. Domyślnym językiem wiadomości jest angielski, jednak może być on również prezentowany w języku hiszpańskim. Ekran oferuje również możliwość odszyfrowania jednego pliku bezpłatnie, aby udowodnić, że pliki można faktycznie odzyskać.

Niestety, w tej chwili nie ma możliwości odszyfrowania plików w inny sposób, poza przywróceniem ich z kopii zapasowej. Dlatego tak ważne jest, aby mieć kopie zapasowe swoich najbardziej istotnych danych. Zachęcamy również, aby być bardziej ostrożnym online, zwłaszcza podczas pobierania plików na komputer, i mieć potężne narzędzie do zapobiegania złośliwemu oprogramowaniu i usuwania zainstalowane i aktualizowane przez cały czas.