Gdy słyszymy o jakiś incydent włamania, widzimy obraz jest wysoko wykwalifikowanej osoby lub grupy, wściekle wpisując z klawiatury, i w krótkim czasie, może hack czyimś komputerze. Nie było nic do zrobienia, aby zapobiec jego, prawo? Hakerzy są bardzo wykwalifikowanych i istnieje sposób można uniknąć ataku, prawo?

Źródło obrazu: Kaspersky.com

Źródło obrazu: Kaspersky.com

Rzeczywistość jest nieco inna. Możesz być zaskoczony tym, że większość ataków cyber są spowodowane przez human error, i jest coś do zrobienia o tym. Po prostu informując się o pewne zagrożenia i rozwijanie niektórych nawyków, możesz może uniemożliwiać atak dzieje do Ciebie. Więc oto kilka istotnych wskazówek, które może przejść długą drogę, zatrzymując się przed staniem się ofiarą.

Hasła i loginy bezpieczny

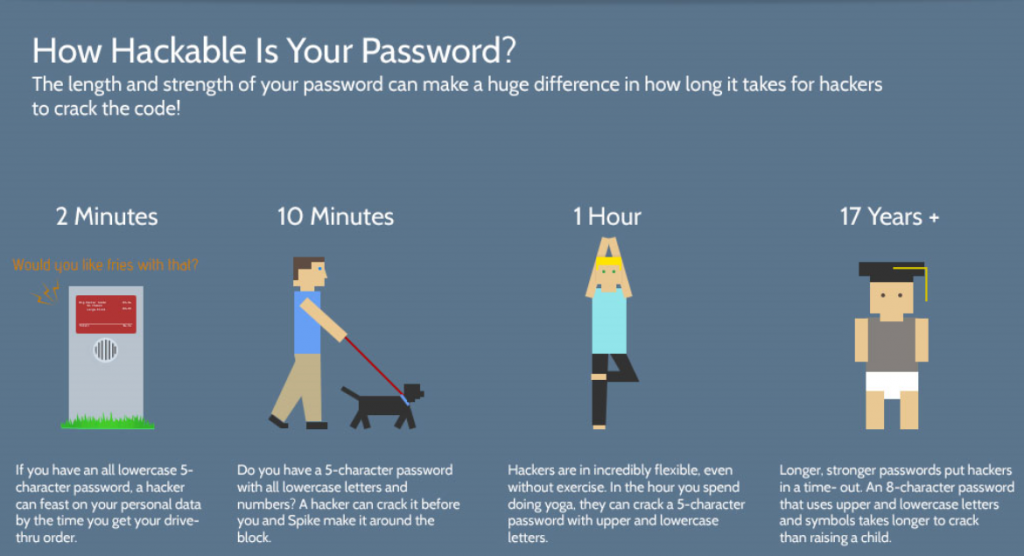

Silne hasła

Jest to tak oczywiste. Jeśli masz złożone hasło, to sprawia, że trudniej się włamać na konto. I jeszcze, wielu użytkowników nadal trzymać się ‚123’, ‚hasło’ lub coś równie proste do odgadnięcia. To może być, ponieważ nie uważają oni będzie kiedykolwiek stać się ofiarą lub po prostu nie może być jedno, aby zapamiętać bardziej złożone hasło. Niezależnie od przyczyny są, to nie są dobre usprawiedliwienie. Nie ma żadnego wytłumaczenia, jeśli chodzi o słabe hasła, a jeśli chcesz zachować swoje konto bezpieczne, silne, unikatowe hasła. Zawierać wielkie i małe litery, symbole i numery i uniknąć rzeczywiste słowa lub frazy. Jeśli masz trudności w zapamiętywaniu je, należy użyć Menedżera haseł. Wystarczy upewnić się, że masz jeden uzasadniony.

Ponownego wykorzystania haseł

Ponownego wykorzystania haseł

Jest to kolejny błąd robią dużo użytkowników. Nigdy nie należy ponownie użyć hasła bo jeśli jedno z kont, ale hacked, może wykonać jeszcze jeden z tego samego hasła. Więc jeśli Twój Gmail uwa¿aæ dostał przejęła, i masz to samo hasło do Facebooka, Hakerzy mają nie ma problemów z dostępem do tego ostatniego. Bez względu na to, jak trudne jest hasło do odgadnięcia nigdy nie należy ponownie go użyć. I Menedżer haseł będzie się przydać, jeśli masz 10 kont i walka, aby zapamiętać wszystkie swoje hasła.

Uwierzytelnianie dwuczynnikowe

Jest 2017 i oferują wiele usług uwierzytelniania dwuskładnikowego. Są one nie da się ominąć, ale nadal oferują warstwę zabezpieczeń. Podać swój numer telefonu i Włącz uwierzytelnianie dwuczynnikowe, i od tego momentu, gdy użytkownik zaloguje się z nierozpoznanego urządzenia, zostanie wysłany kod do telefonu. Można umieścić ten kod w polu, które pojawia się po zalogowaniu się, i jeśli kod jest prawidłowy, można dostęp do konta. Może również mieć zestaw kodów, które można umieścić w, jeśli nie chcesz korzystać z telefonu.

Logowanie się na komputerach publicznych

Czy używasz komputera publicznego, podobnie jak w kawiarence internetowej lub w bibliotece, unikaj logowania do konta. Nie wiesz, jakie programy są zainstalowane na tym komputerze, pewnego rodzaju keylogger może być ustawiony, i byłby Zaloguj poświadczenia logowania, jeśli wpiszesz je w.

Wirtualnej sieci prywatnej (VPN)

Wirtualnej sieci prywatnej (VPN)

Prawdopodobnie masz router hasłem w domu, przynajmniej mamy nadzieję zrobić, więc można bezpiecznie zalogować się do konta i korzystanie z komputera. Jednak podczas korzystania z publicznych WiFi, to inna historia. Nawet, gdy publiczny WiFi jest chroniony hasłem, zwykle każdy może uzyskać hasła. Ponieważ publiczny WiFi nie jest odpowiednio zabezpieczone, może to być łatwe dla hakerów, aby uzyskać dostęp do Twojego urządzenia. Dlatego zaleca się przy użyciu sieci VPN. Byłoby stworzyć bezpieczne połączenie z Internetem, i można go bezpiecznie używać.

Instalowanie aplikacji

To nie tylko komputer, który należy zachować bezpieczny. Smartfony są tak samo narażone na złośliwe oprogramowanie. I użytkownicy zwykle narazić ich urządzeń do niego sami.

Uprawnienia

Wiec podczas pobierania pewnego rodzaju aplikacji, bez względu na to, czy to z oficjalnej Google Play, Apple store lub niektóre z nich firm, czy kiedykolwiek przestać aby sprawdzić, jakie uprawnienia potrzebuje? Jeśli Twoja odpowiedź brzmi nie, następnie należy rozpocząć sprawdzanie. Jeśli instalujesz aplikację Tapety, dlaczego byłby potrzebować uprawnienia do odczytu i zmiany swoich danych, lub dlaczego musiałby dostęp do wiadomości. Podczas przeglądania uprawnień, zawsze zadać sobie pytanie dlaczego to musi te konkretne.

Wydawcy aplikacji

Należy unikać złośliwego oprogramowania zainstalowana, sprawdzając wydawcy aplikacji. Jest możliwe dla twórcy złośliwego oprogramowania w celu ukrycia swoich produktów jako legalnych aplikacji, więc chyba można sprawdzić dewelopera, można nie zauważyć.

Firm, sklepów

Zalecane jest, aby trzymać się oficjalna sklepach, takich jak Google Play lub Apple store, aplikacji. Chociaż nie są niezwyciężeni hosting złośliwe aplikacje, możliwość uzyskania czegoś niebezpiecznego jest znacznie mniejszym, jeśli używasz uzasadnionych, zaufanych sklepów.

Bezpieczeństwo danych osobowych

Bezpieczne strony internetowe

Gdy strona jest prośbą o dane osobowe, spojrzeć na pasku adresu. Jeśli istnieje Znak kłódki, oznacza, że jest to bezpieczne wpisać swoje dane. Należy także szukać https:// na początku adresu. Jeśli blokada nie, lub jeśli jest przekreślona czerwoną linią, a adres rozpoczyna się od http://, warto powstrzymać się od wprowadzania w swoje prywatne dane.

Wysyłanie danych osobistych

Nie należy używać e-maili lub wiadomości aplikacje wysłać kogoś ważnych, prywatnych danych (na przykład szczegóły karty kredytowej). Hakerzy, może uzyskać dostęp do tych danych, dlatego należy zachować ostrożność.

Oszustwa typu phishing i złośliwych e-maili

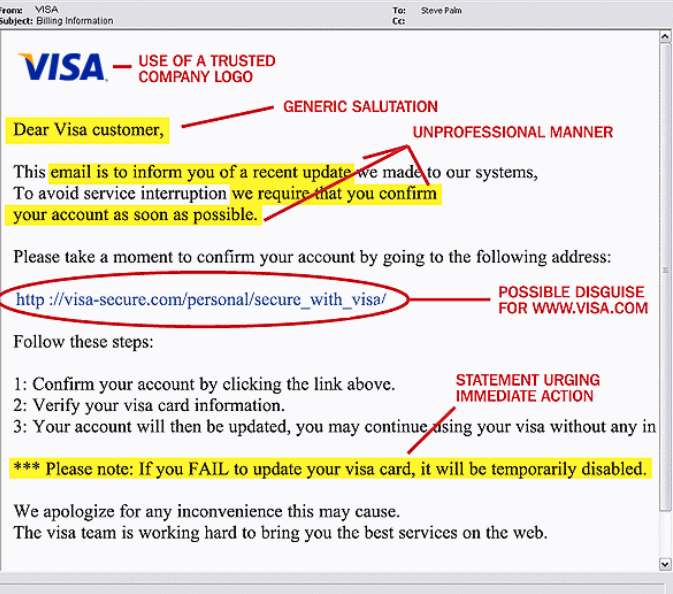

Wyłudzenia

Wiele osób zakłada, że oszustwa typu phishing są coś, czego one naprawdę nie musisz się martwić. Podczas gdy są one zwykle dość oczywiste, pełne błędów, itp., ale jeśli ktoś naprawdę chciał wyłudzić Ci, prawdopodobnie mógłby to zrobić. Podcasting firmy, Media na przegubie, niedawno zrobił experiment gdzie próbowali wyłudzić Prezesów firmy. Bez rozpieszczanie podcast epizod całkowicie, możemy śmiało powiedzieć, że każdy może uzyskać wyłudzone. Dlatego jest ważne, warto zapoznać się z tym, co należy zwrócić uwagę.

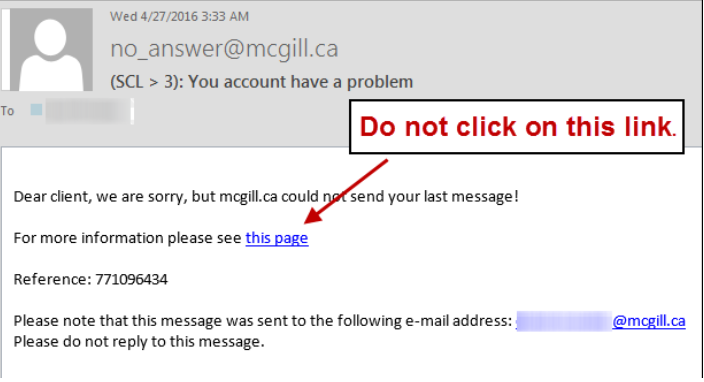

Załączniki wiadomości e-mail i linki

Załączniki wiadomości e-mail i linki

Jeśli wiesz o szyfrowanie plików malware, znany jako szkodnika, będziesz wiedzieć, że często rozprzestrzenia się poprzez złośliwe załączniki. Deweloperzy dołączyć zainfekowany plik do wiadomości e-mail, Napisz tekst, pozornie uzasadnionych a następnie czekać na kogoś do otwarcia tego pliku. Gdy masz do czynienia z załączników e-mail, musisz być bardzo ostrożny. Nawet jeśli nadawca wydaje się uzasadnione, dopóki nie przekonasz się, że zawartość są 100% bezpieczny, nie należy otwierać załącznika. To samo dotyczy linków. Jeśli wysyłane pewnego rodzaju łącze, czy to przez e-mail lub jakiś SMS/MMS, najpierw Zapytaj nadawcę o tym i dopiero wtedy go otworzyć. Jeśli prosi o coś zainstalować, nie rób tego.

Bezpieczeństwo komputera i danych

Aktualizowanie oprogramowania

Aktualizacje są kluczowe. W każdym przypadku, gdy usterka jest identyfikowany, deweloperzy zwykle zwolnić aktualizacji do patcha to tak, że hakerzy nie mogą z niej skorzystać. WannaCry atak ransomware jest doskonałym przykładem. Gdy zidentyfikowano lukę w Windows, Microsoft wydała aktualizację, aby rozwiązać go. Wielu użytkowników nie instalować go. Był on dostępny na 2 miesiące przed WannaCry wykorzystał lukę i zainfekował tysiące komputerów. Tych, którzy zainstalować aktualizację były bezpieczne. Upewnij się, że użytkownik nie kliknie „Przypomnij później” następnym razem aktualizacja pop-up.

Kopia zapasowa

Wreszcie tworzenie kopii zapasowych! Jeśli masz kopie ważnych plików przechowywane gdzieś nie na twoim komputerze, możesz być oszczędności sobie wiele kłopotów. Czy to z powodu ransomware lub ponieważ komputer nie jest obsługiwane, można w końcu utraty plików na zawsze więc upewnij się, że warto zainwestować w jakiś rodzaj kopii zapasowej. Istnieje wiele dostępnych opcji znajdziesz taki, który pasuje do Twoich potrzeb najlepsze. Nasze zalecane backup software.

Są tylko główne zabezpieczenia, istnieje wiele więcej, można było przeczytać o. Ale jeśli wziąć te najmniej powyższe pod uwagę, może uniemożliwiać ataku hakerskim, wpływ na Ciebie.

Źródło obrazu:

Źródło obrazu: