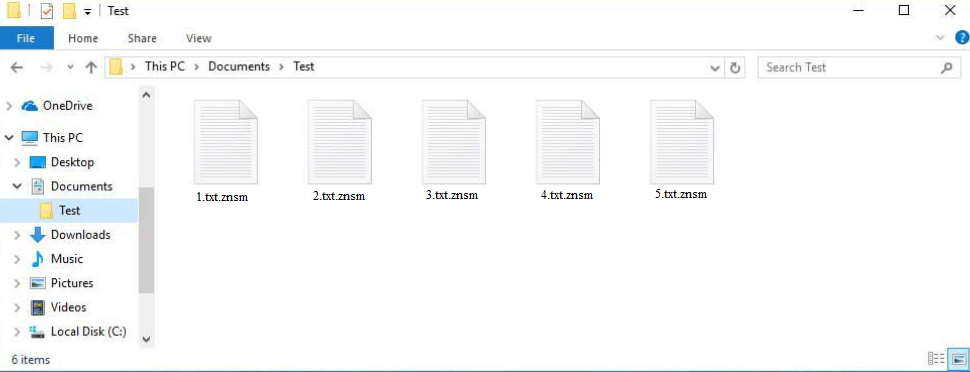

Znsm ransomware is een van de meest recente versies van de beruchte Djvu / STOP ransomware. Eenmaal gestart op een computer, gaat het verder met het versleutelen van bestanden. Aan alle gecodeerde bestanden is .znsm gekoppeld, waardoor het gemakkelijk is om te identificeren welke bestanden zijn getroffen. De ransomware eist dat u $ 980 betaalt voor een decryptor om uw bestanden te herstellen nadat ze zijn gecodeerd. Tenzij u een back-up van uw gecodeerde bestanden hebt, is bestandsherstel mogelijk niet mogelijk. Dit is de reden waarom deze ransomware zo gevaarlijk is. Zelfs het betalen van het losgeld brengt zijn eigen risico’s met zich mee en wordt over het algemeen niet aanbevolen.

Znsm ransomware is vrijwel identiek aan elke andere versie die door deze cybercriminelen wordt uitgebracht. De versies kunnen worden onderscheiden door de extensies die ze toevoegen aan gecodeerde bestanden. Deze voegt .znsm toe, vandaar dat het wordt aangeduid als Znsm ransomware . Alle persoonlijke bestanden, zoals foto’s, video’s en documenten, worden getarget. Eenmaal gecodeerd, hebben deze bestanden .znsm eraan gekoppeld. image.jp zou bijvoorbeeld image.jpg.znsm worden als het versleuteld is. Helaas kunt u geen bestanden openen met deze extensie.

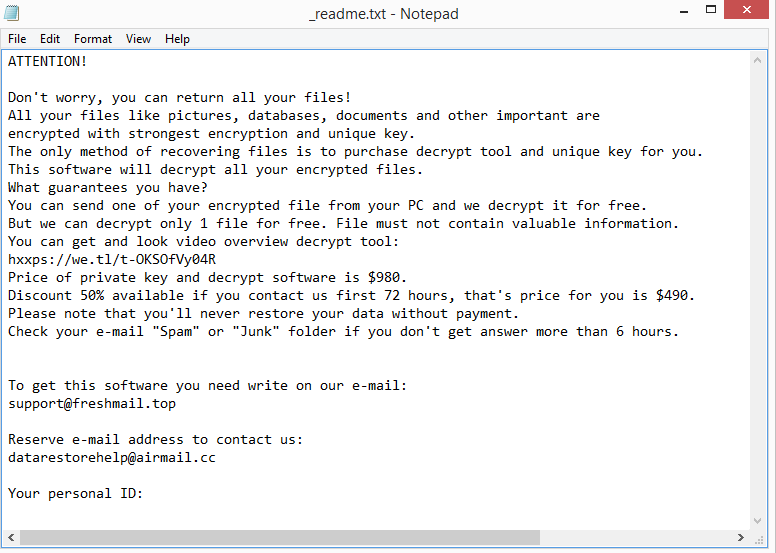

Om slachtoffers af te leiden van wat er gebeurt terwijl de ransomware hun bestanden versleutelt, wordt een nep Windows-updatevenster weergegeven. De _readme.txt losgeldbrief die in alle mappen wordt gedropt die gecodeerde bestanden bevatten, bevat instructies over hoe de decryptor van de cybercriminelen te krijgen. Ondanks dat het vrij generiek is, bevat de notitie alle relevante informatie. Hoewel de notitie vermeldt dat slachtoffers die binnen de eerste 72 uur contact opnemen met de kwaadwillende actoren een korting van 50% ontvangen, kost de decryptor over het algemeen $ 980.

Het is moeilijk te zeggen of het kortingsgedeelte waar is of niet, maar het betalen van het losgeld is over het algemeen geen goed idee omdat er veel risico’s zijn. Het belangrijkste is dat er geen garanties zijn dat u in feite een decryptor krijgt als u betaalt. Houd er rekening mee dat u te maken heeft met cybercriminelen en zelfs als u ze betaalt, zullen ze zich waarschijnlijk niet verplicht voelen om u te helpen. In het verleden hebben veel slachtoffers betaald voor decryptors, maar deze nooit ontvangen. Daarom, hoewel de beslissing uiteindelijk aan jou is, raden we ten zeerste af om toe te geven aan de eisen. Bovendien zou uw geld worden gebruikt om verdere criminele activiteiten te financieren. Ransomware zal een probleem blijven zolang slachtoffers het losgeld blijven betalen.

Bestandsherstel kan moeilijk zijn als u geen back-ups van uw bestanden hebt. Er is op dit moment geen gratis Znsm ransomware decryptor beschikbaar en het is onzeker wanneer en zelfs of deze zou worden vrijgegeven. Het feit dat deze ransomware bestanden versleutelt met behulp van online sleutels maakt het een uitdaging voor malware-onderzoekers om een decryptor te maken. Slachtoffers van deze ransomware hebben allemaal unieke sleutels, zonder welke een decryptor niet zou werken. Het is niet onmogelijk dat de sleutels uiteindelijk worden vrijgegeven omdat het eerder is gebeurd, maar op dit moment is een gratis Znsm ransomware onwaarschijnlijk. Als het wordt vrijgegeven, zou het worden geplaatst op NoMoreRansom .

In het geval dat u een back-up hebt, kunt u beginnen met het herstellen van bestanden zodra u van uw computer verwijdert Znsm ransomware . Omdat Znsm ransomware het een geavanceerde malware-infectie is, raden we u niet aan om te proberen deze handmatig te verwijderen. Je kunt meer kwaad dan goed doen. Gebruik een goed antivirusprogramma om te verwijderen Znsm ransomware . Zodra het volledig is verwijderd, hebt u toegang tot uw back-up om te beginnen met het herstellen van bestanden. Het is vermeldenswaard dat als de ransomware nog steeds op uw computer aanwezig is wanneer u verbinding maakt met uw back-up, uw back-upbestanden ook gecodeerd zouden worden.

Ransomware distributiemethoden

Malware-infectie is aanzienlijk waarschijnlijker wanneer gebruikers slechte online gewoonten hebben. Het gebruik van torrents om auteursrechtelijk beschermde inhoud te piraten, het openen van ongevraagde e-mailbijlagen en het klikken op dubieuze advertenties bij het bezoeken van websites met een hoog risico zijn allemaal voorbeelden van slechte online gewoonten. U kunt malware-infecties in de toekomst voorkomen als u de tijd neemt om betere gewoonten te ontwikkelen.

De meest populaire methode die door kwaadwillenden wordt gebruikt om ransomware te verspreiden, is e-mail. Cybercriminelen hoeven alleen gelekte e-mailadressen van hackerforums te kopen en kwaadaardige e-mails naar die adressen te sturen, waardoor het een zeer eenvoudige methode is. De computers van gebruikers raken geïnfecteerd en hun gegevens worden gecodeerd wanneer ze de bijgevoegde schadelijke bestanden openen.

Gelukkig zou je gemakkelijk kwaadaardige e-mails moeten kunnen herkennen als je weet waar je op moet letten. Kwaadaardige e-mails bevatten bijvoorbeeld vaak grammatica- en spelfouten, ondanks dat Sanders beweert van legitieme bedrijven te zijn. Probeer je de laatste keer te herinneren dat je een e-mail kreeg van een gerenommeerd bedrijf met duidelijke grammaticale en spelfouten.

Een ander teken zijn woorden als Lid, Klant, Gebruiker, enz., Die worden gebruikt om u aan te spreken wanneer de afzender uw naam zou moeten kennen. Houd er rekening mee dat namen automatisch worden opgenomen in e-mails wanneer het afzenderbedrijf uw naam in het bestand heeft. Maar omdat kwaadwillenden zelden toegang hebben tot persoonlijke informatie, gebruiken ze generieke woorden.

Het is ook belangrijk op te merken dat bepaalde kwaadaardige e-mails aanzienlijk geavanceerder kunnen zijn, daarom wordt het aanbevolen om altijd ongevraagde e-mailbijlagen te scannen met behulp van antimalwaresoftware of een service zoals VirusTotal .

Malware wordt ook vaak verspreid via torrents. Het is geen geheim dat torrent-websites onvoldoende moderatie hebben, waardoor het voor kwaadwillenden eenvoudig is om torrents met malware te plaatsen. Malware wordt vaak gevonden in torrents voor bekende films, tv-series, videogames, software, enz. Daarom is het gebruik van torrents om te piraten riskant voor uw computer. Het is ook in wezen diefstal van inhoud.

Znsm ransomware verwijdering

U moet antimalwaresoftware gebruiken om van uw computer te verwijderen Znsm ransomware omdat het een geavanceerde infectie is. U loopt het risico onbedoeld meer schade aan te richten als u het handmatig probeert te doen. Bovendien, als u probeerde toegang te krijgen tot uw back-up terwijl de ransomware nog actief was, zouden uw back-upbestanden ook worden gecodeerd.

Zodra het antimalwareprogramma de infectie volledig heeft verwijderd, kunt u toegang krijgen tot uw back-up om te beginnen met het herstellen van bestanden.

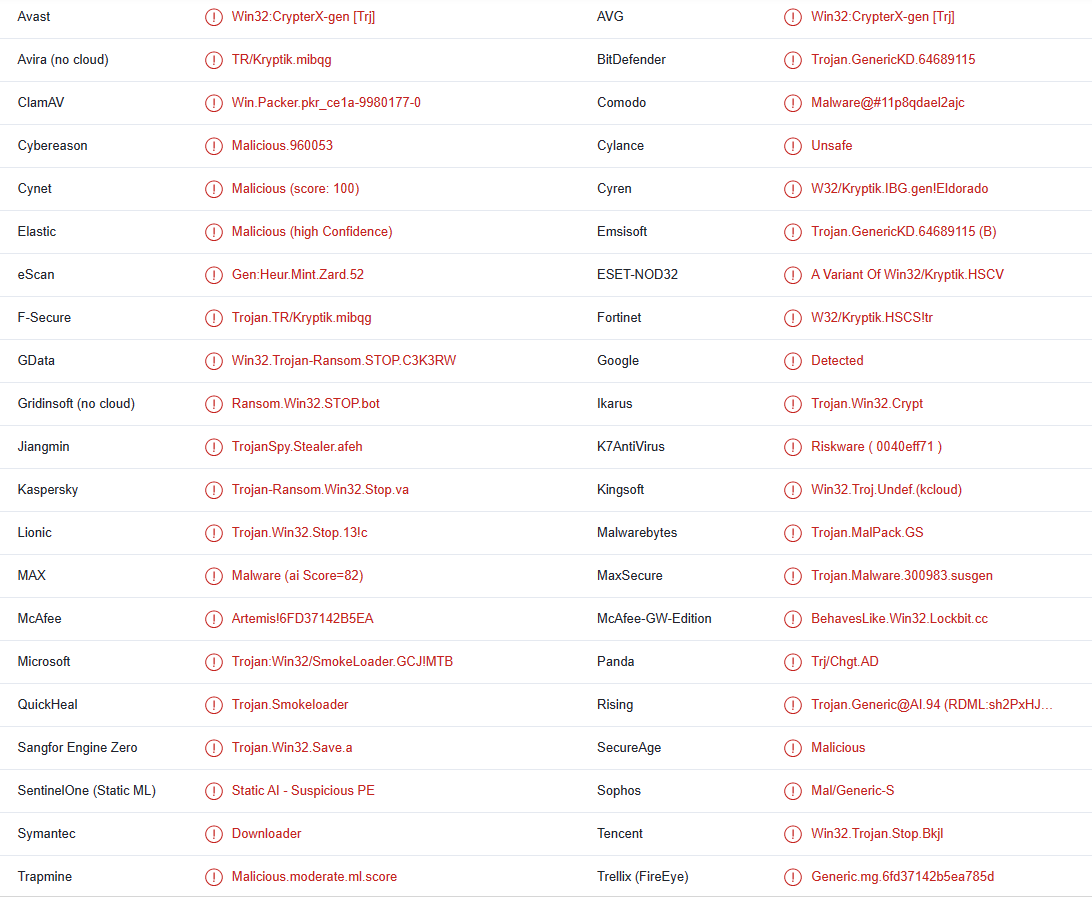

Znsm ransomware wordt gedetecteerd als:

- Win32:CrypterX-gen [Trj] door Avast/AVG

- Trojan-Ransom.Win32.Stop.va door Kaspersky

- Trojan:Win32/SmokeLoader.GCJ! MTB van Microsoft

- Ransom.Win32.STOP.SMYXCLS.hp door TrendMicro

- Trojan.MalPack.GS door Malwarebytes

- Een variant van Win32 / Kryptik.HSCV door ESET

- Trojan.GenericKD.64689115 door BitDefender

Offers

Removal Tool downloadento scan for Znsm ransomwareUse our recommended removal tool to scan for Znsm ransomware. Trial version of provides detection of computer threats like Znsm ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft Beoordeling WiperSoft is een veiligheidshulpmiddel dat real-time beveiliging van potentiële bedreigingen biedt. Tegenwoordig veel gebruikers geneigd om de vrije software van de download va ...

Downloaden|meer

Is MacKeeper een virus?MacKeeper is niet een virus, noch is het een oplichterij. Hoewel er verschillende meningen over het programma op het Internet, een lot van de mensen die zo berucht haten het pro ...

Downloaden|meer

Terwijl de makers van MalwareBytes anti-malware niet in deze business voor lange tijd zijn, make-up ze voor het met hun enthousiaste aanpak. Statistiek van dergelijke websites zoals CNET toont dat dez ...

Downloaden|meer

Quick Menu

stap 1. Verwijderen van Znsm ransomware vanuit de veilige modus met netwerkmogelijkheden.

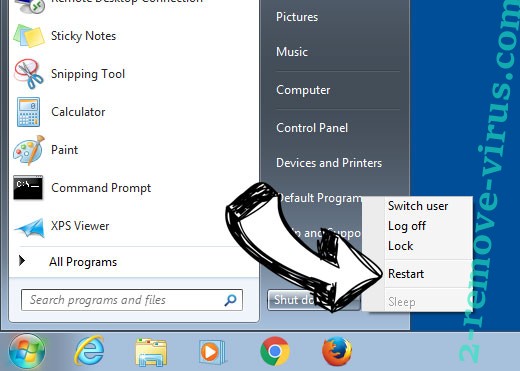

Znsm ransomware verwijderen uit Windows 7/Windows Vista/Windows XP

- Klik op Start en selecteer Afsluiten.

- Kies opnieuw opstarten en klik op OK.

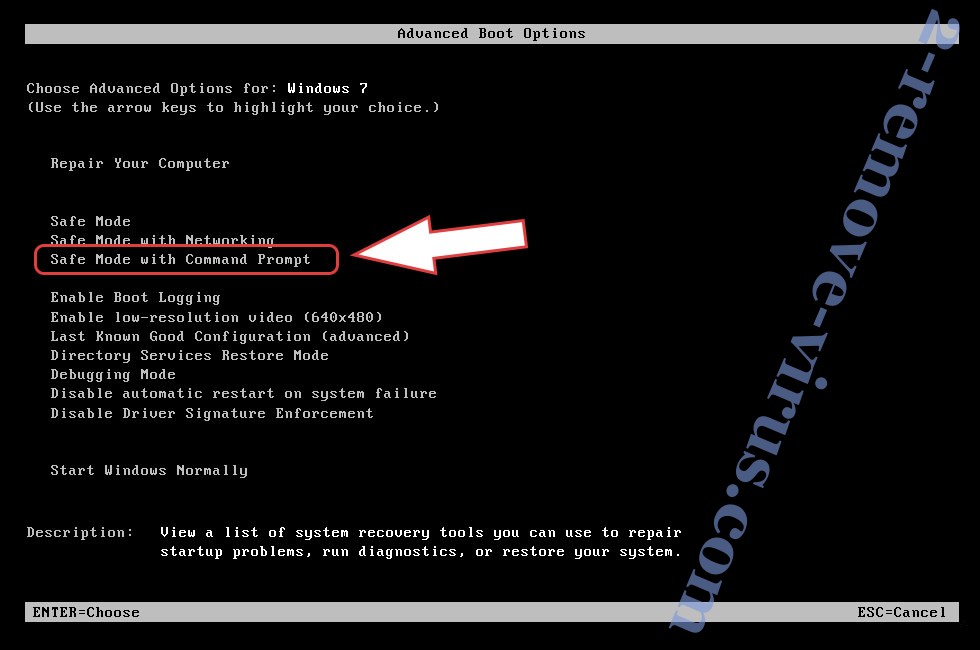

- Start onttrekkend F8 wanneer uw PC begint laden.

- Kies onder Advanced Boot Options, veilige modus met netwerkmogelijkheden.

- Open uw browser en downloaden naar de anti-malware utility.

- Gebruik het hulpprogramma voor het verwijderen van de Znsm ransomware

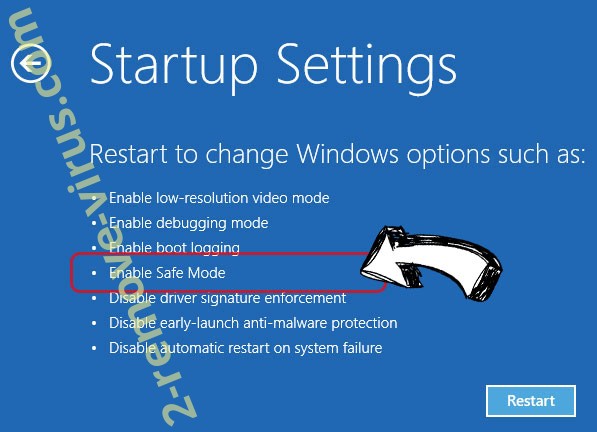

Znsm ransomware verwijderen uit Windows 8/Windows 10

- Op het login-scherm van Windows, drukt u op de knoop van de macht.

- Tik en houd SHIFT ingedrukt en selecteer Nieuw begin.

- Ga naar Troubleshoot → Advanced options → Start Settings.

- Kies inschakelen veilige modus of veilige modus met netwerkmogelijkheden onder de opstartinstellingen.

- Klik op opnieuw.

- Open uw webbrowser en de malware remover downloaden.

- De software gebruiken voor het verwijderen van de Znsm ransomware

stap 2. Herstellen van uw bestanden met behulp van Systeemherstel

Znsm ransomware verwijderen uit Windows 7/Windows Vista/Windows XP

- Klik op Start en kies afsluiten.

- Selecteer opnieuw opstarten en op OK

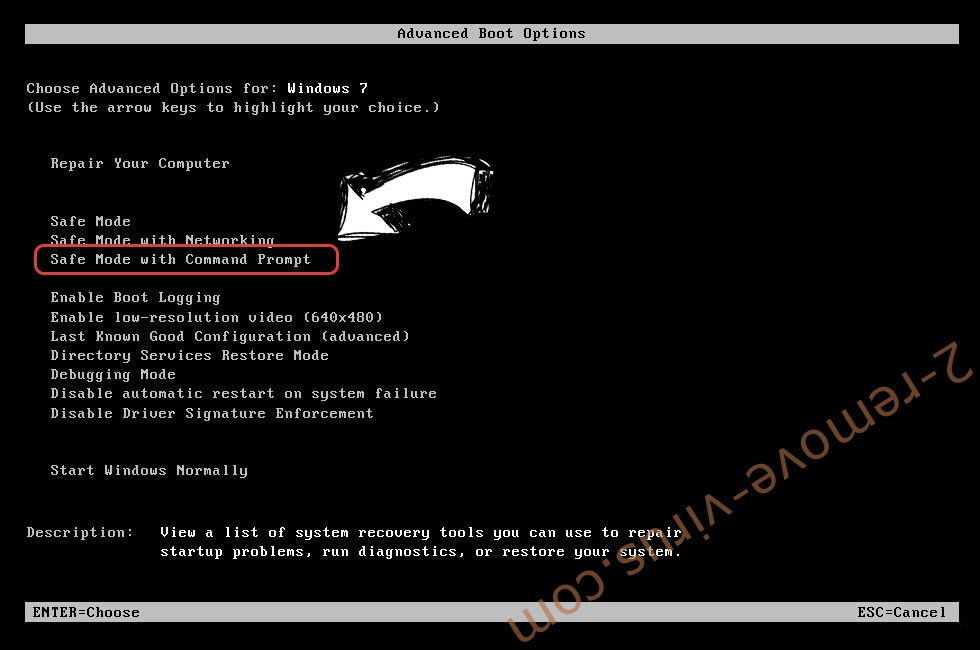

- Wanneer uw PC begint te laden, drukt u herhaaldelijk op F8 om geavanceerde opstartopties

- Kies de MS-DOS-Prompt in de lijst.

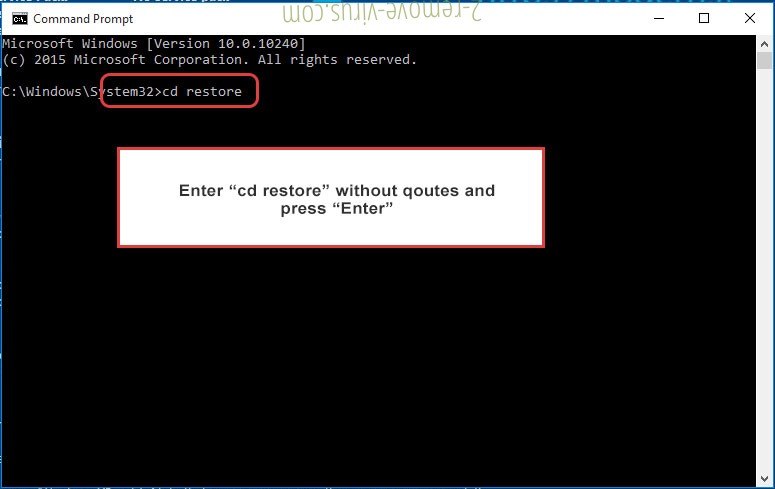

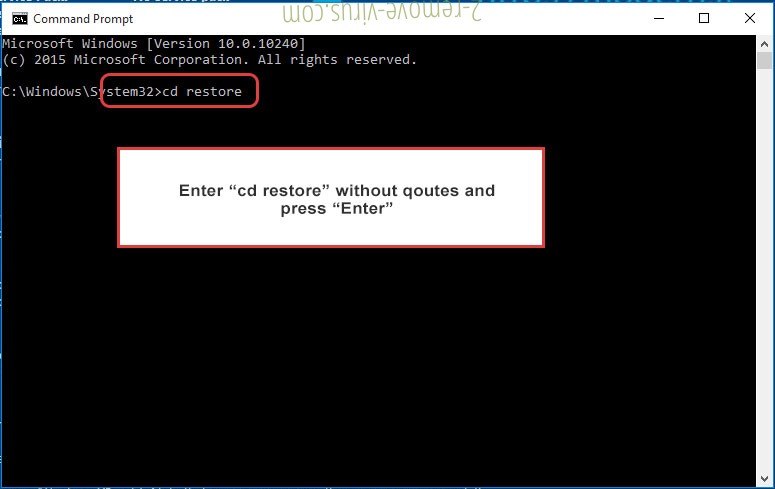

- Typ in het cd restore en tik op Enter.

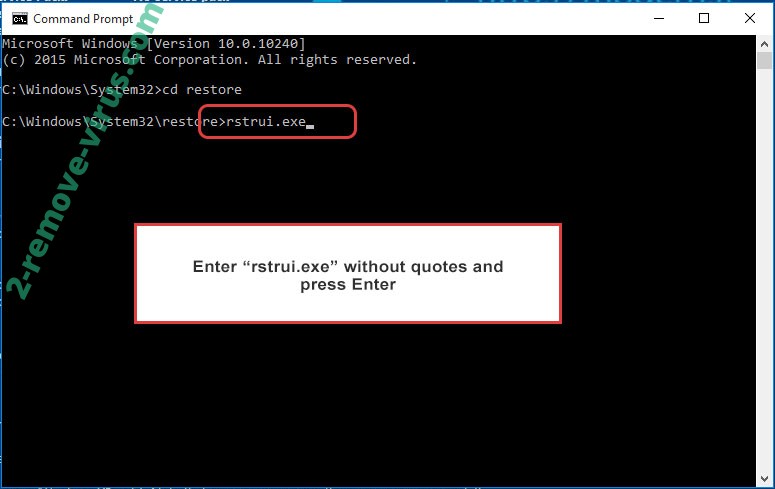

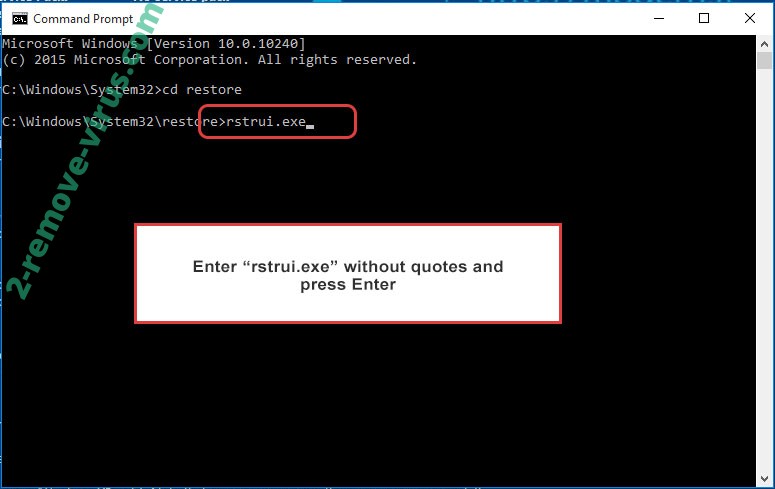

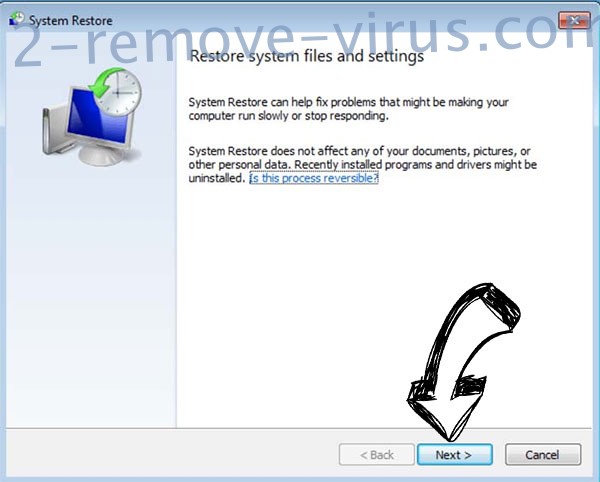

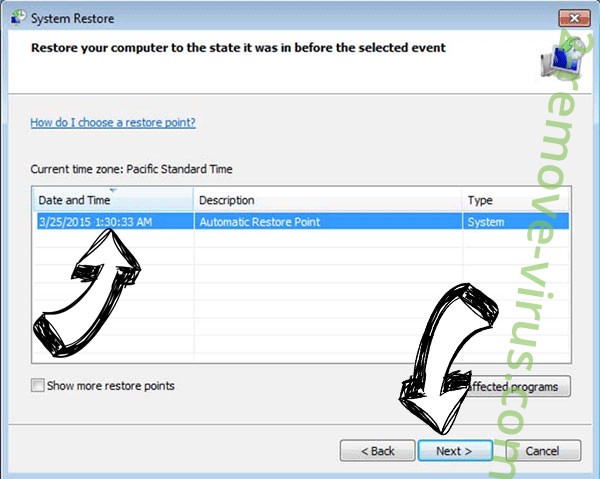

- Type in rstrui.exe en druk op Enter.

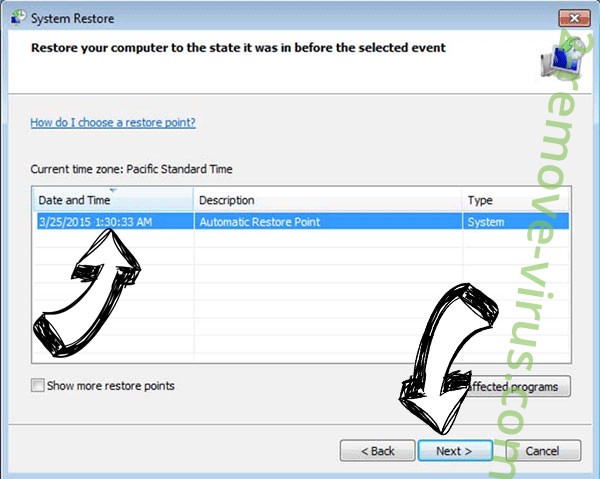

- Klik op volgende in het nieuwe venster en selecteer het herstelpunt vóór de infectie.

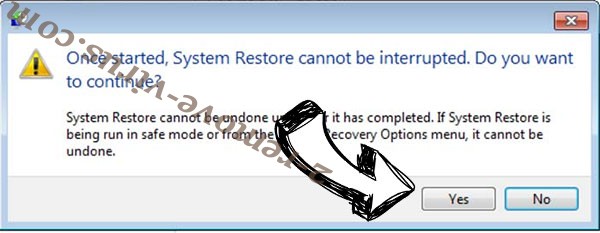

- Klik opnieuw op volgende en klik op Ja om te beginnen de systematiek weergeven.

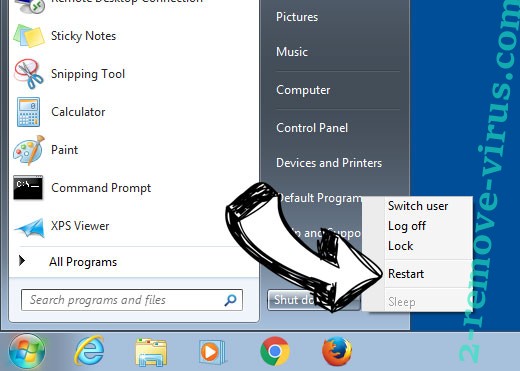

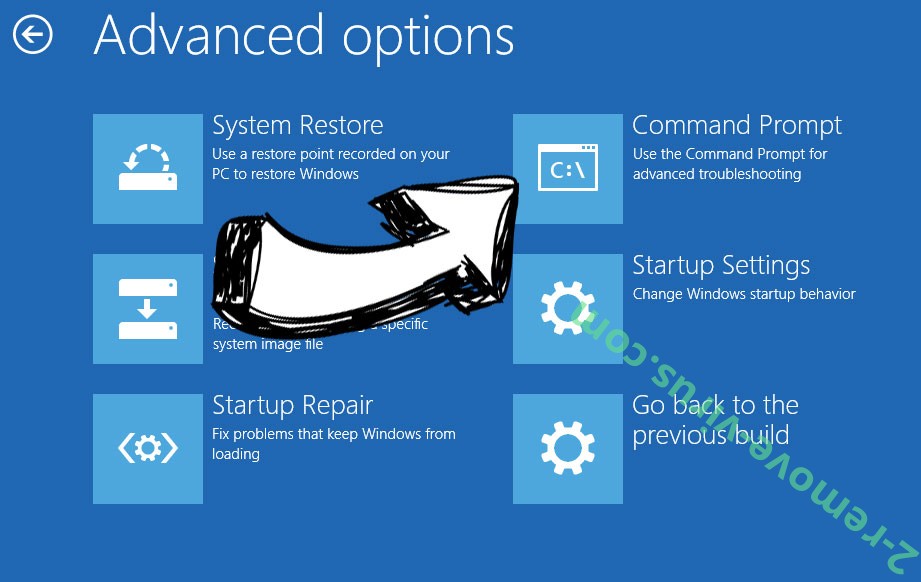

Znsm ransomware verwijderen uit Windows 8/Windows 10

- Klik op de Power-knop op de Windows login-scherm.

- Druk op en houd SHIFT ingedrukt en klik op opnieuw opstarten.

- Kies problemen oplossen en ga naar geavanceerde opties.

- Selecteer opdrachtprompt en klik op opnieuw opstarten.

- Ter troepenleiding Prompt, ingang cd restore en tik op Enter.

- Typ in rstrui.exe en tik nogmaals op Enter.

- Klik op volgende in het nieuwe venster met systeem herstellen.

- Kies het herstelpunt vóór de infectie.

- Klik op volgende en klik vervolgens op Ja om te herstellen van uw systeem.