Malware onderzoeker xXToffeeXx heeft struikelde op een nieuwe ransomware die zich verspreidt zich door het hacken van de Extern bureaublad-services. De ransomware, genaamd RSAUtil, is momenteel undecryptable wat betekent er is geen manier voor het decoderen van bestanden gratis. Ondanks dit, het losgeld te betalen wordt niet aanbevolen.

Zoals typisch voor ransomware, zodra het codeert uw bestanden, zullen ze eisen dat u betaalt. Hacken van extern bureaublad-services is niet gebruikelijk voor ransomware en meer fundamentele methoden, zoals spam e-mails of valse updates, worden meestal gebruikt. In het geval van RSAUtil, zal het plaats een pakket van bestanden op uw computer die de ransomware zal uitvoeren. Er is een verscheidenheid aan bestanden die zijn gevonden in het pakket.

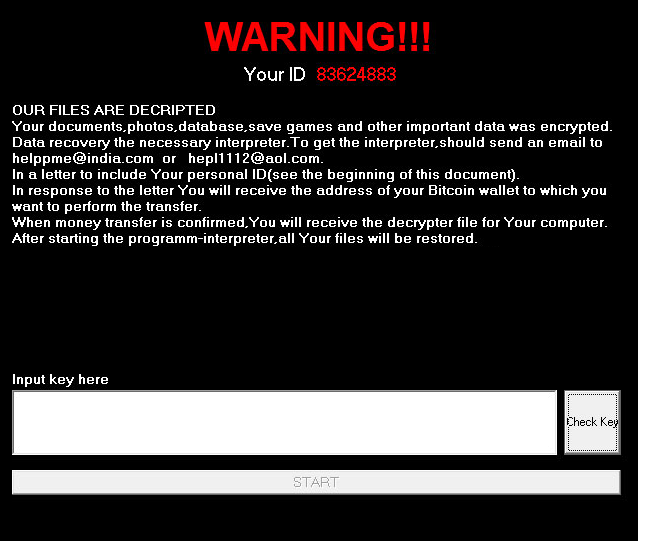

Een CMD-bestand zal ervoor om alle gebeurtenislogboeken die verwijdert alle sporen van de infectie patronen. Twee bestanden, DontSleep_x64.exe en DontSleep_x64.ini, voorkomt u dat uw computer gaan slapen zodat de codering niet wordt onderbroken. Het losgeld nota is in het bestand How_return_files.txt en het zal worden geplaatst in alle mappen die bestanden hebben gecodeerd. Image.jpg is de afbeelding die zou worden ingesteld als bureaublad. Het bevat een bericht dat al uw bestanden worden gecodeerd en impliceert dat u stuur een email naar de ontwikkelaar.

config.cfg is het bestand dat verantwoordelijk is voor de codering. Er wordt gecontroleerd of de computer al zijn gecodeerd, wordt de ID, de e-mail losgeld nota, de bestandsextensies die zijn toegevoegd aan het gecodeerde bestanden en de codering met openbare sleutel, die wordt gebruikt om de bestanden te versleutelen. Het NE SPAT.bat bestand zal talrijke externe bureaublad serviceopties configureren. Dit bestand zorgt in feite voor dat de verbinding met het externe bureaublad niet verloren is. Ter lancering van de ransomware, heeft de hacker voor stormloop naar de svchosts.exe vijl. Het zal zoeken naar bestanden en coderen van hen. Malware-onderzoekers er rekening mee dat RSAUtil coderen van uitvoerbare bestanden eindigt omdat er geen vaste lijst van bestandstypen.

Wanneer het hele proces van de lancering en de codering voltooid is, van het slachtoffer scherm zal worden gesloten en verschijnt er een bericht. Het zal van het slachtoffer ID weergeven en uitleggen dat bestanden zijn gecodeerd. Twee e-mailadressen, helppme@india.com en hepl1112@aol.com, zal worden gegeven en slachtoffers wordt gevraagd om ze te gebruiken om te contacteren de hackers. Het bedrag dat het slachtoffer zou moeten betalen is niet vermeld in het bericht en wordt ervan uitgegaan dat het zou worden gegeven via e-mail.

Het is nooit raadzaam om te voldoen aan de eisen van losgeld en betalen het bedrag van de gevraagde want je nog steeds omgaan met cybercriminelen bent. Er zijn veel gevallen wanneer gebruikers betaald en nog steeds niet krijgen een methode om te decoderen van de bestanden. Meestal wordt aangeraden dat slachtoffers het geld investeren naar het verkrijgen van betrouwbare back-ups, zodat als een soortgelijke situatie opnieuw gebeurd, zou er geen behoefte te vrezen voor bestandscodering. En malware-onderzoekers mei zitten kundig voor een decryptor in de toekomst ontwikkelen, zodat uw bestanden niet immers verloren worden kunnen.