Met Internet is verbonden en gadgets steeds vaker voor, het is belangrijk om te herinneren dat ze nog relatief nieuw zijn en dus niet zo veilig als ze zouden moeten zijn. Fouten worden ontdekt en gecorrigeerd vele malen eerder u hoeft niet zorgen te maken over iemand die misbruik maken van hen kwaad om je op een bepaalde manier.

Een mooi voorbeeld van dit alles gebeurde vorig jaar, tijdens een DEF CON security conference. Twee witte hoed hackers liet zien hoe een slimme thermostaat kan omslaan in een nachtmerrie. In twee dagen, die zij weten te infecteren met het apparaat Ransomware. En een losgeld moest worden betaald om te herstellen van het apparaat functionaliteit. Het is niet per se iets dat je moet zorgen over, maar de mogelijkheid dat iemand in staat te kapen uw Internet aangesloten apparaat is nog niet zo eng. De twee beveiligingsonderzoekers die gehackte de thermostaat niet wilt dat eigenlijk niemand er schade van, ze wilde alleen maar om te laten zien hoe sommige Internet van de Dingen die toestellen hebben geen eenvoudige veiligheidsmaatregelen geïmplementeerd.

“Onze bedoeling was om de aandacht te vestigen op de slechte staat van de veiligheid in vele binnenlandse IoT apparaten. Ook om het bewustzijn in het veiligheidsonderzoek gemeenschap dat het niet om de software te hacken. Hardware hacking is vaak een gemakkelijker vector,” de onderzoekers verklaren in hun blog post.

Hoe ging het in zijn werk

De twee onderzoekers, Andrew Tierney en Ken Munro, maakte gebruik van een lek in een thermostaat en besmet met Ransomware. Ze wilde niet onthullen welke vennootschap thermostaat ze erin geslaagd om te hacken, omdat op dat moment, ze had nog steeds geen contact opgenomen met het bedrijf met hun bevindingen.

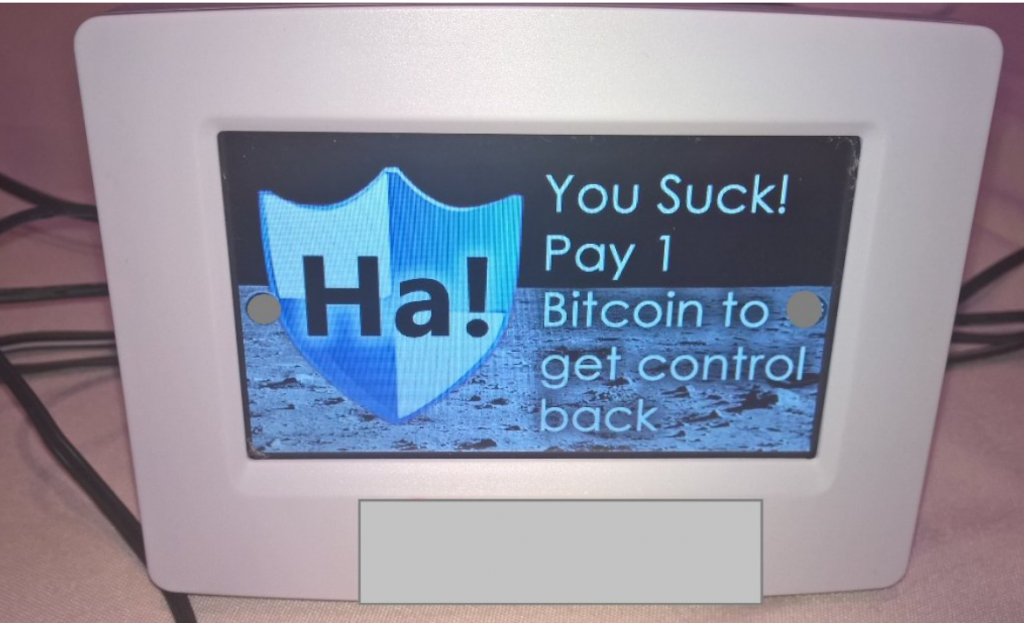

Dus wat de Ransomware zou doen zou lock-out van de gebruikers, zodat zij niet kunnen veranderen iets, dan verandert de warmte van 99 graden en ten slotte vragen voor een PIN-code. De PIN zou veranderen elke 30 seconden, zodat de gebruiker een moeilijk te raden. Dat bepaalde Ransomware is gemaakt om te vragen voor 1 Bitcoin om het apparaat te ontgrendelen.

“We kregen opdracht injectie door de SD kaart, dus het was een lokale aanval. Met root kan je off-alarm (en stel de frequentie in zeer hoog) en kan de warmte en cool tegelijkertijd,” Tierney explained to Info Security Magazine. Dat betekent niet dat het onmogelijk is om het te laten werken zonder fysieke toegang tot het apparaat. De thermostaat die gebruikt werd was een versie van Linux, had een LCD-scherm, en een SD-kaart. De SD kaart is er zodat de gebruikers kunnen hun eigen verwarming schema ‘ s, het uploaden van aangepaste afbeeldingen en screensavers. Als de gebruikers die zijn gedownload van een kwaadaardige app of een foto op de SD-kaart, de malware zou worden uitgevoerd op het apparaat.

“De onderzoekers ontdekten dat de thermostaat niet echt te controleren wat voor soort bestanden het werd uitgevoerd en de uitvoering. In theorie zou een kwaadaardige hackers om malware te verbergen in een toepassing of wat lijkt op een foto en gebruikers over te dragen op de thermostaat, waardoor het automatisch wordt uitgevoerd”, Moederbord reports.

Niet gemakkelijk te trekken van een aanval

De onderzoekers niet zeggen dat het een aanval te trekken, maar de gebruikers het downloaden van iets schadelijks op hun thermostaten is niet buiten de grenzen van de mogelijkheden.

“Deze oefening was over het aantonen van een probleem en het stimuleren van de industrie om het op te lossen. Zal de kwaadaardige acteurs doen dit in de toekomst? Misschien wel, hoewel we hopen dat de IoT industrie heeft besloten deze problemen weg voor aanvallen werkelijkheid geworden,” zeggen de onderzoekers.