Nieuw jaar brengt ons een nieuw type ransomware genaamd Ransom32 . Dit zou niet zo opmerkelijk zijn als niet voor een ding: Ransom32 is de eerste in zijn soort, want het is gebaseerd op Javascript. De kwaadaardige programma maakt gebruik van de NW.js platform, waardoor het een cross-OS ransomware. Tot nu toe heeft alleen gericht Windows-besturingssystemen, echter, dat kan gemakkelijk veranderen als de NW.js framework maakt het mogelijk om te worden geschreven voor Mac OS X en Linux. Dit kader is ook verantwoordelijk voor het verlenen van de ransomware met meer controle over het getroffen systeem en waardoor JavaScript om te functioneren op bijna dezelfde manier als dergelijke programmeertalen als C ++ en Delphi.

Een ander probleem met de kwaadaardige applicatie is dat het wordt verkocht als een dienst. Ransom32 kan worden gedownload van een ondergrondse TOR-website door iedereen die een Bitcoin-adres heeft. De zogenaamde koper hoeft niets te betalen voor de uitvoerbare, maar de ontwikkelaars van de ransomware nemen een 25% cut van alle losgeld betalingen die worden verzonden naar bitcoin-adres van de koper. Zodra een gebruiker zich aanmeldt voor de malware, wordt hij gepresenteerd met een Affiliate Console, die statistieken van de distributiecampagne met inbegrip van installeert, Lockscreens, Betaalde, en Betaalde BTC toont. De console bevat ook een instellingen configuratie sectie, waar de affiliate kan de hoeveelheid Bitcoins worden gevraagd van computergebruikers, kiezen of de geïnfecteerde computer moet worden vergrendeld, enzovoort. Zodra de affiliate downloadt de aangepaste versie van de parasiet, kan hij beginnen met de distributie ervan.

Het versleutelingsproces begint kort nadat de dreiging het computersysteem infiltreert. Het schadelijke bestand komt het systeem binnen in de vorm van een RAR-bestand van 22 MB dat zichzelf extraheert en verschillende bestanden toevoegt aan de c:GebruikersUserAppDataRoaming Chrome Browsermap. Het creëert ook een snelkoppeling in de opstartmap genaamd Chrome Service, waarmee de ransomware automatisch kan starten elke keer dat de gebruiker de pc ingaat. De snelkoppeling zelf is gekoppeld aan een chrome .exe-bestand, dat eigenlijk een NW.js-pakket is met Javascript-code dat de bestanden versleutelt die op de computer zijn opgeslagen. De typen bestanden die kunnen worden beïnvloed door de versleuteling zijn .jpg, .docx, .pdf, .xls, .pptx, .mp4, .avi, .3gp, .asf, .mpeg, .wma, .dat, en nog veel meer.

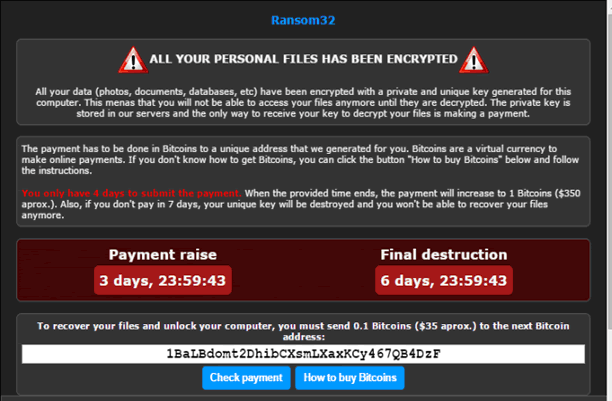

Zodra de malware is gedaan met de encryptie, het toont een bericht op het bureaublad. Dit bericht informeert de gebruiker dat zijn gegevens zijn versleuteld en dat om het terug te krijgen, hij nodig heeft om een prive-decryptie sleutel te kopen. De gebruiker krijgt een termijn van 4 dagen voordat het bedrag van de betaling wordt verhoogd en een termijn van 7 dagen voordat de sleutel wordt vernietigd. De standaardtaal van het bericht is Engels, maar het kan ook in het Spaans worden gepresenteerd. Het scherm biedt ook de mogelijkheid om een bestand gratis te decoderen om te bewijzen dat de bestanden daadwerkelijk kunnen worden hersteld.

Helaas, op dit moment zijn er geen mogelijke opties om de bestanden te decoderen op een andere manier, anders dan het herstellen van hen van back-up. Daarom is het zo belangrijk om back-up kopieën van uw meest relevante gegevens te hebben. We dringen er ook bij u op aan om online voorzichtiger te zijn, vooral bij het downloaden van bestanden op uw pc, en om te allen tijde een krachtige malwarepreventie- en verwijderingstool te hebben geïnstalleerd en bijgewerkt.