Mztu ransomware is een bestandsversleutelende malware, uitgebracht door dezelfde cybercriminelen die de Djvu / STOP-malwarefamilie bedienen. Het is een van de meest recente releases. Deze kwaadaardige infectie zal uw persoonlijke bestanden versleutelen en geld eisen in ruil voor hun decryptor. U kunt gecodeerde bestanden herkennen omdat er .mztu aan is toegevoegd. Als u een back-up hebt, zult u geen problemen ondervinden bij het herstellen van bestanden. Als u echter niet ergens een back-up van bestanden hebt gemaakt, zijn uw opties veel beperkter. De malware-operators zullen proberen u de decryptor te verkopen voor $ 980, maar het betalen van het losgeld is zeer riskant.

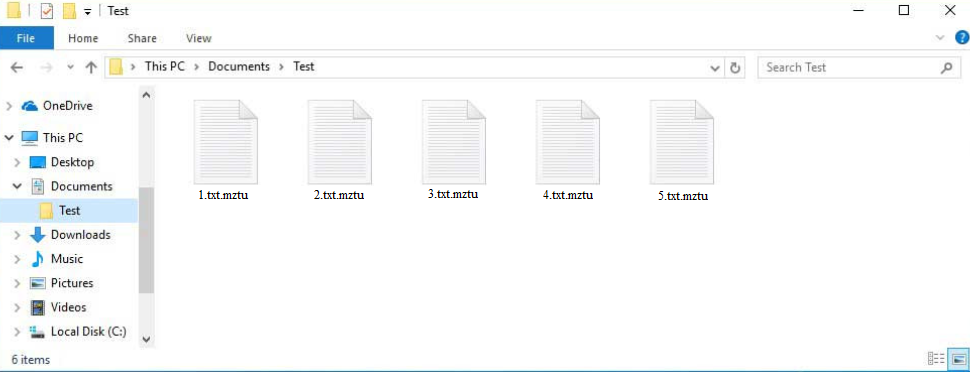

De cybercriminelen die deze malwarefamilie gebruiken, brengen regelmatig nieuwe versies uit, waarvan Mztu ransomware een van de recentere is. Het kan worden geïdentificeerd door de .mztu extensie die het toevoegt aan gecodeerde bestanden. Tekst.txt zou bijvoorbeeld worden gewijzigd in tekst.txt.mztu als deze versleuteld is. Al uw persoonlijke bestanden hebben deze extensie, inclusief foto’s, video’s en documenten. Bestanden met de extensie .mztu worden in wezen vergrendeld totdat u een specifieke decryptor op hen gebruikt.

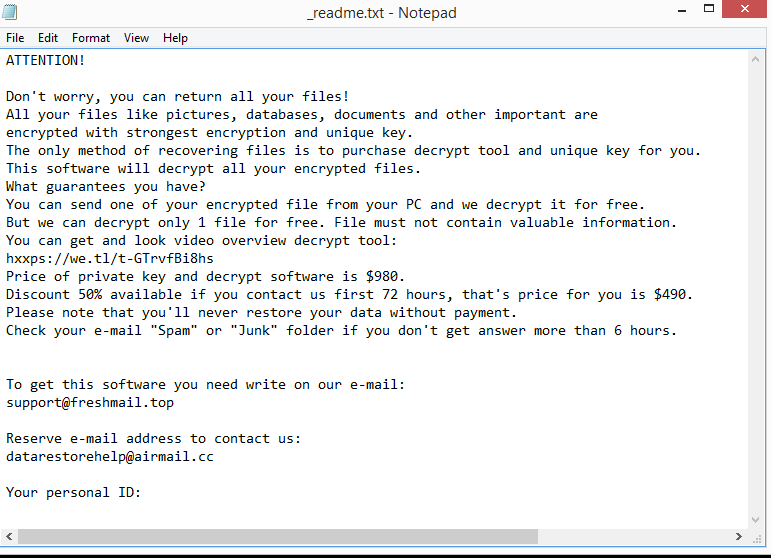

De ransomware zal een _readme.txt losgeldbrief laten vallen in alle mappen die gecodeerde bestanden bevatten. De notitie (hierboven weergegeven) is zeer generiek, maar heeft wel alle benodigde informatie. Volgens de notitie moet je om de decryptor te krijgen $ 980 betalen. De notitie vermeldt wel dat slachtoffers die binnen de eerste 72 uur contact opnemen met de cybercriminelen een 50% ontvangen, maar dat is niet noodzakelijk waar. Hoewel het betalen van het losgeld een goede optie lijkt, is het nogal riskant. Het grootste risico van het betalen van het losgeld is dat er geen zekerheid is dat u de decryptor zult ontvangen. Je hebt te maken met cybercriminelen en er is niets dat hen ervan weerhoudt om gewoon je geld aan te nemen. Helaas hebben veel slachtoffers die in het verleden hebben betaald hun decryptors niet ontvangen.

Uw bestanden kunnen eenvoudig worden hersteld als u een back-up hebt. U moet er echter eerst voor zorgen dat u volledig van uw computer verwijdert Mztu ransomware . Probeer het niet handmatig te verwijderen; gebruik in plaats daarvan antimalwaresoftware. U kunt veilig verbinding maken met uw back-up en beginnen met het herstellen van bestanden zodra de infectie volledig is verwijderd.

Als u geen back-up hebt, zijn uw opties zeer beperkt. De enige optie die je hebt, is wachten op een gratis Mztu ransomware decryptor. Er is momenteel geen gratis Mztu ransomware decryptor, maar u moet toch een back-up maken van uw gecodeerde bestanden en wachten tot er een wordt vrijgegeven. Wanneer, of beter gezegd, of de decryptor zal worden vrijgegeven, is echter niet zeker. De ransomware-versies van deze malwarefamilie gebruiken online sleutels om bestanden te versleutelen, wat betekent dat ze uniek zijn voor elk slachtoffer. Tenzij die sleutels worden vrijgegeven aan malware-onderzoekers, is een gratis Mztu ransomware decryptor niet erg waarschijnlijk. Er is een free Djvu/STOP decryptor by Emsisoft die het proberen waard is, maar het is onwaarschijnlijk dat het werkt op bestanden die zijn gecodeerd door Mztu ransomware .

Ransomware distributiemethoden

Gebruikers lopen vaak malware-infecties op bij het openen van ongevraagde e-mailbijlagen. Als uw e-mailadres ooit is gelekt, is het waarschijnlijk verkocht op een hackerforum. Kwaadwillenden kopen die gelekte e-mailadressen voor hun malwarecampagnes. Bijvoorbeeld een kwaadaardige e-mailcampagne die een ransomware draagt. Schadelijke bestanden worden aan e-mails toegevoegd en wanneer gebruikers de bestanden openen, mag de malware worden gestart.

Gelukkig voor gebruikers zijn kwaadaardige e-mails meestal niet moeilijk te identificeren. Voordat u een ongevraagde bijlage opent, moet u de e-mail zelf zorgvuldig onderzoeken. Let vooral op grammatica- en spelfouten. Afzenders beweren vaak afkomstig te zijn van legitieme bedrijven waarvan gebruikers de services gebruiken. Het is echter meteen duidelijk dat de afzenders niet zijn wie ze beweren te zijn wanneer de e-mails vol staan met grammatica- en spelfouten. U moet ook letten op hoe e-mails u aanspreken. Wanneer een bedrijf waarvan u de services gebruikt u een e-mail stuurt, wordt u altijd met naam (of de naam die u het bedrijf hebt gegeven) aangesproken omdat de e-mail daardoor persoonlijker lijkt. Distributeurs van malware verwijzen echter naar u als lid, gebruiker, klant, enz. omdat ze in de meeste gevallen geen toegang hebben tot persoonlijke informatie en zich op zeer grote schaal op gebruikers richten.

Omdat torrent-sites meestal slecht worden gecontroleerd, verspreiden kwaadwillende actoren ook vaak malware via torrents. Kwaadaardige torrents kunnen lang blijven staan en grote hoeveelheden gebruikers infecteren. Malware komt vooral veel voor in torrents voor entertainmentcontent, met name voor films, tv-series en videogames. Het is niet alleen gevaarlijk om auteursrechtelijk beschermde inhoud gratis te downloaden, maar het steelt ook in wezen inhoud.

Het is vermeldenswaard dat kwaadaardige spamcampagnes af en toe veel geavanceerder kunnen zijn. Over het algemeen moet u geen bijlagen van ongevraagde e-mails openen, tenzij u zeker weet dat ze veilig zijn. Voordat u bijlagen opent, raden we u aan een viruscontrole te VirusTotal gebruiken of een scan uit te voeren met antivirussoftware.

Hoe te verwijderen Mztu ransomware

Probeer niet handmatig te verwijderen Mztu ransomware omdat u uiteindelijk meer schade aan uw computer kunt veroorzaken. Ransomware is een geavanceerde infectie die een professioneel programma vereist om zich te ontdoen van. Als u het handmatig probeert te doen en niet alle ransomware-bestanden verwijdert, kan de infectie zich mogelijk herstellen. Als dat zou gebeuren wanneer u verbonden was met uw back-up, zouden uw back-upbestanden ook worden gecodeerd. De bestanden zouden dan permanent verloren gaan.

Zodra u volledig hebt verwijderd Mztu ransomware met behulp van antivirussoftware, kunt u verbinding maken met uw back-up als u deze hebt. Als u geen back-up hebt, is uw enige optie om een back-up te maken van gecodeerde bestanden en te wachten tot een gratis Mztu ransomware decryptor wordt vrijgegeven. Als het wordt vrijgegeven, zou het beschikbaar komen op NoMoreRansom .

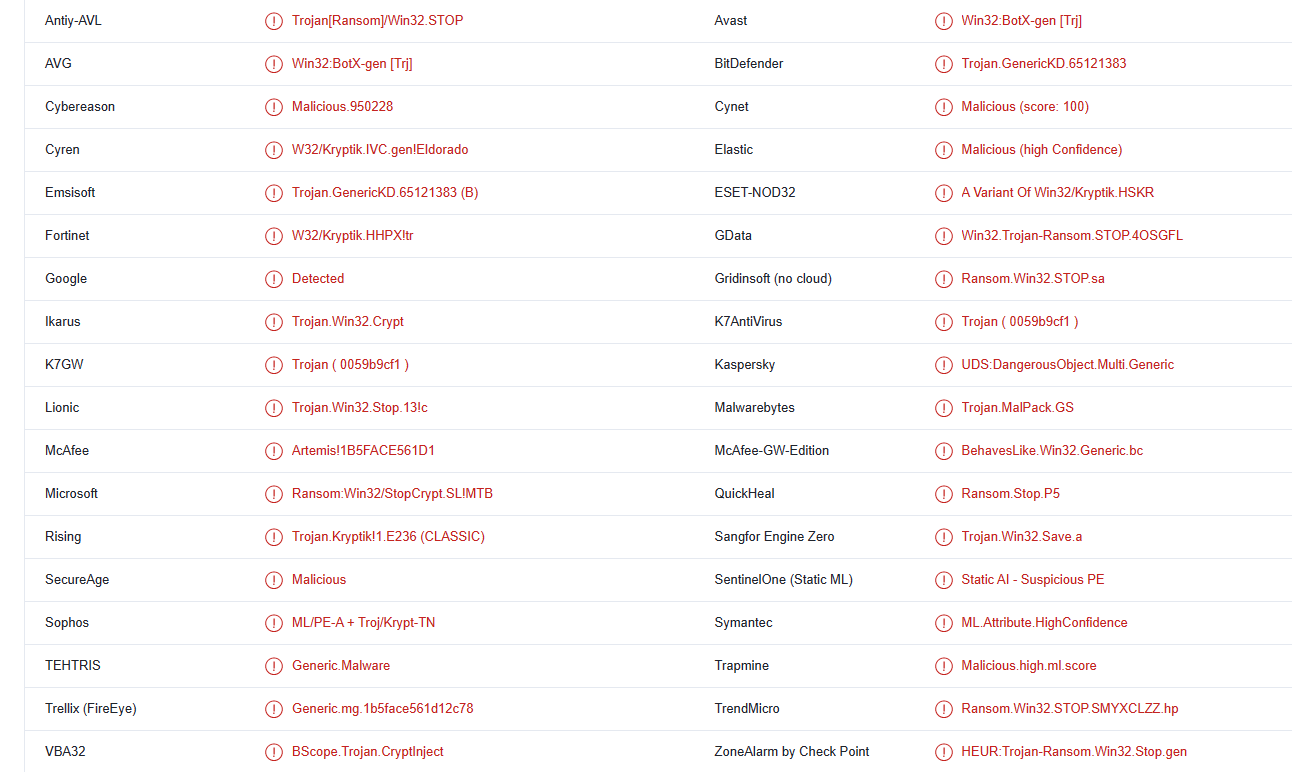

Mztu ransomware wordt gedetecteerd als:

- Win32:BotX-gen [Trj] door AVG/Avast

- Losgeld: Win32/StopCrypt.SL! MTB van Microsoft

- Trojan.GenericKD.65121383 door BitDefender

- Een variant van Win32/Kryptik.HSKR door ESET

- Trojan.MalPack.GS door Malwarebytes

- UDS:DangerousObject.Multi.Generic door Kaspersky

- Ransom.Win32.STOP.SMYXCLZZ.hp door TrendMicro