Kwaadaardige toepassingen gemaakt speciaal voor Android-telefoons hebben nu voor een tijdje verspreiden. Sommigen van hen kan het apparaat vergrendelen en presenteren van de gebruiker met een valse melding beweren te zijn gekomen van een regering faciliteit. Anderen beheren niet alleen toegang tot de telefoon te beperken, maar ook voor het coderen van de bestanden die zijn opgeslagen op het. Een nieuwe bedreiging voor Android apparaten die stil kan verkrijgen apparaat beheerdersrechten en gebruikers worden vergrendeld door het veranderen van hun slotscherm PIN zal worden besproken in dit artikel.

De ransomware toepassing, vaak aangeduid als Android/Lockerpin.A, verspreidt met behulp van social engineering trucs. Het is vermomd als een toepassing voor het weergeven van pornografische video’s porno Droid genoemd. De toepassing kan niet worden gedownload vanuit Google Play winkel, wat betekent dat de enige manier om te verwerven via derden bronnen. De schadelijke app infecteert meestal apparaten gesitueerd in de USA, echter, evenals andere landen kunnen worden beïnvloed.

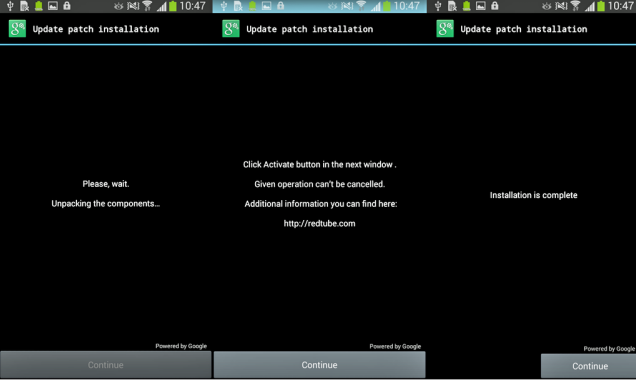

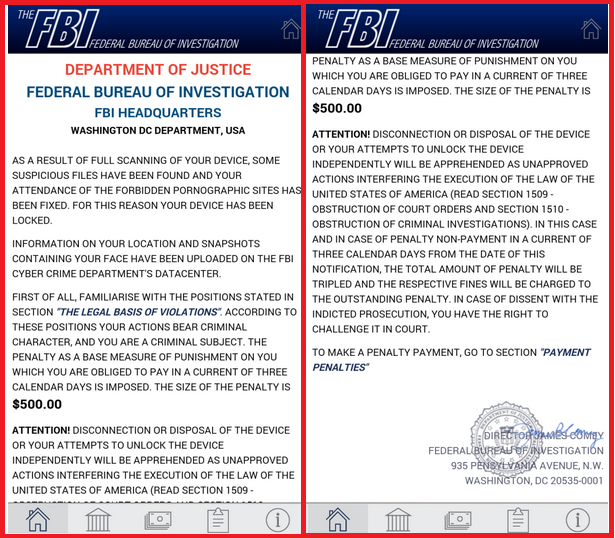

Zodra de malware wordt geïnstalleerd, verkrijgt het apparaat Administrator-bevoegdheden door te bedekken het activatie scherm met een nep “Installatie van de patch Update” venster. Als de gebruiker met deze installatie instemt, verkrijgt de dreiging beheerdersrechten stil. Niet lang daarna beweert een valse waarschuwing dat zogenaamd afkomstig is van de FBI dat de gebruiker heeft te betalen $500 voor bekijken pornografische inhoud verboden. Nadat de nep kennisgeving wordt weergegeven, wordt de malware Hiermee vergrendelt u het scherm en stelt het slotscherm PIN. De gebruiker kan niet langer toegang tot het apparaat zonder rootprivileges of fabriek resetten, die in het verlies van alle gegevens die zijn opgeslagen op de Android resulteren zal.

Een ander aspect van deze infectie die moet worden vermeld is het gebruik van agressieve zelfverdediging tactiek die nooit zijn gebruikt in de eerdere Android malware. Als de gebruiker probeert te deactiveren apparaat beheerdersrechten voor de ransomware, zal het de voorrechten opnieuw activeren met behulp van de functie terugbellen reeds geregistreerde of door aan te tonen van een nep-venster, die beweert dat de bewerking is verboden. Naast dit, kan de kwaadwillige toepassing zelfs proberen te doden van anti-virus processen om te voorkomen dat de gebruiker installatie ongedaan te maken.

Een ander aspect van deze infectie die moet worden vermeld is het gebruik van agressieve zelfverdediging tactiek die nooit zijn gebruikt in de eerdere Android malware. Als de gebruiker probeert te deactiveren apparaat beheerdersrechten voor de ransomware, zal het de voorrechten opnieuw activeren met behulp van de functie terugbellen reeds geregistreerde of door aan te tonen van een nep-venster, die beweert dat de bewerking is verboden. Naast dit, kan de kwaadwillige toepassing zelfs proberen te doden van anti-virus processen om te voorkomen dat de gebruiker installatie ongedaan te maken.

Ontsluiting van het apparaat zonder een fabriek reset is alleen mogelijk als het wordt wortel geschoten of als er een MDM oplossing die de PIN kunt herstellen. Als het apparaat is geworteld, kan de gebruiker verbinding maakt met het Android Debug Bridge en verwijder het bestand waarin de PIN is opgeslagen. Echter, USB foutopsporing moet worden ingeschakeld vooraf voor dit om te slagen. De volgende set van commando’s kan worden gebruikt om te ontgrendelen de telefoon:

- > db shell

- > su

- > rm /data/system/password.key

Zodra de gebruiker deze opdrachten worden uitgevoerd, het slotscherm wachtwoord wordt verwijderd en het is mogelijk om toegang tot het apparaat.

Kortom, zou wij willen adviseren dat u wees vooral voorzichtig met software die u op uw Androïde evenals uw andere apparaten downloadt. Gebruik geen derde partij bronnen tenzij u zeker weet dat ze vertrouwd worden kunnen. Kwaadaardige programma’s worden steeds meer en meer verfijnd, wat betekent dat het uiterst belangrijk om krachtige anti-malware tools in staat te beschermen u zelfs van de nieuwste en meest gevaarlijke bedreigingen hebben.