Defi ransomware è un’infezione ransomware che crittografa i file. Proviene dalla famiglia di malware Makop. I file crittografati avranno un’estensione che termina con .defi1328. Sfortunatamente, i file crittografati non saranno apribili a meno che non si utilizzi prima un decryptor su di essi. Al momento, solo gli utenti che dispongono di backup possono recuperare i file gratuitamente.

Defi ransomware appartiene alla famiglia dei ransomware Makop. Questa versione può essere identificata dall’estensione che aggiunge ai file che crittografa. L’estensione è la seguente: . [ID univoco]. [wewillrestoreyou@cyberfear.com].defi1328. Tutte le vittime avranno ID univoci per aiutare gli attori malintenzionati a distinguere tra le vittime. Ad esempio, un file 1.txt crittografato diventerebbe 1.txt. [ID univoco]. [wewillrestoreyou@cyberfear.com].defi1328. Sfortunatamente, non sarai in grado di aprire alcun file che abbia questa estensione. Questo ransomware prende di mira tutti i file personali, tra cui foto, video, documenti, ecc.

Una volta che il ransomware ha terminato di crittografare i file, rilascerà una +README-WARNING+.txt richiesta di riscatto. La nota contiene informazioni su cosa è successo ai file degli utenti e su come possono essere recuperati. Sfortunatamente, gli operatori di ransomware richiedono il pagamento di un riscatto in cambio di un decryptor. La nota non menziona la somma che le vittime dovrebbero pagare, ma è probabile che si aggiri intorno ai 1.000 dollari.

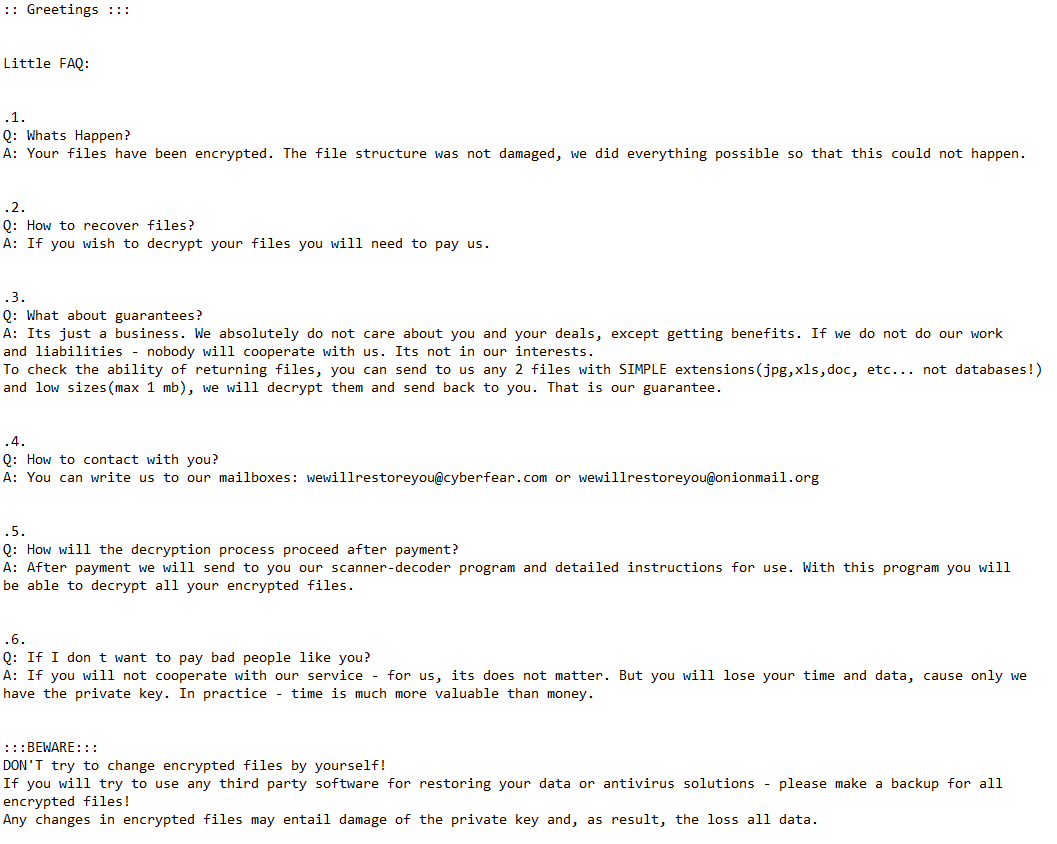

La richiesta di riscatto completa Defi ransomware è riportata di seguito:

::: Greetings :::

Little FAQ:

.1.

Q: Whats Happen?

A: Your files have been encrypted. The file structure was not damaged, we did everything possible so that this could not happen..2.

Q: How to recover files?

A: If you wish to decrypt your files you will need to pay us..3.

Q: What about guarantees?

A: Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities – nobody will cooperate with us. Its not in our interests.

To check the ability of returning files, you can send to us any 2 files with SIMPLE extensions(jpg,xls,doc, etc… not databases!) and low sizes(max 1 mb), we will decrypt them and send back to you. That is our guarantee..4.

Q: How to contact with you?

A: You can write us to our mailboxes: wewillrestoreyou@cyberfear.com or wewillrestoreyou@onionmail.org.5.

Q: How will the decryption process proceed after payment?

A: After payment we will send to you our scanner-decoder program and detailed instructions for use. With this program you will be able to decrypt all your encrypted files..6.

Q: If I don t want to pay bad people like you?

A: If you will not cooperate with our service – for us, its does not matter. But you will lose your time and data, cause only we have the private key. In practice – time is much more valuable than money.

:::BEWARE:::

DON’T try to change encrypted files by yourself!

If you will try to use any third party software for restoring your data or antivirus solutions – please make a backup for all encrypted files!

Any changes in encrypted files may entail damage of the private key and, as result, the loss all data.

Quando si tratta di ransomware, il pagamento del riscatto non è mai consigliabile per diversi motivi. Il motivo principale è che non ci sono garanzie che venga inviato un decryptor se paghi. Tieni presente che hai a che fare con criminali informatici ed è improbabile che si sentano obbligati ad aiutarti solo perché paghi. Il denaro che paghi andrebbe anche a future attività criminali.

Se si dispone di un backup, è possibile avviare il ripristino non appena si rimuove Defi ransomware dal computer. Assicurati di utilizzare un programma anti-malware per eliminare Defi ransomware perché si tratta di un’infezione sofisticata.

In che modo il ransomware entra nei computer?

È importante ricordare che gli utenti con cattive abitudini di navigazione hanno molte più probabilità di infettare i propri computer con malware rispetto agli utenti con abitudini migliori. Pertanto, si consiglia vivamente di sviluppare migliori abitudini online per evitare future infezioni da malware. Anche acquisire familiarità con i metodi di infezione da malware più comuni è importante.

Essere in grado di riconoscere le e-mail dannose è fondamentale, soprattutto se il tuo indirizzo e-mail è trapelato, poiché è probabile che tu riceva un’e-mail dannosa in futuro. Fortunatamente, a meno che tu non sia specificamente preso di mira, le e-mail dannose sono in genere generiche e facili da riconoscere a causa di errori grammaticali e di ortografia. I mittenti spesso fingono di provenire da aziende legittime, quindi gli errori sono molto evidenti.

Fai attenzione alle parole generiche come “Utente”, “Membro”, “Cliente”, ecc. utilizzate per rivolgersi a te nelle e-mail, in quanto potrebbero essere un segno di un’e-mail dannosa o spam. Le aziende legittime si rivolgono sempre ai loro utenti con il loro nome per rendere la comunicazione più personale. I malintenzionati, d’altra parte, sono costretti a usare parole generiche perché spesso non hanno accesso alle informazioni personali. Se ricevi un’e-mail non richiesta con un saluto generico e un allegato, fai attenzione perché l’allegato potrebbe essere dannoso.

Vale la pena ricordare che le e-mail dannose rivolte a utenti specifici sono più sofisticate. Di solito sono privi di errori grammaticali e di ortografia, includono informazioni credibili e si rivolgono ai destinatari per nome. Per stare al sicuro, è importante scansionare tutti gli allegati e-mail non richiesti utilizzando un software anti-malware o VirusTotal .

I torrent sono un altro metodo comune per la distribuzione di malware. I siti torrent sono spesso scarsamente moderati, consentendo ai torrent dannosi di rimanere disponibili per lunghi periodi. Il malware si trova spesso nei torrent per contenuti di intrattenimento come film, serie TV e videogiochi. Scaricare materiale protetto da copyright tramite torrent non è solo illegale, ma rappresenta anche un rischio per la sicurezza del computer.

Come rimuovere Defi ransomware

Non tentare di rimuovere Defi ransomware manualmente perché si potrebbero causare ulteriori danni al computer. Si tratta di un’infezione complessa che richiede un programma professionale per essere eliminata. Altrimenti, stai rischiando più danni.

Se disponi di un backup, non connetterti ad esso finché non lo elimini Defi ransomware completamente dal tuo dispositivo. Se non è disponibile alcun backup, eseguire il backup dei file crittografati e verificare NoMoreRansom occasionalmente la presenza di un decryptor gratuito Defi ransomware .

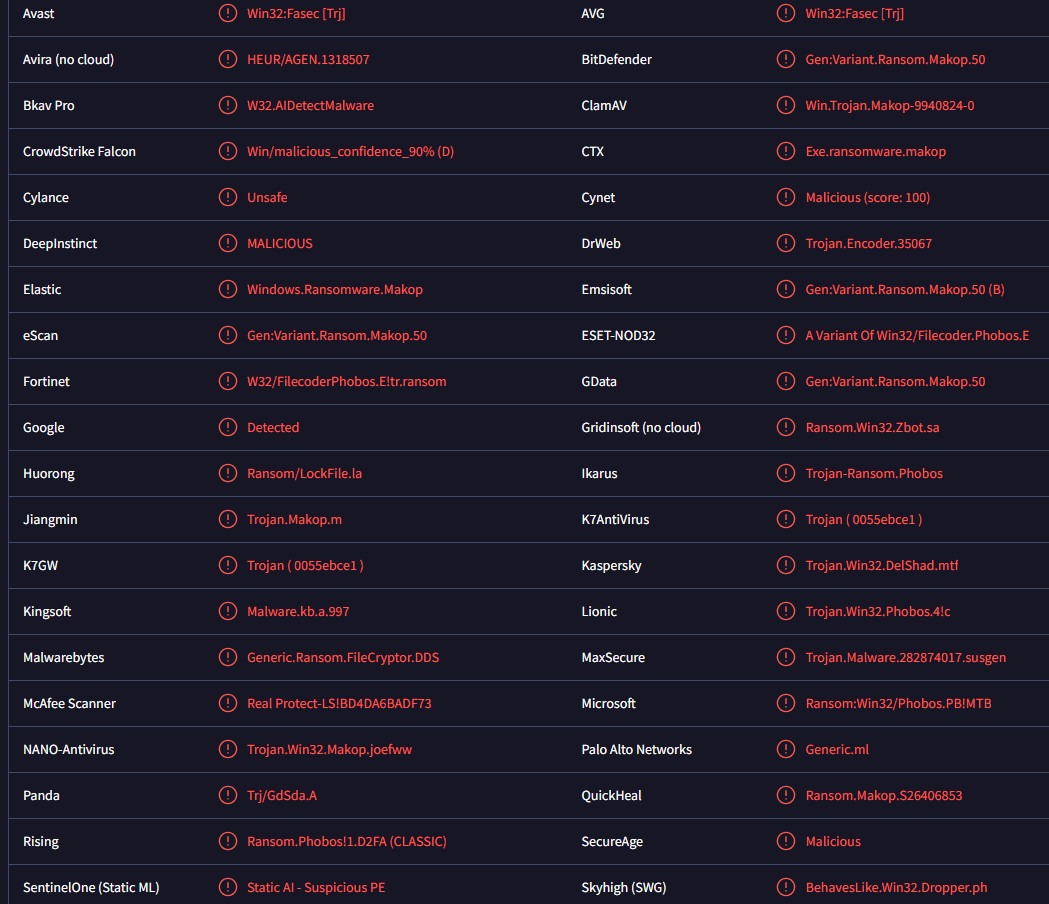

Defi ransomware viene rilevato come:

- Win32:Fasec [Trj] da Avast/AVG

- Generic.Ransom.FileCryptor.DDS da Malwarebytes

- Una variante di Win32/Filecoder.Phobos.E di ESET

- Trojan.Win32.DelShad.mtf di Kaspersky

- Riscatto:Win32/Phobos.PB! MTB di Microsoft

Offers

Scarica lo strumento di rimozioneto scan for Defi ransomwareUse our recommended removal tool to scan for Defi ransomware. Trial version of provides detection of computer threats like Defi ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft dettagli WiperSoft è uno strumento di sicurezza che fornisce protezione in tempo reale dalle minacce potenziali. Al giorno d'oggi, molti utenti tendono a scaricare il software gratuito da ...

Scarica|più

È MacKeeper un virus?MacKeeper non è un virus, né è una truffa. Mentre ci sono varie opinioni sul programma su Internet, un sacco di persone che odiano così notoriamente il programma non hanno ma ...

Scarica|più

Mentre i creatori di MalwareBytes anti-malware non sono stati in questo business per lungo tempo, essi costituiscono per esso con il loro approccio entusiasta. Statistica da tali siti come CNET dimost ...

Scarica|più