Applicazioni dannose create specificamente per i telefoni Android sono state diffondendo per un po’ ora. Alcuni di loro possono bloccare il dispositivo e presentare all’utente una notifica falsa che affermano di provenire da una struttura del governo. Gli altri gestori non solo limitare l’accesso al telefono, ma anche per crittografare i file che sono memorizzati su di esso. Una nuova minaccia per dispositivi Android che silenziosamente possibile ottenere i diritti di amministratore del dispositivo e bloccare gli utenti di modificare il PIN di blocco schermo sarà discussi in questo articolo.

L’applicazione ransomware, spesso definito come Android/Lockerpin.A, si diffonde utilizzando trucchi di ingegneria sociale. Si è travestito da un’applicazione per la visualizzazione di video pornografici chiamato porno Droid. L’applicazione non può essere scaricata da Google Play Store, che significa che l’unico modo per ottenerlo è tramite fonti di terze parti. L’app dannoso infetta principalmente dispositivi situati negli Stati Uniti, tuttavia, potrebbero essere interessati anche altri paesi.

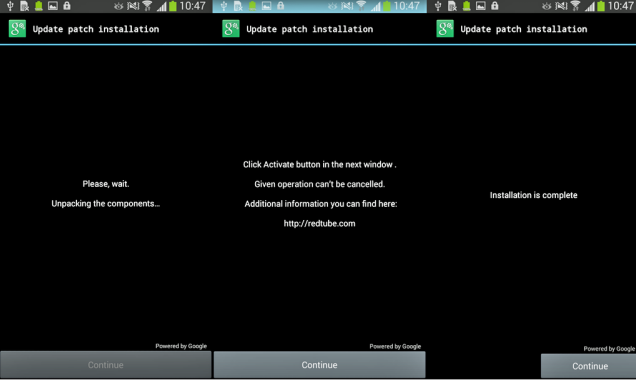

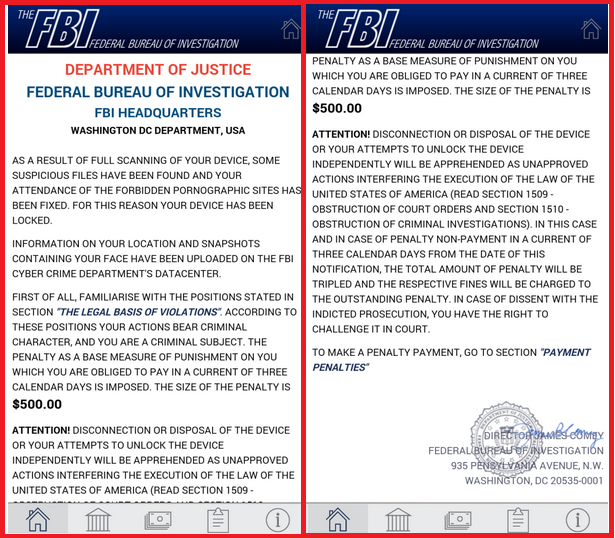

Una volta che il malware viene installato, ottiene i privilegi di amministratore del dispositivo sovrapponendo la finestra di attivazione con una finta finestra “Installazione della patch di aggiornamento”. Se l’utente acconsente a questa installazione, la minaccia ottiene i diritti di amministratore in silenzio. Non molto tempo dopo, un falso allarme che presumibilmente deriva dal FBI sostiene che l’utente deve pagare $500 per la visualizzazione proibiti contenuti pornografici. Una volta visualizzata la notifica fasulla, il malware blocca lo schermo e di reimpostare il PIN di blocco schermo. L’utente non può accedere al dispositivo senza avere i privilegi di root o factory reset, che comporterà la perdita di tutti i dati memorizzati su Android.

Un altro aspetto di questa infezione che dovrebbe essere menzionato è l’uso di tattiche di autodifesa aggressivo che mai sono stati utilizzati nel precedente malware Android. Se l’utente tenta di disattivare i diritti di amministratore del dispositivo per il ransomware, si riattiverà i privilegi utilizzando la funzione di richiamata già registrata o mostrando una finestra fasulla, che sostiene che l’operazione è vietato. Oltre a questo, l’applicazione dannosa può anche tentare di uccidere processi anti-virus al fine di impedire all’utente di eseguire la disinstallazione.

Un altro aspetto di questa infezione che dovrebbe essere menzionato è l’uso di tattiche di autodifesa aggressivo che mai sono stati utilizzati nel precedente malware Android. Se l’utente tenta di disattivare i diritti di amministratore del dispositivo per il ransomware, si riattiverà i privilegi utilizzando la funzione di richiamata già registrata o mostrando una finestra fasulla, che sostiene che l’operazione è vietato. Oltre a questo, l’applicazione dannosa può anche tentare di uccidere processi anti-virus al fine di impedire all’utente di eseguire la disinstallazione.

Lo sblocco del dispositivo senza un reset di fabbrica è possibile solo se essa è radicata o se ha una soluzione MDM che può ripristinare il PIN. Se il dispositivo è radicata, l’utente può connettersi ad esso da Android Debug Bridge ed eliminare il file in cui è memorizzato il codice PIN. Tuttavia, il debug USB deve essere abilitato in anticipo per questo avere successo. Il set di comandi seguente può essere utilizzato al fine di sbloccare il telefono:

- > db shell

- > su

- > rm /data/system/password.key

Una volta che l’utente esegue questi comandi, la schermata di blocco password viene rimossa ed è possibile accedere al dispositivo.

In conclusione, vorremmo consigliare che si prestare particolare attenzione con il software che si scarica sul tuo Android, così come gli altri dispositivi. Non utilizzare fonti di terze parti a meno che non si è sicuri che possono essere attendibili. Programmi maligni sono sempre più e più sofisticati, che significa che è estremamente importante disporre di strumenti potenti anti-malware in grado di proteggervi anche dalle minacce più recenti e pericolose.