Capodanno ci porta un nuovo tipo di ransomware chiamato Ransom32 . Questo non sarebbe degno di nota se non per una cosa: Ransom32 è il primo del suo genere, perché si basa su Javascript. Il programma dannoso utilizza la piattaforma NW.js, che lo rende un ransomware cross-OS. Finora ha preso di mira solo i sistemi operativi Windows, tuttavia, che può facilmente cambiare come il framework NW.js permette di essere scritto per Mac OS X e Linux. Questo quadro è anche responsabile per la concessione del ransomware con un maggiore controllo sul sistema interessato e consentendo JavaScript di funzionare quasi nello stesso modo come tali linguaggi di programmazione come C e Delphi.

Un altro problema con l’applicazione dannosa è che viene venduto come un servizio. Ransom32 può essere scaricato da un sito web TOR sotterraneo da chiunque abbia un indirizzo Bitcoin. Il cosiddetto acquirente non deve pagare nulla per l’eseguibile, ma gli sviluppatori del ransomware prendere un 25% taglio di tutti i pagamenti di riscatto che vengono inviati all’indirizzo Bitcoin dell’acquirente. Una volta che un utente si iscrive per il malware, egli viene presentato con una console di affiliazione, che mostra le statistiche della campagna di distribuzione tra cui installazioni, Lockscreens, pagato, e BTC a pagamento. La console contiene anche una sezione di configurazione delle impostazioni, dove l’affiliato può impostare la quantità di Bitcoin da chiedere agli utenti di computer, scegliere se il computer infetto deve essere bloccato e così via. Una volta che l’affiliato scarica la versione personalizzata del parassita, può iniziare la sua distribuzione.

Il processo di crittografia inizia subito dopo la minaccia si infiltra nel sistema informatico. Il file dannoso entra nel sistema sotto forma di un file RAR 22MB che si autoestra e aggiunge diversi file per la cartella C: Chrome Si crea anche una scorciatoia nella cartella di avvio chiamato Chrome servizio, che permette al ransomware di avviare automaticamente ogni volta che l’utente accende il PC. Il collegamento stesso è collegato a un chrome file .exe, che è in realtà un pacchetto NW.js contenente codice Javascript che crittografa i file memorizzati sul computer. I tipi di file che possono essere interessati dalla crittografia includono .jpg, .docx, .pdf, .xls, .pptx, .mp4, .avi, .3gp, .asf, .mpeg, .wma, .dat e molti altri.

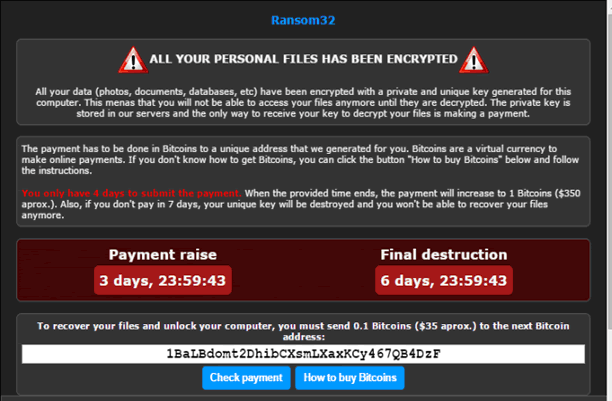

Una volta che il malware è fatto con la crittografia, visualizza un messaggio sul desktop. Questo messaggio informa l’utente che i suoi dati sono stati crittografati e che al fine di ottenere indietro, ha bisogno di acquistare una chiave di decrittazione privata. L’utente riceve una scadenza di 4 giorni prima che l’importo del pagamento venga aumentato e una scadenza di 7 giorni prima che la chiave venga distrutta. La lingua predefinita del messaggio è l’inglese, tuttavia, può essere presentato anche in spagnolo. Lo schermo offre anche la possibilità di decifrare un file gratuitamente per dimostrare che i file possono effettivamente essere recuperati.

Purtroppo, in questo momento non ci sono opzioni possibili per decifrare i file in qualsiasi modo alternativo, oltre a ripristinarli dal backup. Ecco perché è così importante avere copie di backup dei dati più rilevanti. Vi invitiamo anche a essere più attenti online, soprattutto quando si scaricano file sul vostro PC, e di avere un potente strumento di prevenzione e rimozione di malware installato e aggiornato in ogni momento.