Ciò che il termine “Angler Exploit Kit” indica davvero?

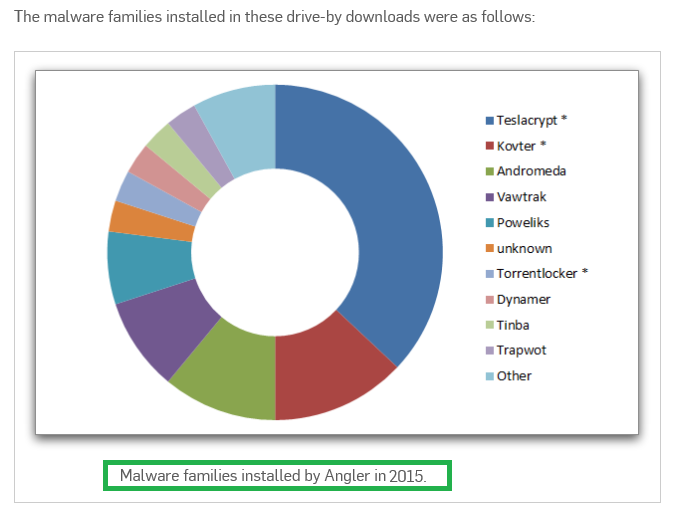

Angler è spesso considerato uno dei più sofisticati exploit kit che i criminali informatici utilizzano. È davvero avanzato e piuttosto singolare rispetto ad altri kit di exploit che può essere trovato sul mercato. Prima di tutto, può bypassare i dispositivi di sicurezza (ad es. strumenti antivirus tradizionali), attaccare un numero veramente grande di dispositivi ed eseguire software dannoso dalla memoria. Inoltre, gli specialisti hanno notato che utilizza un’unica offuscamento. È noto che è principalmente adottato dai criminali per facilitare il download drive-by.

In linea generale, Angler Exploit Kit è uno strumento per infettare gli utenti online e la diffusione di software dannoso. Pescatore non è un nuovo kit di exploit; gli specialisti hanno notato che apparso nel 2013. Anche se è piuttosto vecchio, è ancora molto popolare e diffuso. Specialisti di sicurezza scoperto un mucchio di pagine web che sembrano essere associate con Angler (i cosiddetto landing page). Il numero di cyber criminali che adottare Angler Exploit Kit è in crescita, così abbiamo deciso di informarvi su di esso e dirvi cosa si può fare per non diventare una vittima di criminali.

Cisco ha recentemente condotto una ricerca e trovato che Angler Exploit Kit è strettamente connesso con i server proxy. Infatti, è noto per essere costruito in una configurazione di server/proxy. Ora è chiaro che Angler utilizza server proxy che si trovano su server ospitati principalmente da calcare reti (provider di servizi). In altre parole, funziona su un lato server. In questo modo Angler Exploit Kit di indirizzare più di 90, 000 vittime al giorno e generare 30 milioni di dollari all’anno. È stato anche osservato che il 62% di tutte le infezioni di Angler consegnare ransomware infezioni. Somma media di denaro che gli utenti infettati con ransomware pay è di 300 dollari. Se contiamo la somma totale, vediamo che Angler Exploit Kit rende più di 34 milioni di dollari all’anno. Questa somma potrebbe essere ancora più alta, come dimostra la ricerca, perché Angler Exploit Kit davvero potrebbe compromettere una quantità enorme di utenti.

Esso può essere visto chiaramente che la maggior parte degli exploit di Angler è associata con Adobe Flash. La ricerca ha dimostrato che fino al 75% di exploit riscontrati dagli utenti sono collegati con Adobe Flash. Inoltre, c’è un altro gruppo di exploit che sono associati con la Internet Explorer vulnerabilità (CVE-2014-6332). Il gruppo finale di exploit è correlato con Silverlight vulnerabilità. Come si può vedere, ci sono tre classi di exploit utilizzato da Angler. Alcuni ricercatori ritengono che il pescatore Exploit Kit potrebbe toccare Java troppo perché molti utenti utilizzano ancora le vecchie versioni di Java, che sono, senza dubbio, vulnerabili.

È noto che Angler Exploit Kit fa uso di tali vulnerabilità come CVE-2013-2551, CVE-2015-0310, CVE-2015-0311, CVE-2015-0313, CVE-2015-0315, CVE-2015-0336, CVE-2015-0359. Essi sono solitamente risolti quando il software viene aggiornato. Ora siete probabilmente capire l’importanza degli aggiornamenti e stanno per aggiornare le applicazioni (ad esempio Java, Adobe Flash e Internet Explorer). Questo è, in realtà, una delle cose principali si può fare per non diventare una vittima di cyber criminali. Se vi domandate perché uno strumento antimalware non può davvero aiutare, si dovrebbe sapere che Angler Exploit Kit utilizza varie tecniche di non essere rilevato dagli strumenti tradizionali. Queste sono le seguenti: unico offuscamento, rileva software antivirus e virtualizzazione, payload crittografato e infezioni fileless. Infine, solitamente rileva e adotta le ultime gesta.

Come probabilmente avete capito, Angler Exploit Kit è considerato essere uno dei più efficaci Kit di exploit, quindi potrebbe davvero avere un impatto su chiunque naviga in Internet al giorno d’oggi. Non è molto probabile che sarete in grado di proteggere il sistema da malware da soli, ma ancora ti raccomandiamo vivamente di mantenere sempre aggiornato il tuo software.