Ricercatore di sicurezza, Brad Duncan, ha recentemente notato due diverse campagne utilizzando “HoeflerText tipo di carattere non è stato trovato” pop-up per diffondere malware. Quando un utente immette un sito compromesso, lui/lei è informato che hanno bisogno di installare un aggiornamento per poter visualizzare il sito. Questo può portare a RAT (remote access tool) to be installed o a Locky ransomware. Stranamente, il primo colpisce esclusivamente Google Chrome, e quello secondo funziona solo su Chrome e Firefox di Mozilla.

Chrome HoeflerText aggiornamento tipo di carattere si diffonde malware di ratto

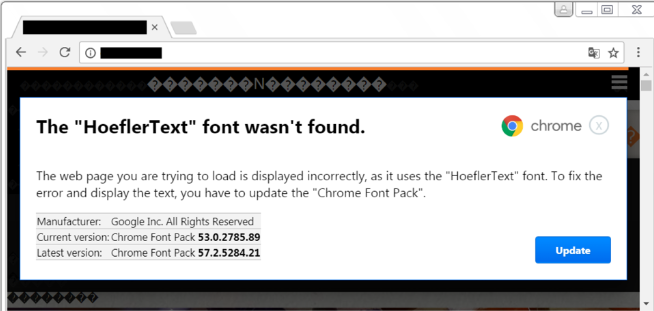

Per gli utenti di Google Chrome, quando entrano i compromessi, una volontà di notifica pop-up del sito e impedire all’utente di accedere alla pagina. Spiegherà che il tipo di carattere “HoeflerText” non è stato trovato, e che è necessario aggiornare il tuo “Chrome Font Pack”. Presumibilmente, utilizza il sito Web che l’utente sta tentando di accedere a quel particolare tipo di carattere, e perché non è installato sul computer dell’utente, il testo non può essere visualizzato correttamente. Esso ha il logo di Chrome su di esso, Visualizza Google Inc come il produttore, ma non sembra legittimo in remoto. Purtroppo, un sacco di utenti meno esperti può cadere per questo, e le conseguenze non possono essere piacevole.

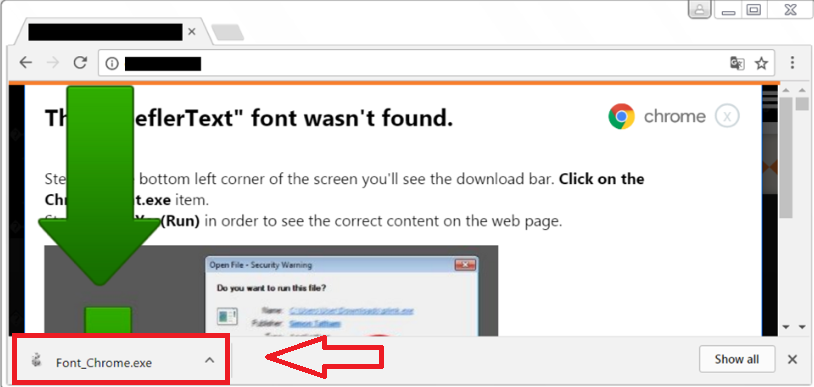

Se l’utente ha premuto il pulsante di aggiornamento, un file “Chrome_Font.exe” vuoi scaricare sul computer. Quando aperto, esso sarebbe installare lo strumento di accesso remoto di NetSupport Manager. Questo strumento è associato con un’altra campagna di malware che ha portato alla hacked account di Steam.

Se l’utente ha premuto il pulsante di aggiornamento, un file “Chrome_Font.exe” vuoi scaricare sul computer. Quando aperto, esso sarebbe installare lo strumento di accesso remoto di NetSupport Manager. Questo strumento è associato con un’altra campagna di malware che ha portato alla hacked account di Steam.

La stessa campagna di tipo è stata utilizzata l’anno scorso per diffondere ransomware vari, e non si sa perché ora sta distribuendo ratto invece di crittografia di file malware. Lo strumento non ha davvero una presenza, e gli utenti potrebbero anche non accorgersene essere lì. Se incappi in esso installati, potrebbe essere correlato a una sorta di attività del malware. Si noti inoltre che il sito che mostra la finestra popup dannosa funziona solo su Google Chrome. Duncan, osserva che, se un utente di Internet Explorer per entrare nel sito, lui/lei otterrebbe una truffa di assistenza tecnica con un numero di telefono invece di pop-up.

La stessa campagna di tipo è stata utilizzata l’anno scorso per diffondere ransomware vari, e non si sa perché ora sta distribuendo ratto invece di crittografia di file malware. Lo strumento non ha davvero una presenza, e gli utenti potrebbero anche non accorgersene essere lì. Se incappi in esso installati, potrebbe essere correlato a una sorta di attività del malware. Si noti inoltre che il sito che mostra la finestra popup dannosa funziona solo su Google Chrome. Duncan, osserva che, se un utente di Internet Explorer per entrare nel sito, lui/lei otterrebbe una truffa di assistenza tecnica con un numero di telefono invece di pop-up.

Stesso tipo di pop-up porta l’utente Firefox e Chrome a Lukitus ransomware

Duncan anche notato lo stesso tipo di pop-up in una campagna diversa. E questo sta portando ad Lukitus ransomware. Se non si ha familiarità con quel nome, si potrebbe riconoscere Locky ransomware. Che è uno dei pezzi più infami di crittografia di file di malware, e dopo qualche tempo di essere nell’ombra, riappare con un nuovo nome, Lukitus.

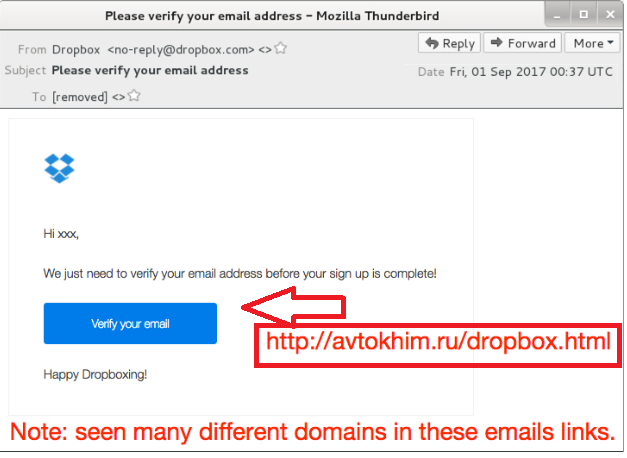

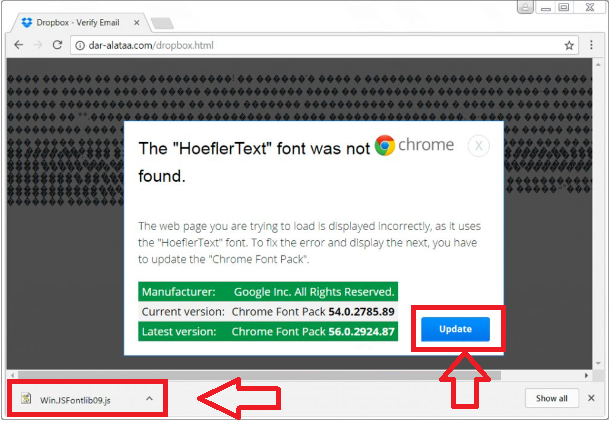

Questa campagna di malware utilizza email fasulle di Dropbox per indurre gli utenti al ransomware. Le vittime ottenere un email, da presumibilmente Dropbox, sostenendo che hanno bisogno di verificare la loro email prima iscrizione è completata. Se si dovesse premere il pulsante ‘Verifica il tuo indirizzo email’, che sarebbe essere presi per un sito che visualizzato il già citato “HoeflerText” pop-up. Si noti che a seconda del browser, si potrebbe ottenere un sito diverso. Se gli utenti sono stati utilizzando Internet Explorer o Edge di Microsoft per accedere al sito collegato, essi sarebbero state prese per un falso sito di Dropbox e non succederebbe niente. Tuttavia, gli utenti di Firefox e Chrome vedrà la notifica.

Se l’utente preme il pulsante di aggiornamento, un file denominato Win.JSFontlib09.js verrà scaricato sul computer. Secondo Duncan, il file verrà scaricato e installare Locky. Una volta dentro il computer della vittima Locky, file verranno crittografati, e una nota di riscatto verrà eliminata.

Se l’utente preme il pulsante di aggiornamento, un file denominato Win.JSFontlib09.js verrà scaricato sul computer. Secondo Duncan, il file verrà scaricato e installare Locky. Una volta dentro il computer della vittima Locky, file verranno crittografati, e una nota di riscatto verrà eliminata.

Per quanto riguarda la diffusione elaborati metodi andare, questo potrebbe non essere molto efficace. E non è nuovo. Falsi aggiornamenti di pop-up sono stati utilizzati per diffondere malware prima. Questa particolare infezione è anche molto facile da evitare. Basta astenersi dall’apertura di collegamenti e-mail e allegati da mittenti che non riconosci e non installare le estensioni senza essersi prima assicurati che siano sicuri. Una semplice ricerca su Google avrebbe detto che l’installazione dell’aggiornamento di HoeflerText porterebbe a malware. E in ogni caso, nessun browser mai chiederà di installare un aggiornamento di tipo di carattere.

Per quanto riguarda la diffusione elaborati metodi andare, questo potrebbe non essere molto efficace. E non è nuovo. Falsi aggiornamenti di pop-up sono stati utilizzati per diffondere malware prima. Questa particolare infezione è anche molto facile da evitare. Basta astenersi dall’apertura di collegamenti e-mail e allegati da mittenti che non riconosci e non installare le estensioni senza essersi prima assicurati che siano sicuri. Una semplice ricerca su Google avrebbe detto che l’installazione dell’aggiornamento di HoeflerText porterebbe a malware. E in ogni caso, nessun browser mai chiederà di installare un aggiornamento di tipo di carattere.