WezRat stealer trojan adalah infeksi malware yang sangat berbahaya. Ditulis dalam C++, malware ini bermaksud untuk mencuri informasi yang sangat sensitif dari perangkat yang terinfeksi. Ini memiliki daftar fitur yang sangat besar, termasuk keylogging, eksekusi perintah, unggahan file, dan pencurian data/file. Infeksi dapat berarti akun pengguna disusupi oleh aktor jahat.

Ketika pengguna memulai malware, ia segera mulai mengumpulkan informasi, seperti nama pengguna, IP perangkat, jalur profil pengguna, nama komputer, dan banyak lagi.

Ini WezRat stealer trojan mampu melakukan banyak aktivitas berbahaya, termasuk menjalankan perintah, mengunggah file, mengambil tangkapan layar, mencuri konten clipboard dan file cookie, serta mencatat penekanan tombol.

WezRat stealer trojan Operator dapat menggunakan malware untuk mengambil tangkapan layar komputer yang terinfeksi, menangkap informasi yang sangat sensitif. Mereka juga dapat memantau aktivitas pengguna yang terinfeksi, serta mentransfer file ke server jarak jauh, yang mengakibatkan pencurian data. WezRat stealer trojan juga dapat memungkinkan aktor jahat untuk mencuri kata sandi dan/atau informasi kartu kredit, serta memanen cookie untuk membajak sesi pengguna dan mendapatkan akses tidak sah ke akun online.

Trojan pencuri adalah infeksi yang sangat berbahaya tidak hanya karena mereka mampu mencuri data dalam jumlah besar tetapi juga karena mereka dapat luput dari perhatian untuk jangka waktu yang lama. Infeksi ini dirancang untuk menghindari perhatian sehingga mereka dapat memanen data sebanyak mungkin. Ada beberapa tanda infeksi semacam itu hadir (misalnya proses aneh di Task Manager, komputer lambat tanpa alasan yang jelas, program mogok, dll.) tetapi sebagian besar pengguna tidak akan menyadarinya. Inilah sebabnya mengapa sangat penting untuk mengaktifkan program anti-malware setiap saat di komputer. Program ini akan mendeteksi dan menghapus WezRat stealer trojan sebelum dapat melakukan aktivitas jahatnya.

WezRat stealer trojan Metode infeksi

Saat ini, distribusi WezRat stealer trojan sedang didistribusikan melalui email, khususnya melalui email phishing yang mengklaim penerima perlu memperbarui browser mereka Chrome . Pengirim berpura-pura menjadi Direktorat Siber Nasional Israel (INCD) dan mengklaim bahwa menurut nomor pengumuman “Ref: C-I-182”, penerima perlu memperbarui browser mereka Chrome dengan menggunakan tautan yang disediakan. Menurut email tersebut, kegagalan untuk memperbarui akan mengakibatkan penerima ditagih jika organisasi mereka diserang. Mereka seharusnya bertanggung jawab atas semua peristiwa jahat di masa depan.

Jika pengguna mengklik tautan di email, Google Chrome file Installer.msi akan diunduh secara otomatis. File berisi penginstal Chrome dan backdoor bernama Updater.exe. Jika pengguna mengeksekusi file, backdoor terhubung ke server jarak jauh dan menambahkan dirinya ke registri untuk memastikannya tetap aktif.

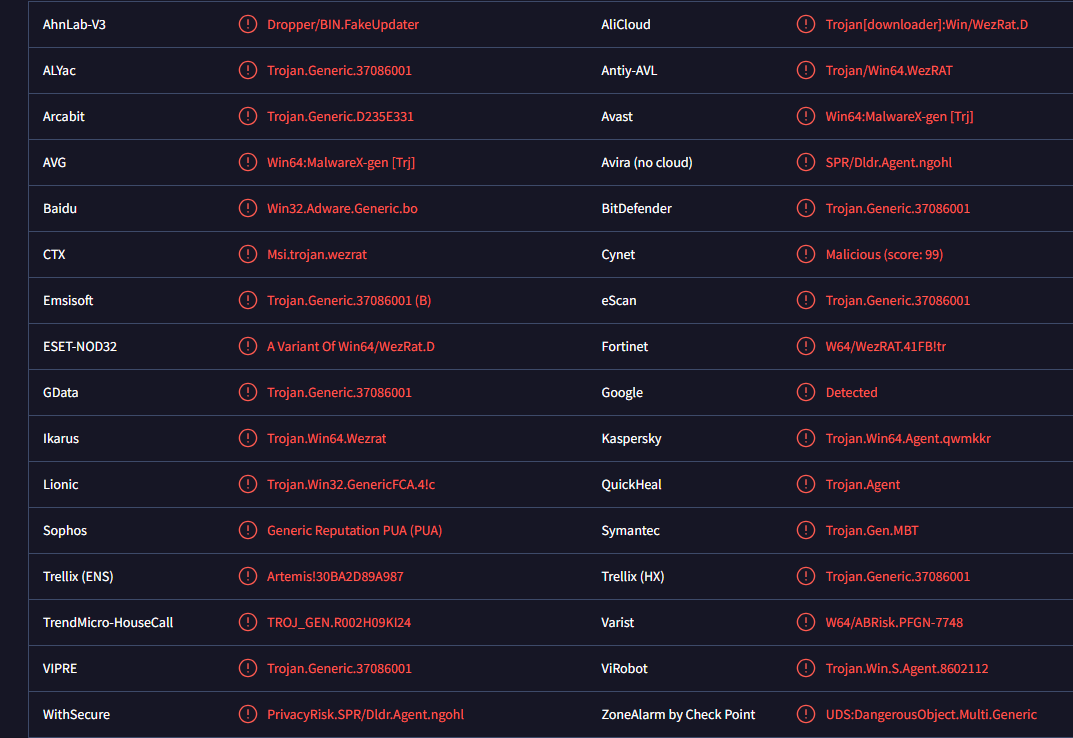

Email berbahaya saat ini adalah satu-satunya metode distribusi yang dikonfirmasi tetapi dapat WezRat stealer trojan disebarkan menggunakan metode lain juga. Penting bagi pengguna untuk memahami setidaknya metode distribusi malware yang paling umum. Pengguna juga harus mengetahui tanda-tanda email berbahaya. Karena mungkin sulit untuk mengenali email berbahaya yang canggih, penting untuk memindai semua lampiran email yang tidak diminta dengan program anti-malware atau layanan seperti sebelum VirusTotal membukanya. Selain itu, menjaga perangkat lunak anti-malware tetap aktif di komputer setiap saat memastikan bahwa potensi infeksi terdeteksi sebelum dapat menyebabkan kerusakan.

Cara menghapus WezRat stealer trojan

Jika komputer Anda terinfeksi, hapus menggunakan WezRat stealer trojan program anti-virus. Jangan mencoba menghapus secara WezRat stealer trojan manual karena Anda dapat menyebabkan lebih banyak kerusakan pada komputer Anda.

Setelah infeksi dihapus, Anda perlu mengamankan akun Anda. Sebagai tindakan pencegahan, Anda harus berpikir bahwa semua akun Anda telah disusupi dan perlu diamankan. Itu berarti mengubah kata sandi dan mengaktifkan autentikasi multifaktor bila memungkinkan.