Ένα νέο ξέσπασμα του κακόβουλου λογισμικού

Μόνο τον περασμένο μήνα, WannaCry γίνονται πρωτοσέλιδα σε όλο τον κόσμο αφού κατάφερε να μολύνει περισσότερους από 200 000 υπολογιστές σε πάνω από 150 χώρες χρησιμοποιώντας ένα θέμα ευπάθειας στα Windows. Τις τελευταίες ημέρες, είδαμε μια άλλη επίθεση ευρεία διάδοση που ήταν αρχικά πιστεύεται ότι είναι ένα ξέσπασμα ransomware. Έχει μια ποικιλία από διαφορετικά ονόματα, αλλά είναι πιο συχνά αναφέρεται ως Petya or NotPetya.

Petya είναι γνωστά ransomware που ήταν γύρω για λίγο, αλλά προγραμματιστή του έχει αρνηθεί συμμετοχή σε αυτή την νέα επίθεση, εξ ου και γιατί αυτό ονομάζεται NotPetya από ορισμένους. Με την πρώτη ματιά, να ενεργεί όπως το τυπικό ransomware, κρυπτογραφεί τα αρχεία και στη συνέχεια σας ρωτά ότι τα θύματα πληρώνουν για την επαναφορά τους. Επάνω στην περαιτέρω έρευνα, η πραγματικότητα είναι αρκετά διαφορετική. Οι ερευνητές έχουν καταλήξει στο συμπέρασμα ότι NotPetya δεν είναι στην πραγματικότητα ransomware αλλά μάλλον υαλοκαθαριστήρα malware. Ό, τι προτείνουν είναι ότι δεν είναι γραφτό να κάνουν τα χρήματα, είναι γραφτό να καταστρέψει συστήματα.

Petya είναι γνωστά ransomware που ήταν γύρω για λίγο, αλλά προγραμματιστή του έχει αρνηθεί συμμετοχή σε αυτή την νέα επίθεση, εξ ου και γιατί αυτό ονομάζεται NotPetya από ορισμένους. Με την πρώτη ματιά, να ενεργεί όπως το τυπικό ransomware, κρυπτογραφεί τα αρχεία και στη συνέχεια σας ρωτά ότι τα θύματα πληρώνουν για την επαναφορά τους. Επάνω στην περαιτέρω έρευνα, η πραγματικότητα είναι αρκετά διαφορετική. Οι ερευνητές έχουν καταλήξει στο συμπέρασμα ότι NotPetya δεν είναι στην πραγματικότητα ransomware αλλά μάλλον υαλοκαθαριστήρα malware. Ό, τι προτείνουν είναι ότι δεν είναι γραφτό να κάνουν τα χρήματα, είναι γραφτό να καταστρέψει συστήματα.

Ουκρανική εταιρεία θεωρείται για να είναι το μηδέν

Οι ερευνητές σε διάφορες εταιρείες ασφάλειας πιστεύουν ότι μια λογιστική προμηθευτή λογισμικού που βασίζεται στην Ουκρανία, M.E.Doc, τυχαία έχει εξαπλωθεί το κακόβουλο λογισμικό που οδήγησε στη μόλυνση χιλιάδες υπολογιστές. Αν και η ίδια η επιχείρηση έχει αρνηθεί αυτό, malware οι ειδικοί πιστεύουν ότι ότι η εταιρεία ήταν hacked και τους διακομιστές ήταν σε κίνδυνο. Οι hackers κυκλοφόρησε μια ενημερωμένη έκδοση λογισμικού κακόβουλης λειτουργίας και οι πελάτες που έχουν εγκαταστήσει αυτό κατέληξα να μολύνουν τους υπολογιστές τους με NotPetya. Το κακόβουλο λογισμικό έχει αποκτηθεί στη συνέχεια πιστοποιήσεις σε τοπικά δίκτυα και χρησιμοποιώντας ορισμένα εργαλεία, κατάφερε να εξαπλωθεί σε υπολογιστές στο ίδιο δίκτυο. Έχει επίσης αναφερθεί ότι το εκμεταλλεύεται χρησιμοποιημένος από WannaCry, EternalBlue, μαζί με το Eternalromance χρησιμοποιείται στην επίθεση αυτή, καθώς και. Οι καλές ειδήσεις είναι ότι δεν θα διαδοθεί μέσω του Διαδικτύου, μόνο μέσω LAN. Αυτό, ωστόσο, εγείρει το ερώτημα του πώς το κακόβουλο λογισμικό κατάφερε να εξαπλωθεί και σε άλλες χώρες, όπου οι εταιρείες έχουν μολυνθεί δεν είχε καμία επαφή με M.E.Doc.

Πώς λειτουργεί η NotPetya;

Ακριβώς όπως το πρωτότυπο Petya ransomware, NotPetya δεν κρυπτογραφεί αρχεία ένα μετά το άλλο. Αυτό που κάνει είναι επανεκκινήσεις του υπολογιστή και κρυπτογραφεί το σκληρό δίσκο του κύριου πίνακα αρχείων (MFT) και κάνει την κύρια εγγραφή εκκίνησης (MBR) μπορεί να λειτουργήσει σωστά. Πέτια αντικαθιστά το κρυπτογραφημένο αντίγραφο της MBR με ένα κακόβουλο κώδικα και ο υπολογιστής σας είναι σε θέση να εκκινήσετε. Αντίθετα, εμφανίζει την Σημείωση λύτρων. Αυτό είναι όπου NotPetya διαφέρει από την Πέτια. Comae τεχνολογίες ερευνητής Matt Suiche, αναφέρει ότι το αρχικό ransomware Petya κρυπτογραφεί το δίσκο με τρόπο ώστε θα μπορούσε να αντιστρέψει τις αλλαγές αν χρειαστεί. NotPetya, από την άλλη πλευρά, κάνει μόνιμη και μη αναστρέψιμη βλάβη στον δίσκο.

Ειδικοί πιστεύουν NotPetya δεν έχει σκοπό να κάνει τα χρήματα, είναι γραφτό να καταστρέψει

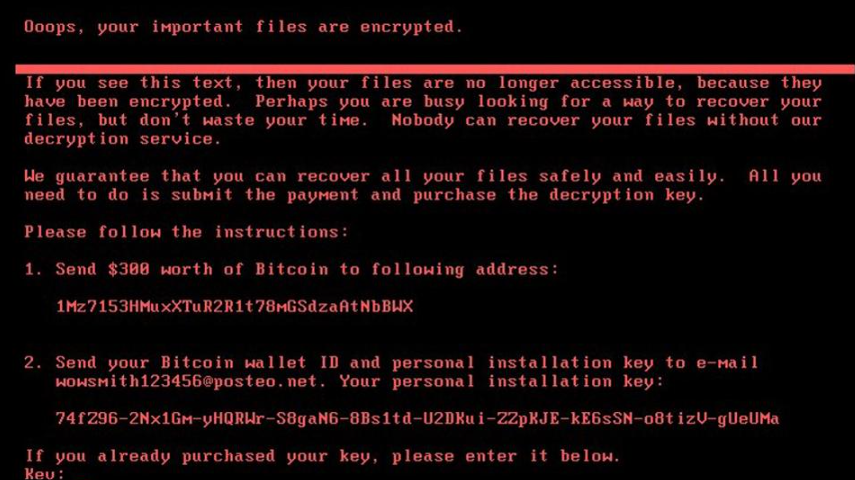

Όταν ολοκληρωθεί η όλη διαδικασία, το μολυσμένο υπολογιστή θα δείξει μια σημείωση λύτρων. Το μήνυμα αναφέρει ότι τα αρχεία έχουν κρυπτογραφηθεί και ότι πρέπει να πληρώσετε 300 δολάρια την αξία του Bitcoin διεύθυνση που. Όταν το θύμα πληρώνει τα λύτρα, που υποτίθεται ότι αποστολή τους πληρωμής ID και τα προσωπικά εγκατάσταση κλειδί, το οποίο παρέχεται στη Σημείωση, να wowsmith123456@posteo.net. Ωστόσο, ο Γερμανικός πάροχος έχει κάνει την απόφαση να κλείσει αυτό το λογαριασμό, το οποίο σημαίνει ότι δεν μπορείτε να πάρετε σε επαφή με το χάκερ. Ακόμη και αν έχετε πληρώσει, οι εγκληματίες θα πρέπει ουδόλως γνωρίζοντας ποιος πλήρωσε.

Αυτό δεν είναι ο μόνος λόγος για γιατί δεν θα πρέπει να πληρώσει. Περαιτέρω έρευνα σχετικά με το κακόβουλο λογισμικό έχει αποκαλύψει ότι οι άνθρωποι πίσω από την επίθεση έχουν καμία πρόθεση να αποκαταστήσει οποιαδήποτε αρχεία. Απλά δεν είναι δυνατόν. Η παραπάνω εγκατάσταση κλειδί ID είναι ένα κρίσιμο μέρος της τη διαδικασία αποκρυπτογράφησης. Αποθηκεύει πληροφορίες σχετικά με το θύμα και το κλειδί αποκρυπτογράφησης. Το αναγνωριστικό εγκατάστασης που μπορείτε να δείτε στη Σημείωση λύτρων είναι ακριβώς τυχαία δεδομένα, γεγονός που υποδηλώνει ότι η NotPetya δεν ήταν γραφτό να κάνουν τα χρήματα.

Οι ερευνητές malware είναι τώρα κατηγοριοποίηση των NotPetya, όχι ως ransomware αλλά ως μια ψήκτρα που ουσιαστικά καταστρέφει τα αρχεία σας με κανένα τρόπο να τα επαναφέρετε. Ενώ δεν στην πραγματικότητα διαγράφει όλα τα αρχεία του συστήματος, αφού τα αρχεία σας είναι κρυπτογραφημένα, δεν υπάρχει τρόπος να αποκρυπτογραφήσει τους, που τους αφήνει άχρηστα. Και αυτό είναι πιστεύεται ότι είναι εκ προθέσεως. Δηλαδή να υπεισέλθω σε αυτό, οι προγραμματιστές πίσω από τη μόλυνση δεν αποσκοπούν να κερδίσουν χρήματα.

Ουκρανία φαίνεται να έχουν το μεγαλύτερο ποσό των θυμάτων. Ανέφερε ότι η κυβέρνηση ζώνη Οργάνωση Διευθύνων καταστροφής του Τσερνομπίλ είχε να στραφούν σε χειροκίνητη ακτινοβολία παρακολούθηση γιατί είχαν κλείσει όλοι οι υπολογιστές Windows. Μεγάλες ουκρανικές εταιρείες ενέργειας φαίνεται να έχουν επηρεαστεί επίσης. Βλέποντας όπως Ουκρανία πήρε τα σκληρότερα και το γεγονός ότι όλα ξεκίνησαν εκεί, θεωρείται η η χώρα ήταν τον επιδιωκόμενο στόχο σε αυτό που ορισμένοι πιστεύουν ότι έχουν μια επίθεση του έθνους-κράτους.

Τι θα μπορούσε να έχετε κάνει για να αποτρέψει τα καταστροφικά αποτελέσματα;

Δημιουργία αντιγράφων ασφαλείας. Αν η επίθεση WannaCry έχει διδάξει τόσο για μεμονωμένους χρήστες και επαγγελματίες κάτι, πρόκειται για τη σημασία της δημιουργίας αντιγράφων ασφαλείας. Επειδή βλέπω ότι δεν υπάρχει τρόπος αποκρυπτογράφησης των αρχείων, ακόμη και αν έχετε πληρώσει, το μόνο πράγμα που θα μπορούσε να έχω σώζω you πολύ κόπο είναι αρχεία που είναι αποθηκευμένα κάπου αλλού. Ζούμε σε έναν κόσμο όπου malware παραμονεύει σε κάθε γωνιά στο διαδίκτυο αλλά οι άνθρωποι είναι πόρρω ασφαλείας επιφυλακτική. Αυτό αποδεικνύεται κάθε μέρα, όταν οι χρήστες αναφέρουν ότι τα αρχεία έχουν κρυπτογραφηθεί και δεν υπάρχει αντίγραφο ασφαλείας.

Cyber απειλή είναι πραγματική. Δεν έχει σημασία ποιος ήταν ο κύριος στόχος αυτής της επίθεσης, είναι σημαντικό να καταλάβουμε ότι δεν είναι κάτι που δεν μπορεί να συμβεί σε σας και ως εκ τούτου, δεν χρειάζεται να είναι προσεκτικοί. Και έως ότου οι άνθρωποι συνειδητοποιούν ότι και σιγουρευτείτε ότι κάνουν ό, τι μπορούν για να προστατεύσουν τους εαυτούς τους, πρόκειται μόνο να πάρει χειρότερα.

Αναφορές