Dkey ransomware είναι κακόβουλο λογισμικό κρυπτογράφησης αρχείων που ανήκει στην οικογένεια ransomware Dharma. Το σημείο αυτής της μόλυνσης είναι να κρυπτογραφήσει τα αρχεία των χρηστών και να πουλήσει έναν αποκρυπτογράφο σε θύματα που δεν έχουν αντίγραφα ασφαλείας. Τα κρυπτογραφημένα αρχεία μπορούν να αναγνωριστούν από μια επέκταση που προστίθεται σε αυτά. Η επέκταση περιλαμβάνει τα μοναδικά αναγνωριστικά των χρηστών και μια διεύθυνση ηλεκτρονικού ταχυδρομείου επικοινωνίας και τελειώνει σε .dkey. Δυστυχώς, μόλις κρυπτογραφηθούν τα αρχεία, δεν θα είναι ανοιχτά, εκτός εάν οι χρήστες χρησιμοποιήσουν πρώτα έναν αποκρυπτογράφο σε αυτά. Αλλά η λήψη του αποκρυπτογράφου δεν θα είναι εύκολη, επειδή μόνο οι χειριστές κακόβουλου λογισμικού το έχουν.

Dkey ransomware στοχεύει σε όλα τα προσωπικά αρχεία, συμπεριλαμβανομένων φωτογραφιών, βίντεο, εικόνων, εγγράφων κ.λπ. Τα κρυπτογραφημένα αρχεία αναγνωρίζονται αμέσως λόγω της επέκτασης που προστίθεται σε αυτά. Η επέκταση περιέχει τα εκχωρημένα αναγνωριστικά των χρηστών και μια διεύθυνση ηλεκτρονικού ταχυδρομείου επικοινωνίας, καθώς και .dkey. Για παράδειγμα, η εικόνα.jpg θα γίνει εικόνα.jpg.μοναδικό αναγνωριστικό.[Daniel22key@aol.com].dkey.

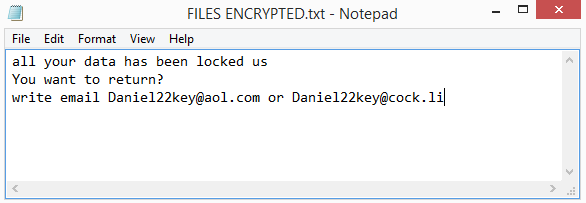

Όταν τα αρχεία είναι πλήρως κρυπτογραφημένα, το ransomware εμφανίζει μια αναδυόμενη σημείωση λύτρων, καθώς και ρίχνει ένα ΚΡΥΠΤΟΓΡΑΦΗΜΕΝΟ ΑΡΧΕΙΑ.txt σημείωση κειμένου. Και οι δύο σημειώσεις περιέχουν πολύ λίγες πληροφορίες και ζητούν από τα θύματα να στείλουν ένα μήνυμα ηλεκτρονικού ταχυδρομείου στους Daniel22key@aol.com με την ταυτότητα που τους έχει εκχωρηθεί. Οι χειριστές κακόβουλου λογισμικού πιθανότατα θα έστελναν πίσω οδηγίες, καθώς και την τιμή για τον αποκρυπτογράφο. Αν και δεν αναφέρεται στη σημείωση, είναι πιθανότατα ασφαλές να υποθέσουμε ότι ο αποκρυπτογράφος θα κοστίσει περίπου 1000 $, επειδή αυτή είναι η συνήθης τιμή. Ό, τι κι αν είναι, δεν συνιστάται να πληρώσετε επειδή δεν εγγυάται έναν αποκρυπτογράφο. Οι χρήστες πρέπει να έχουν κατά νου ότι ασχολούνται με εγκληματίες στον κυβερνοχώρο και δεν λειτουργούν σαν νόμιμες επιχειρήσεις. Δεν υπάρχει τίποτα που να τους εμποδίζει απλώς να πάρουν τα χρήματα των χρηστών και να μην στείλουν τίποτα σε αντάλλαγμα. Αυτό έχει συμβεί σε πολλά θύματα στο παρελθόν, δυστυχώς. Επιπλέον, αξίζει να σημειωθεί ότι τα χρήματα λύτρων των χρηστών θα πήγαιναν σε μελλοντικές εγκληματικές δραστηριότητες. Και ο λόγος που το ransomware εξακολουθεί να είναι τόσο μεγάλο είναι ότι τα θύματα συνεχίζουν να πληρώνουν τα λύτρα. Όσο συνεχίζουν να το κάνουν αυτό, το ransomware θα συνεχίσει να ευδοκιμεί.

Για χρήστες που δεν έχουν αντίγραφο ασφαλείας, οι επιλογές ανάκτησης αρχείων είναι πολύ περιορισμένες. Η μόνη επιλογή είναι να περιμένετε να κυκλοφορήσει ένας δωρεάν Dkey ransomware αποκρυπτογράφος. Δεν είναι προς το παρόν διαθέσιμο, αλλά δεν είναι απίθανο να κυκλοφορήσει στο μέλλον. Επομένως, συνιστάται στους χρήστες να δημιουργούν αντίγραφα ασφαλείας των αρχείων τους και περιστασιακά να ελέγχουν για αποκρυπτογράφο Dkey ransomware .

Μέθοδοι διανομής λυτρισμικού

Τα περισσότερα κακόβουλα προγράμματα διανέμονται με τις ίδιες μεθόδους. Αυτές οι μέθοδοι περιλαμβάνουν συνημμένα email, torrents, λήψεις από μη ασφαλείς πηγές κ.λπ. Οι χρήστες που έχουν κακές συνήθειες περιήγησης είναι πολύ πιο πιθανό να μολύνουν τους υπολογιστές τους με κακόβουλο λογισμικό. Η ανάπτυξη καλύτερων συνηθειών μπορεί να συμβάλει σημαντικά στην αποφυγή μολύνσεων από κακόβουλο λογισμικό.

Τα συνημμένα email είναι μια πολύ κοινή μέθοδος διανομής κακόβουλου λογισμικού. Κακόβουλοι ηθοποιοί αγοράζουν διευθύνσεις ηλεκτρονικού ταχυδρομείου από φόρουμ χάκερ, επισυνάπτουν κακόβουλα αρχεία σε μηνύματα ηλεκτρονικού ταχυδρομείου και τα στέλνουν. Όταν οι χρήστες ανοίγουν τα συνημμένα, μολύνουν τους υπολογιστές τους. Είναι μια μέθοδος αρκετά χαμηλής προσπάθειας, γι “αυτό είναι αρκετά δημοφιλής μεταξύ κακόβουλων ηθοποιών. Ευτυχώς για τους χρήστες, τέτοια μηνύματα ηλεκτρονικού ταχυδρομείου είναι συνήθως αρκετά προφανή. Πρώτα απ “όλα, είναι γεμάτα γραμματικά / ορθογραφικά λάθη. Οι αποστολείς συνήθως ισχυρίζονται ότι προέρχονται από νόμιμες εταιρείες, οπότε τα λάθη φαίνονται πολύ παράταιρα. Τα νόμιμα μηνύματα ηλεκτρονικού ταχυδρομείου από εταιρείες σπάνια θα περιέχουν λάθη επειδή φαίνονται πολύ αντιεπαγγελματικά.

Τα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου αποστέλλονται συνήθως από τυχαίες διευθύνσεις ηλεκτρονικού ταχυδρομείου, κάτι που είναι ένα άλλο δώρο. Οι χρήστες πρέπει πάντα να ελέγχουν πρώτα τη διεύθυνση ηλεκτρονικού ταχυδρομείου πριν αλληλεπιδράσουν με ένα μήνυμα ηλεκτρονικού ταχυδρομείου που τους ζητά να κάνουν κλικ σε έναν σύνδεσμο ή να ανοίξουν ένα συνημμένο. Εάν φαίνεται εντελώς τυχαίο, είναι πιθανότατα ένα κακόβουλο email. Αλλά ακόμα κι αν φαίνεται νόμιμο, συνιστάται να το ερευνήσετε για να δείτε αν ανήκει σε όποιον ισχυρίζεται ότι είναι ο αποστολέας.

Πώς ένα μήνυμα ηλεκτρονικού ταχυδρομείου απευθύνεται στους χρήστες μπορεί επίσης να πει πολλά γι “αυτό. Κατά την αποστολή μηνυμάτων ηλεκτρονικού ταχυδρομείου στους πελάτες, οι νόμιμες εταιρείες συνήθως απευθύνονται στους χρήστες με το όνομα. Είναι μια κοινή τακτική που χρησιμοποιείται από τις εταιρείες για να κάνουν ένα email να φαίνεται πιο προσωπικό. Αλλά επειδή οι εγκληματίες του κυβερνοχώρου συνήθως δεν έχουν τα προσωπικά στοιχεία των χρηστών, αναγκάζονται να χρησιμοποιούν γενικές λέξεις όπως «Χρήστης», «Μέλος», «Πελάτης» κ.λπ., όταν απευθύνονται σε χρήστες.

Ορισμένα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου μπορεί να είναι πολύ πιο εξελιγμένα, ειδικά εάν οι εγκληματίες του κυβερνοχώρου στοχεύουν κάποιον συγκεκριμένο και έχουν πληροφορίες σχετικά με αυτούς. Ένα τέτοιο μήνυμα ηλεκτρονικού ταχυδρομείου θα είχε σωστή γραμματική και όχι ορθογραφικά λάθη, θα αντιμετώπιζε τους χρήστες με το όνομα και θα είχε κομμάτια πληροφοριών που θα έκαναν το όλο θέμα να φαίνεται πολύ πιο αξιόπιστο. Για να αποφύγετε το άνοιγμα κακόβουλων αρχείων, συνιστάται ιδιαίτερα να σαρώσετε όλα τα συνημμένα email με λογισμικό προστασίας από ιούς ή VirusTotal πριν τα ανοίξετε.

Οι χρήστες μπορούν επίσης να μολύνουν τους υπολογιστές τους με όλα τα είδη κακόβουλου λογισμικού κατεβάζοντας από μη ασφαλείς πηγές. Το κακόβουλο λογισμικό κρύβεται σε κάθε γωνιά του Διαδικτύου, γι “αυτό οι λήψεις πρέπει να γίνονται μόνο από επίσημες / επαληθευμένες πηγές.

Τέλος, το κακόβουλο λογισμικό διαδίδεται συχνά μέσω torrents. Οι κακόβουλοι ηθοποιοί ανεβάζουν torrents με κακόβουλο λογισμικό σε αυτούς σε ιστότοπους torrent με κακή εποπτεία. Συνήθως είναι torrents για ψυχαγωγικό περιεχόμενο που περιέχουν κακόβουλο λογισμικό. Πιο συγκεκριμένα, torrents για ταινίες, τηλεοπτικές σειρές και βιντεοπαιχνίδια. Όχι μόνο το περιεχόμενο που προστατεύεται από πνευματικά δικαιώματα για torrenting ουσιαστικά κλέβει, αλλά είναι επίσης επικίνδυνο για τον υπολογιστή.

Dkey ransomware μετακόμιση

Το Ransomware θεωρείται μία από τις πιο σοβαρές μολύνσεις από κακόβουλο λογισμικό. Εκτός αν οι χρήστες γνωρίζουν ακριβώς τι πρέπει να κάνουν, δεν είναι καλή ιδέα να προσπαθήσετε να καταργήσετε Dkey ransomware με μη αυτόματο τρόπο. Θα μπορούσε να οδηγήσει σε ακόμη μεγαλύτερη ζημιά στον υπολογιστή. Λαμβάνοντας υπόψη ότι πρόκειται για μια εξελιγμένη μόλυνση από κακόβουλο λογισμικό, η αφαίρεσή του θα πρέπει να αφεθεί σε ένα επαγγελματικό εργαλείο.

Εάν οι χρήστες έχουν αντίγραφο ασφαλείας, μπορούν να ξεκινήσουν την ανάκτηση αρχείων μόλις καταργηθεί Dkey ransomware πλήρως το λογισμικό προστασίας από ιούς από τον υπολογιστή. Εάν το ransomware εξακολουθούσε να υπάρχει όταν οι χρήστες συνδέονται στο αντίγραφο ασφαλείας τους, τα αντίγραφα ασφαλείας των αρχείων θα κρυπτογραφούνταν επίσης.

Εάν δεν υπάρχει αντίγραφο ασφαλείας, δεν υπάρχει τίποτα που μπορούν να κάνουν οι χρήστες εκτός από το να περιμένουν να κυκλοφορήσει ένας δωρεάν Dkey ransomware αποκρυπτογράφος. Το πότε, ή ακόμα και αν, θα συμβεί αυτό δεν είναι βέβαιο. Εάν κυκλοφορήσει, οι χρήστες θα το βρουν στο NoMoreRansom .

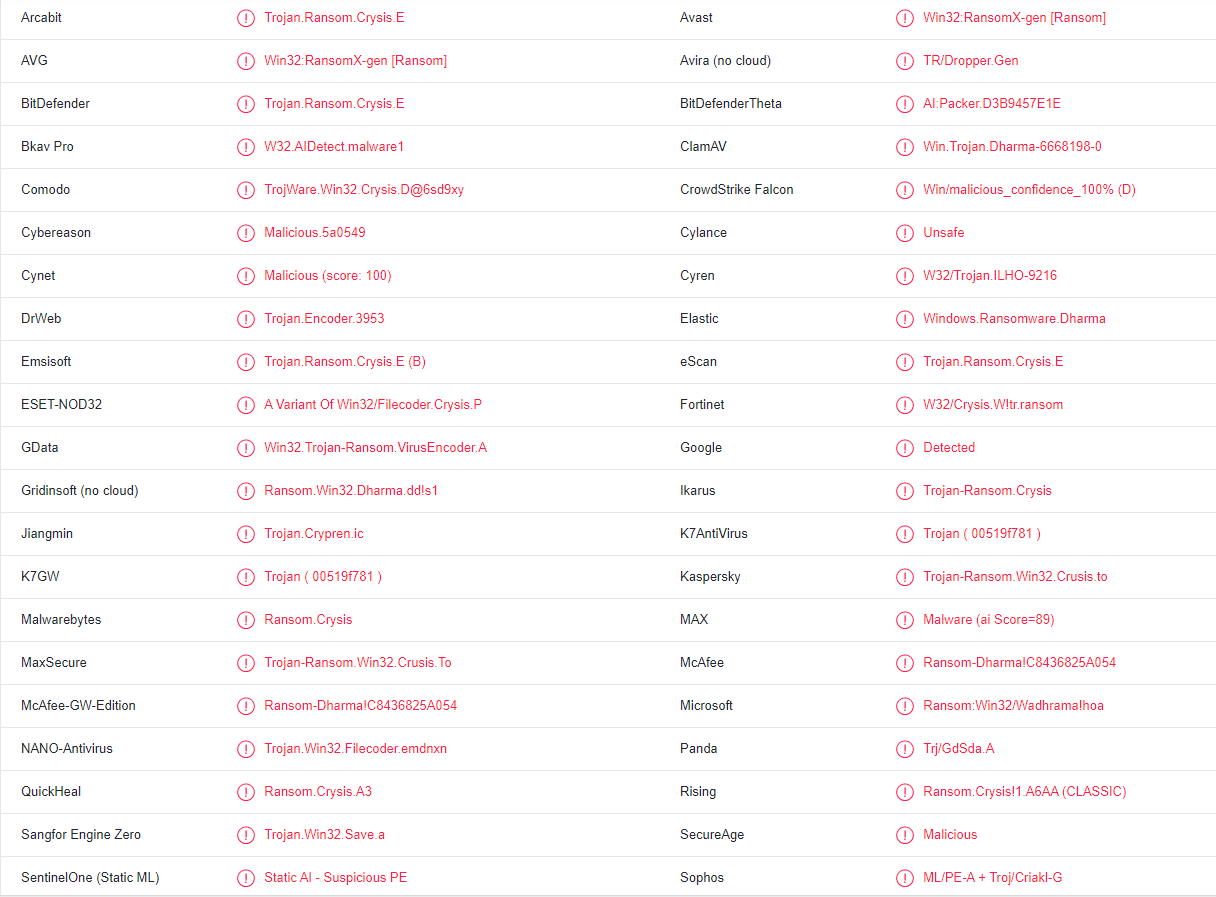

Dkey ransomware ανιχνεύεται ως:

- Win32: ΛύτραX-gen [Λύτρα] από AVG / Avast

- Τρωικός.Λύτρας.Κρυψ.Ε από τον Μπιτ ντεφέντερ

- Δούρειος Λύτρας.Κρύσις.Ε (Β) από την Emsisoft

- Μια παραλλαγή του win32/κωδικοποιητή αρχείων.Crysis.P από την ESET

- Λύτρα.Κρυψώνα από κακόβουλο λογισμικό

- Ransom.Win32.CRYSIS.SM από ΤάσηΜίκρο

- Λύτρα:Win32/Wadhrama!hoa από τη Microsoft

- Λύτρα-Ντάρμα! C8436825A054 από τον ΜακΆφι

- Trojan-Ransom.Win32.Crusis.to από Τον Κάσπερσκι

Quick Menu

βήμα 1. Διαγραφή Dkey ransomware χρησιμοποιώντας την ασφαλή λειτουργία με τη δικτύωση.

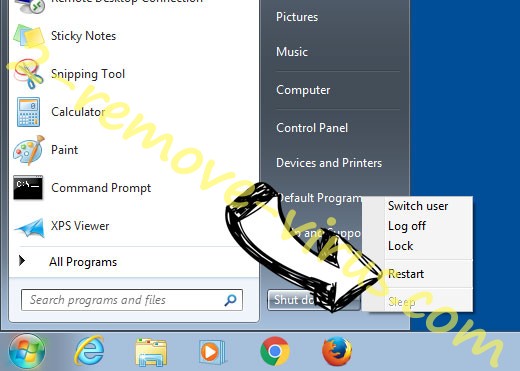

Καταργήστε το Dkey ransomware από Windows 7/Windows Vista/Windows XP

- Κάντε κλικ στο Έναρξη και επιλέξτε Τερματισμός λειτουργίας.

- Επιλέξτε επανεκκίνηση και κάντε κλικ στο κουμπί Ok.

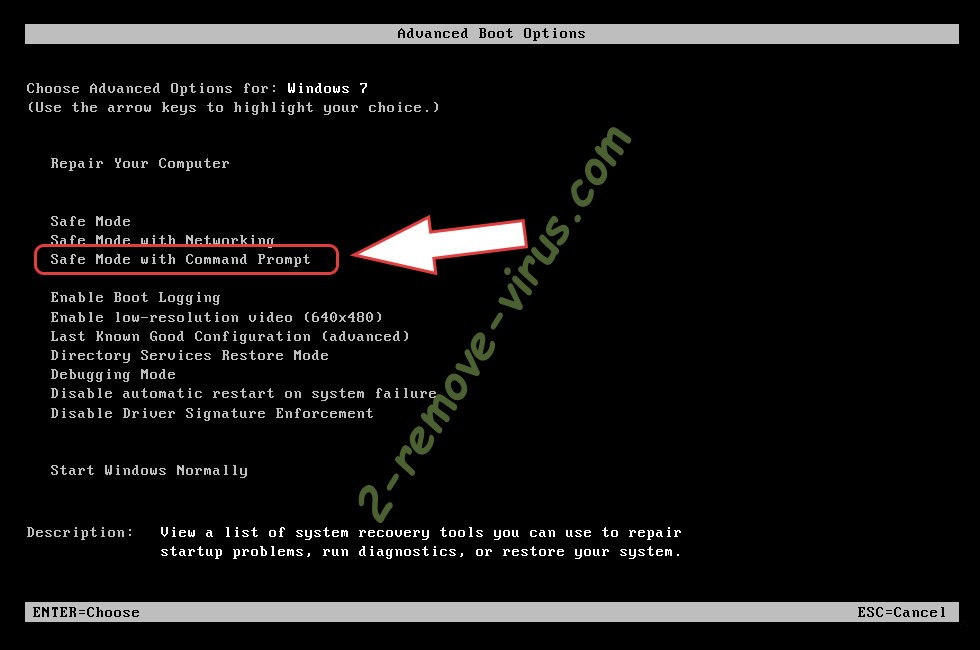

- Ξεκινήστε πατώντας το πλήκτρο F8 όταν το PC σας ξεκινά τη φόρτωση.

- Στην περιοχή επιλογές εκκίνησης για προχωρημένους, επιλέξτε Ασφαλής λειτουργία με δικτύωση.

- Ανοίξτε το πρόγραμμα περιήγησης και να κατεβάσετε το βοηθητικό πρόγραμμα anti-malware.

- Χρησιμοποιήστε το βοηθητικό πρόγραμμα για να καταργήσετε το Dkey ransomware

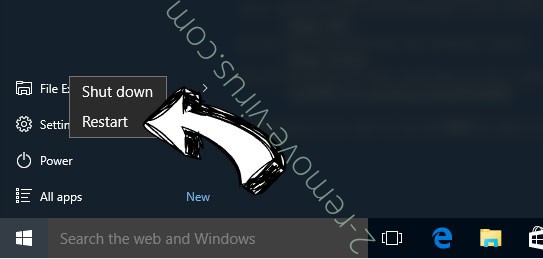

Καταργήστε το Dkey ransomware από Windows 8/Windows 10

- Στην οθόνη σύνδεσης των Windows, πιέστε το κουμπί τροφοδοσίας.

- Πατήστε και κρατήστε πατημένο το Shift και επιλέξτε επανεκκίνηση.

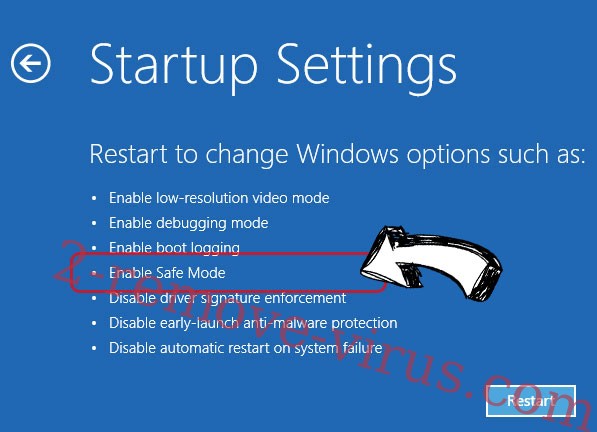

- Πήγαινε στο Troubleshoot → Advanced options → Start Settings.

- Επιλέξτε ασφαλή λειτουργία ή ασφαλή λειτουργία με τη δικτύωση στο πλαίσιο ρυθμίσεις εκκίνησης.

- Κάντε κλικ στο κουμπί επανεκκίνηση.

- Ανοίξτε το πρόγραμμα περιήγησης web και να κατεβάσετε της αφαίρεσης κακόβουλου λογισμικού.

- Χρησιμοποιήστε το λογισμικό για να διαγράψετε Dkey ransomware

βήμα 2. Επαναφέρετε τα αρχεία σας χρησιμοποιώντας την επαναφορά συστήματος

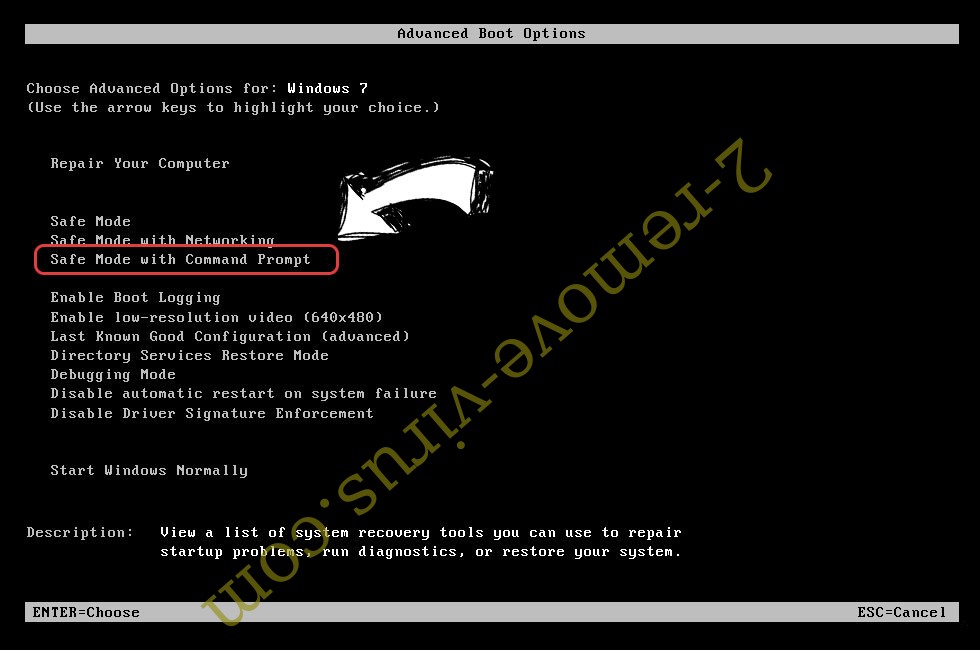

Διαγραφή Dkey ransomware από τα Windows 7/Windows Vista/Windows XP

- Κάντε κλικ στο κουμπί Έναρξη και επιλέξτε Τερματισμός λειτουργίας.

- Επιλέξτε επανεκκίνηση και ΟΚ

- Όταν το PC σας ξεκινά τη φόρτωση, πατήστε επανειλημμένα το πλήκτρο F8 για να ανοίξετε το επιλογές εκκίνησης για προχωρημένους

- Επιλέξτε γραμμή εντολών από τη λίστα.

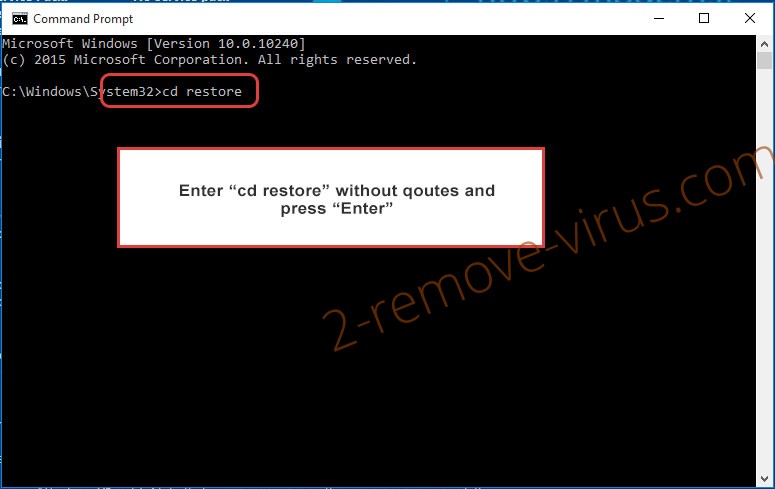

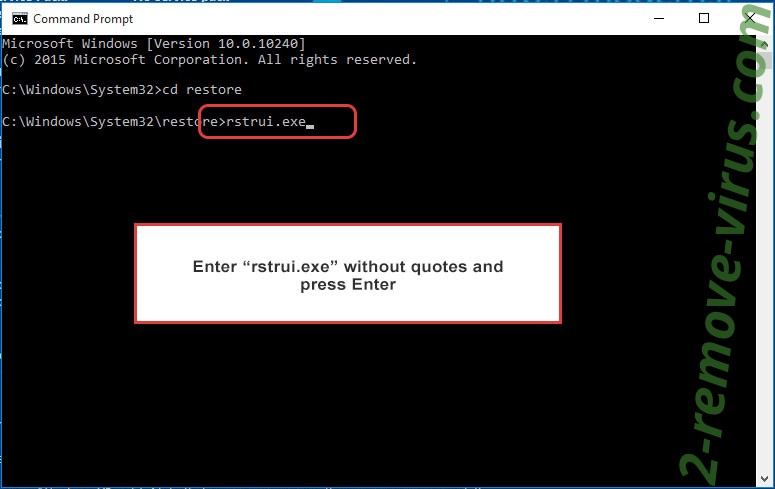

- Πληκτρολογήστε cd restore και πατήστε Enter.

- Πληκτρολογήστε rstrui.exe και πιέστε το πλήκτρο Enter.

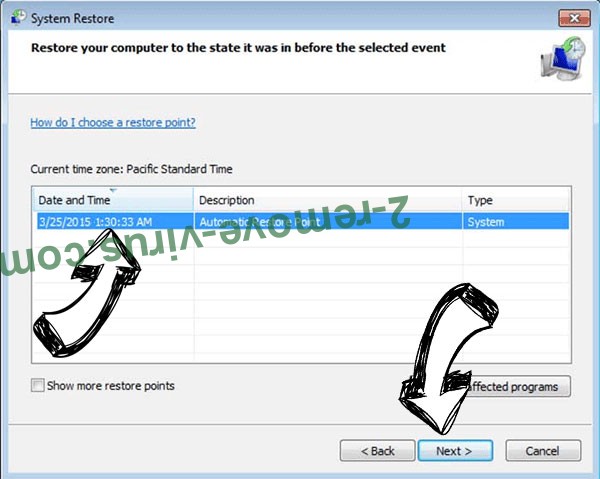

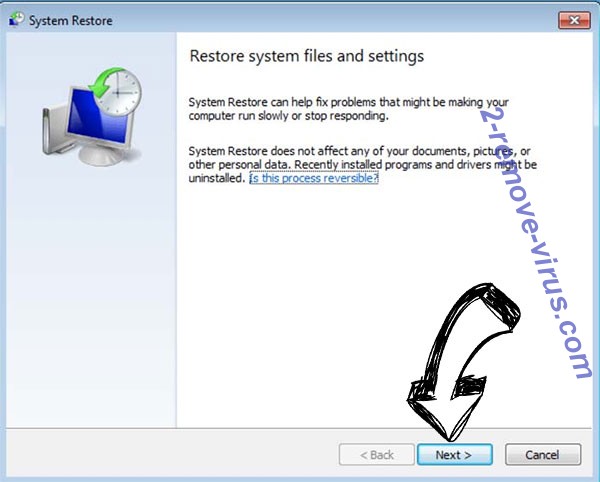

- Κάντε κλικ στο κουμπί Επόμενο στο νέο παράθυρο και επιλέξτε το σημείο επαναφοράς πριν από τη μόλυνση.

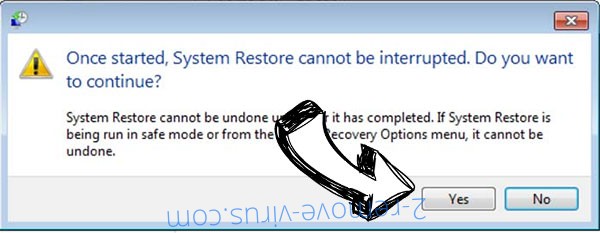

- Κάντε κλικΕπόμενοκαι πάλι, και κάντε κλικ στο κουμπί Ναι για να ξεκινήσετε τη διαδικασία επαναφοράς συστήματος.

Διαγραφή Dkey ransomware από τα Windows 8/Windows 10

- Πατήστε το κουμπί τροφοδοσίας στην οθόνη σύνδεσης των Windows.

- Πιέστε και κρατήστε πατημένο το Shift και κάντε κλικ στο κουμπί επανεκκίνηση.

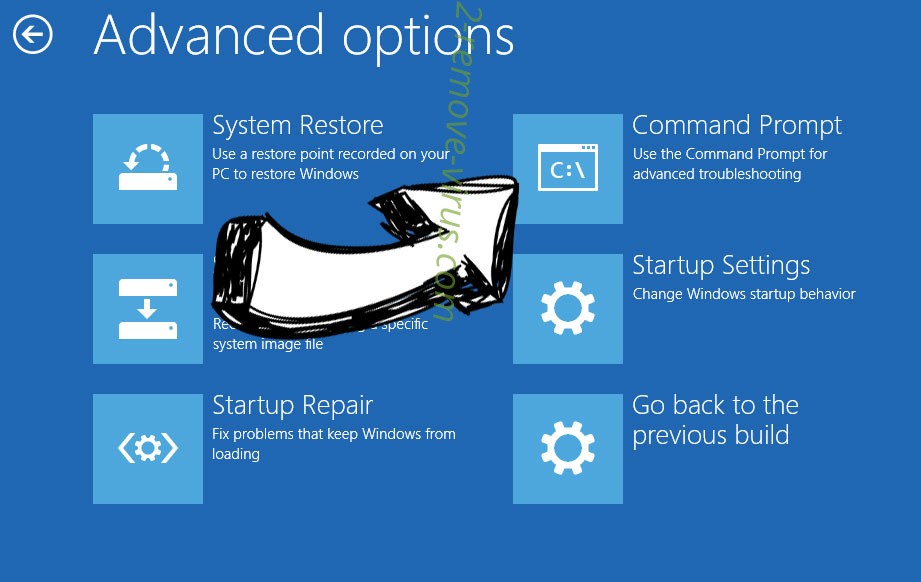

- Επιλέξτε Αντιμετώπιση προβλημάτων και πηγαίνετε στο επιλογές για προχωρημένους.

- Επιλέξτε γραμμή εντολών και κάντε κλικ στο κουμπί επανεκκίνηση.

- Στη γραμμή εντολών, είσοδος cd restore και πατήστε Enter.

- Πληκτρολογήστε rstrui.exe και πατήστε ξανά Enter.

- Κάντε κλικ στο κουμπί επόμενη στο παράθυρο νέο σύστημα επαναφέρω.

- Επιλέξτε το σημείο επαναφοράς πριν από τη μόλυνση.

- Κάντε κλικ στο κουμπίΕπόμενο, και στη συνέχεια κάντε κλικ στο κουμπί Ναι για να επαναφέρετε το σύστημά σας.

Offers

Κατεβάστε εργαλείο αφαίρεσηςto scan for Dkey ransomwareUse our recommended removal tool to scan for Dkey ransomware. Trial version of provides detection of computer threats like Dkey ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft αναθεώρηση λεπτομέρειες WiperSoft είναι ένα εργαλείο ασφάλεια που παρέχει σε πραγματικό χρόνο ασφάλεια απ� ...

Κατεβάσετε|περισσότερα

Είναι MacKeeper ένας ιός;MacKeeper δεν είναι ένας ιός, ούτε είναι μια απάτη. Ενώ υπάρχουν διάφορες απόψεις σχετικά με τ� ...

Κατεβάσετε|περισσότερα

Ενώ οι δημιουργοί του MalwareBytes anti-malware δεν έχουν σε αυτήν την επιχείρηση για μεγάλο χρονικό διάστημα, συνθέτουν ...

Κατεβάσετε|περισσότερα