XXToffeeXx chercheur Malware a trébuché sur un nouveau ransomware qui se propage en piratant les services Bureau à distance. Le ransomware, appelé RSAUtil, est actuellement undecryptable qui signifie il n’y a aucun moyen de décrypter des fichiers gratuitement. Malgré cela, payer la rançon n’est pas recommandé.

Comme il est typique pour ransomware, une fois qu’il crypte vos fichiers, il exigera que vous payez. Piratage des services Bureau à distance n’est pas habituel pour ransomware et méthodes plus basiques, telles que des spams ou des fausses mises à jour, sont habituellement utilisés. Dans le cas de RSAUtil, il placera un paquet de fichiers sur votre ordinateur qui exécutera le ransomware. Il y a une variété de fichiers qui se trouvent dans le package.

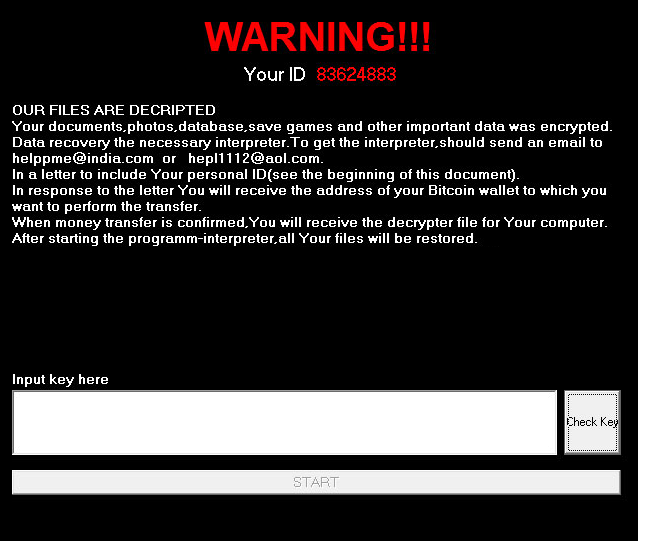

Un fichier CMD fera en sorte d’effacer tous les journaux des événements qui supprime toutes les traces des modèles d’infection. Deux fichiers, DontSleep_x64.exe et DontSleep_x64.ini, empêche votre ordinateur de s’endormir alors le cryptage n’est pas interrompu. La note de la rançon est dans le fichier How_return_files.txt et il sera placé dans tous les dossiers qui ont des fichiers cryptés. Image.jpg est l’image qui serait définie comme votre bureau. Il contient un message disant que tous vos fichiers sont cryptés et implique que vous devriez envoyer un e-mail au développeur.

config.cfg est le fichier qui est responsable pour le chiffrement. Il vérifie si votre ordinateur a déjà été chiffré, définit l’ID, l’email, la remarque de rançon, les extensions de fichier ajoutées aux fichiers chiffrés et la clé publique de chiffrement, qui sert à crypter les fichiers. Le fichier SPAT.bat NE configurera les nombreuses options de service bureau à distance. Ce fichier sera essentiellement veiller à ce que la connexion au bureau à distance n’est pas perdue. Pour lancer le ransomware, le hacker doit exécuter le fichier svchosts.exe. Il va rechercher des fichiers et chiffrez-les. Malware chercheurs notent que le RSAUtil finit par cryptage des fichiers exécutables car il n’a aucune liste de types de fichiers.

Lorsque tout le processus de lancement et de cryptage est terminé, écran de la victime sera verrouillé et un message s’affiche. Il affichera l’ID de la victime et expliquer que les fichiers ont été chiffrés. Deux adresses de courriel, helppme@india.com et hepl1112@aol.com, recevra et victimes sont priés de les utiliser pour communiquer avec les pirates. Le montant que la victime aurait besoin de payer n’est pas indiqué dans le message et il est supposé qu’elle soit donnée par e-mail.

Il n’est jamais recommandé de respecter les demandes de rançon et payer la somme demandée, car vous êtes encore traitant des cyber-criminels. Il y a bien des cas lorsque les utilisateurs payés et encore n’a pas obtenu une méthode pour déchiffrer leurs fichiers. Il est généralement recommandé que victimes décorera l’argent fait sauvegarde fiable alors que si une telle situation se reproduisait, il n’y aurait aucun besoin de s’inquiéter de cryptage de fichiers. Et chercheurs de malware peuvent être en mesure de développer un déchiffreur dans l’avenir si vos fichiers ne peuvent pas être perdues après tout.