Nouvel an nous apporte un nouveau type de ransomware appelé Ransom32 . Ce ne serait pas si remarquable si ce n’est pour une chose: Ransom32 est le premier de son genre, car il est basé sur Javascript. Le programme malveillant utilise la plate-forme NW.js, ce qui en fait un ransomware cross-OS. Jusqu’à présent, il n’a ciblé que les systèmes d’exploitation Windows, cependant, qui peut facilement changer que le cadre NW.js lui permet d’être écrit pour Mac OS X et Linux. Ce cadre est également responsable de l’octroi du ransomware avec plus de contrôle sur le système affecté et permettant JavaScript de fonctionner à peu près de la même manière que les langages de programmation tels que C ++ et Delphi.

Un autre problème avec l’application malveillante est qu’il est vendu comme un service. Ransom32 peut être téléchargé à partir d’un site Web tor souterrain par toute personne ayant une adresse Bitcoin. Le soi-disant acheteur n’a pas à payer quoi que ce soit pour l’exécutable, mais les développeurs du ransomware prendre une réduction de 25% de tous les paiements de rançon qui sont envoyés à l’adresse Bitcoin de l’acheteur. Une fois qu’un utilisateur s’inscrit pour le malware, il est présenté avec une console d’affiliation, qui montre les statistiques de la campagne de distribution, y compris les installations, lockscreens, paids, et BTC payé. La console contient également une section de configuration des paramètres, où l’affilié peut définir la quantité de Bitcoins à demander aux utilisateurs d’ordinateurs, choisir si oui ou non l’ordinateur infecté doit être verrouillé, et ainsi de suite. Une fois que l’affilié télécharge la version personnalisée du parasite, il peut commencer sa distribution.

Le processus de cryptage commence peu de temps après que la menace s’infiltre dans le système informatique. Le fichier malveillant entre dans le système sous la forme d’un fichier RAR de 22 Mo qui s’auto-extrait et ajoute plusieurs fichiers au dossier C:UserUserAppDataRoamingBrowser. Chrome Il crée également un raccourci dans le dossier de démarrage appelé Chrome Service, qui permet au ransomware de lancer automatiquement chaque fois que l’utilisateur allume le PC. Le raccourci lui-même est lié à un chrome fichier .exe, qui est en fait un package NW.js contenant du code Javascript qui crypte les fichiers stockés sur l’ordinateur. Les types de fichiers qui peuvent être affectés par le chiffrement incluent .jpg, .docx, .pdf, .xls, .pptx, .mp4, .avi, .3gp, .asf, .mpeg, .wma, .dat, et bien d’autres.

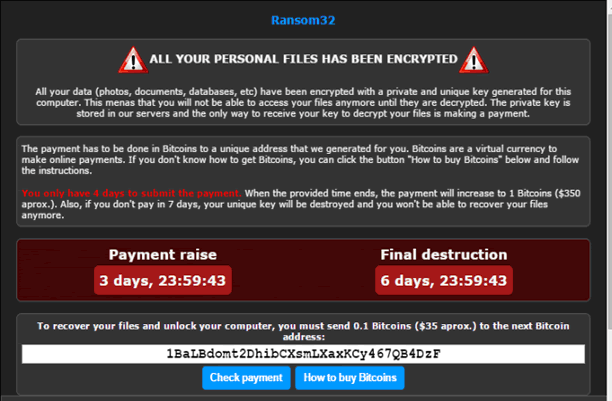

Une fois que le malware est fait avec le chiffrement, il affiche un message sur le bureau. Ce message informe l’utilisateur que ses données ont été cryptées et que pour les récupérer, il doit acheter une clé de décryptage privée. L’utilisateur bénéficie d’un délai de 4 jours avant que le montant du paiement ne soit augmenté et d’un délai de 7 jours avant la destruction de la clé. La langue par défaut du message est l’anglais, cependant, il peut être présenté en espagnol ainsi. L’écran offre également la possibilité de décrypter un fichier gratuitement pour prouver que les fichiers peuvent effectivement être récupérés.

Malheureusement, à l’heure actuelle, il n’y a pas d’options possibles pour déchiffrer les fichiers d’une manière alternative, autre que de les restaurer à partir de sauvegarde. C’est pourquoi il est si important d’avoir des copies de sauvegarde de vos données les plus pertinentes. Nous vous invitons également à être plus prudent en ligne, en particulier lors du téléchargement de fichiers sur votre PC, et d’avoir un puissant outil de prévention et de suppression de logiciels malveillants installé et mis à jour en tout temps.