Chercheur en sécurité, Brad Duncan, a récemment remarqué deux campagnes différentes à l’aide de « polices de HoeflerText est introuvable » pop-ups pour répandre des logiciels malveillants. Lorsqu’un utilisateur entre un site contaminé, il/elle est informée qu’ils ont besoin installer une mise à jour afin de visualiser le site. Cela peut conduire soit à RAT (remote access tool) to be installed ou à Locky ransomware. Curieusement, la première affecte uniquement les Google Chrome, et le deuxième fonctionne sur seulement les Chrome et les Firefox de Mozilla.

mise à jour des polices de HoeflerText Chrome propage RAT malware

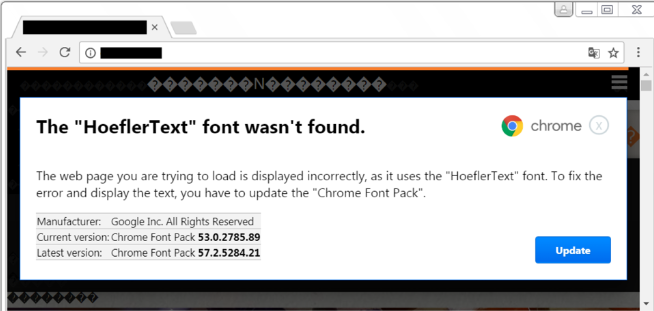

Pour les utilisateurs de Google Chrome, lorsqu’ils entrent dans le compromis du site, une volonté de notification pop-up et empêchent l’utilisateur d’accéder à la page. Il vous expliquera que la police « HoeflerText » est introuvable, et que vous devez mettre à jour votre « Pack de polices Chrome ». Soi-disant, le site Web de que l’utilisateur tente d’accéder utilise cette police particulière, et parce qu’il n’est pas installé sur l’ordinateur de l’utilisateur, le texte ne peut pas s’afficher correctement. Il a le logo Chrome sur elle, affiche de Google Inc. comme le fabricant, mais ne ressemble pas à distance légitime. Malheureusement, beaucoup d’utilisateurs moins expérimentés peut-être tomber pour cela, et les conséquences ne peuvent pas être agréables.

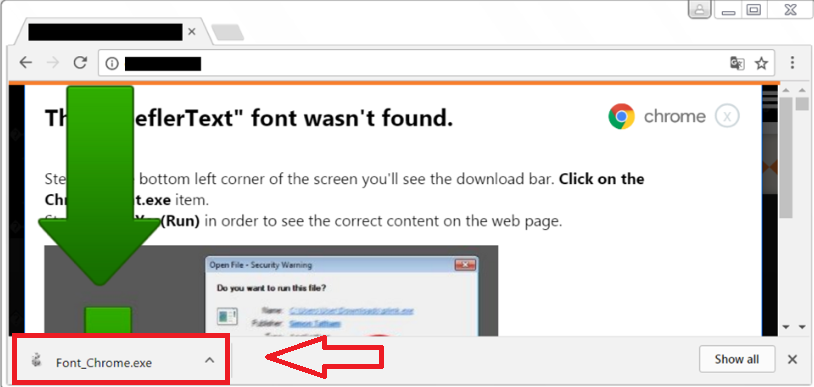

Si l’utilisateur a appuyé sur le bouton mettre à jour, téléchargez un fichier « Chrome_Font.exe » sur l’ordinateur. L’ouverture, il installerait l’outil d’accès à distance de NetSupport Manager. Cet outil est associé à une autre campagne de malware qui a conduit à des comptes Steam hackés.

Si l’utilisateur a appuyé sur le bouton mettre à jour, téléchargez un fichier « Chrome_Font.exe » sur l’ordinateur. L’ouverture, il installerait l’outil d’accès à distance de NetSupport Manager. Cet outil est associé à une autre campagne de malware qui a conduit à des comptes Steam hackés.

La même campagne de type a été utilisée l’an dernier à répandre ransomware diverses, et on ne sait pas pourquoi elle déploie maintenant RAT au lieu de cryptage de fichier malware. L’outil n’a pas vraiment une présence, et les utilisateurs ne pourraient même pas remarqué qu’il soit là. Si vous ne rencontrez pas installé, elle pourrait se rapporter à une sorte d’activité de programmes malveillants. Il convient également de noter que le site qui montre les pop-up malveillant ne fonctionnera que sur Google Chrome. Duncan fait remarquer que, si un utilisateur Internet Explorer devait entrer dans le site, il/elle obtiendrait une arnaque de support technique avec un numéro de téléphone au lieu de la fenêtre contextuelle.

La même campagne de type a été utilisée l’an dernier à répandre ransomware diverses, et on ne sait pas pourquoi elle déploie maintenant RAT au lieu de cryptage de fichier malware. L’outil n’a pas vraiment une présence, et les utilisateurs ne pourraient même pas remarqué qu’il soit là. Si vous ne rencontrez pas installé, elle pourrait se rapporter à une sorte d’activité de programmes malveillants. Il convient également de noter que le site qui montre les pop-up malveillant ne fonctionnera que sur Google Chrome. Duncan fait remarquer que, si un utilisateur Internet Explorer devait entrer dans le site, il/elle obtiendrait une arnaque de support technique avec un numéro de téléphone au lieu de la fenêtre contextuelle.

Même type de pop-up entraîne des utilisateurs Firefox et Chrome Lukitus ransomware

Duncan a aussi remarqué le même type de fenêtre pop-up dans une autre campagne. Et celui-ci conduit à Lukitus ransomware. Si vous n’êtes pas familier avec ce nom, vous pourriez reconnaître Nicolas ransomware. C’est une des pièces plus infâmes-cryptage de fichiers de logiciels malveillants, et après un certain temps d’être dans l’ombre, il a réapparu sous un nouveau nom, Lukitus.

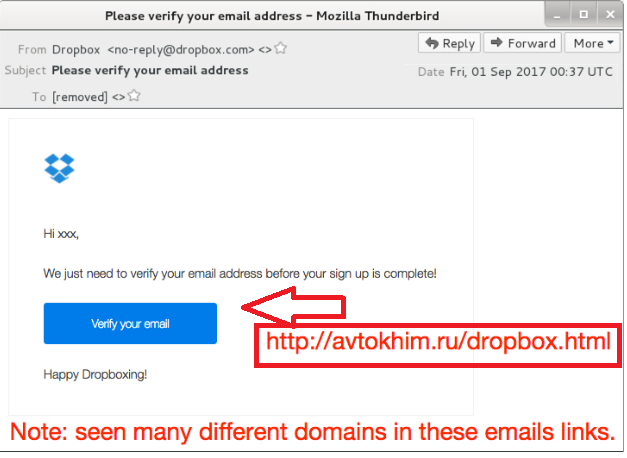

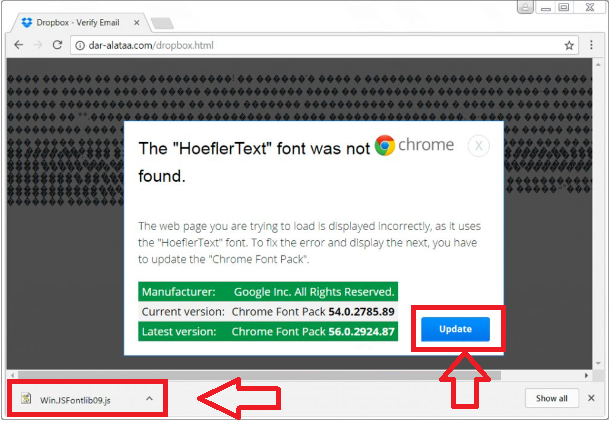

Cette campagne de malware utilise faux emails Dropbox pour orienter les utilisateurs vers le ransomware. Victimes reçoivent un e-mail, de soi-disant Dropbox, affirmant qu’ils ont besoin afin de vérifier leur e-mail avant inscription est finie. Si vous deviez appuyer sur le bouton « Vérifier votre email », ils seraient pris sur un site qui affiche le mentionné précédemment « HoeflerText » pop-up. Notez que selon votre navigateur, vous risquez d’obtenir un site différent. Si les utilisateurs utilisaient Internet Explorer ou Edge Microsoft pour accéder au site lié, ils seraient pris vers un faux site de Dropbox, et rien ne se passerait. Toutefois, les utilisateurs Firefox et Chrome pourrez voir la notification.

Si l’utilisateur appuie sur le bouton mettre à jour, télécharge un fichier nommé Win.JSFontlib09.js sur l’ordinateur. Selon Duncan, le fichier téléchargera et installera Locky. Une fois Locky s à l’intérieur de l’ordinateur de la victime, fichiers seront cryptées, et une note de rançon sera abandonnée.

Si l’utilisateur appuie sur le bouton mettre à jour, télécharge un fichier nommé Win.JSFontlib09.js sur l’ordinateur. Selon Duncan, le fichier téléchargera et installera Locky. Une fois Locky s à l’intérieur de l’ordinateur de la victime, fichiers seront cryptées, et une note de rançon sera abandonnée.

En ce qui concerne la propagation des méthodes aller, c’est peut-être pas très efficace. Et il n’est pas nouveau non plus. Fausses mises à jour de pop-up ont été utilisés pour propager des logiciels malveillants avant. Cette infection particulière est également très facile à éviter. Ne s’abstenir d’ouvrir email liens et pièces jointes provenant d’expéditeurs vous ne reconnaissez pas et ne pas installez les extensions sans s’assurer qu’ils sont sécuritaires. Une simple recherche Google vous aurais dit que l’installation de la mise à jour HoeflerText conduirait à malware. Et dans tous les cas, aucun navigateur jamais vous ne demandera d’installer une mise à jour de la police.

En ce qui concerne la propagation des méthodes aller, c’est peut-être pas très efficace. Et il n’est pas nouveau non plus. Fausses mises à jour de pop-up ont été utilisés pour propager des logiciels malveillants avant. Cette infection particulière est également très facile à éviter. Ne s’abstenir d’ouvrir email liens et pièces jointes provenant d’expéditeurs vous ne reconnaissez pas et ne pas installez les extensions sans s’assurer qu’ils sont sécuritaires. Une simple recherche Google vous aurais dit que l’installation de la mise à jour HoeflerText conduirait à malware. Et dans tous les cas, aucun navigateur jamais vous ne demandera d’installer une mise à jour de la police.