LockBit 3.0 ransomware est une nouvelle variante du ransomware LockBit. Il cible les fichiers personnels, les crypte, puis extorque essentiellement de l’argent aux victimes. Le ransomware renomme tous les fichiers cryptés en chaînes aléatoires de caractères, ainsi que des ajouts . HLJkNskOq. Si vous voyez cette extension, vos fichiers ont, malheureusement, été cryptés par LockBit 3.0 ransomware . Il n’existe actuellement aucun moyen gratuit de récupérer des fichiers.

LockBit 3.0 ransomware cible les entreprises et les entreprises. Dès que le ransomware est lancé sur un ordinateur, il commencera à crypter tous les fichiers. Il cible tous les fichiers importants, y compris les photos, images, vidéos, documents, etc. Tous les fichiers cryptés seront renommés. Par exemple, texte.txt deviendrait [caractères aléatoires]. HLJkNskOq lorsqu’il est chiffré. Comme vous l’avez probablement déjà remarqué, vous ne pourrez ouvrir aucun des fichiers cryptés. Pour les récupérer, vous avez besoin d’un décrypteur spécial. Cependant, l’obtenir ne sera pas facile car les seules personnes qui l’ont sont les cybercriminels qui exploitent ce ransomware.

Le ransomware déposera également une note de rançon textuelle se terminant par . README .txt. La note est assez longue. Il explique que les fichiers ont été cryptés et comment vous pouvez les récupérer. Les acteurs malveillants qui exploitent ce ransomware poussent essentiellement les victimes à acheter le décrypteur avec la note. La note contient également beaucoup d’informations inutiles et de vantardises, mais l’essentiel est que les victimes doivent payer 1 million de dollars en rançon pour obtenir un décrypteur. La somme demandée est à l’extrémité supérieure quand il s’agit de ransomware ciblant les entreprises.

Généralement, le paiement de la rançon n’est jamais recommandé. Principalement parce qu’il ne garantit pas un décrypteur fonctionnel. Il y a eu des cas dans le passé où les entreprises ont payé la rançon uniquement pour recevoir des décrypteurs qui ne fonctionnent pas réellement. Même chose avec les utilisateurs réguliers, d’innombrables victimes n’ont pas reçu leurs décrypteurs. Il est important de garder à l’esprit que les opérateurs de ransomware placent l’argent au-dessus de tout le reste. Rien ne les empêche de simplement prendre l’argent et de ne pas envoyer de décrypteur.

~~~ LockBit 3.0 the world’s fastest and most stable ransomware from 2019~~~

>>>>> Your data is stolen and encrypted.

If you don’t pay the ransom, the data will be published on our TOR darknet sites. Keep in mind that once your data appears on our leak site, it could be bought by your competitors at any second, so don’t hesitate for a long time. The sooner you pay the ransom, the sooner your company will be safe.Tor Browser Links:

–Links for normal browser:

–>>>>> What guarantee is there that we won’t cheat you?

We are the oldest ransomware affiliate program on the planet, nothing is more important than our reputation. We are not a politically motivated group and we want nothing more than money. If you pay, we will provide you with decryption software and destroy the stolen data. After you pay the ransom, you will quickly make even more money. Treat this situation simply as a paid training for your system administrators, because it is due to your corporate network not being properly configured that we were able to attack you. Our pentest services should be paid just like you pay the salaries of your system administrators. Get over it and pay for it. If we don’t give you a decryptor or delete your data after you pay, no one will pay us in the future. You can get more information about us on Ilon Musk’s Twitter hxxps://twitter.com/hashtag/lockbit?f=live>>>>> You need to contact us and decrypt one file for free on TOR darknet sites with your personal ID

Download and install Tor Browser hxxps://www.torproject.org/

Write to the chat room and wait for an answer, we’ll guarantee a response from you. If you need a unique ID for correspondence with us that no one will know about, tell it in the chat, we will generate a secret chat for you and give you his ID via private one-time memos service, no one can find out this ID but you. Sometimes you will have to wait some time for our reply, this is because we have a lot of work and we attack hundreds of companies around the world.

La meilleure façon de lutter contre les ransomwares est d’avoir des sauvegardes de fichiers et un bon plan de récupération de fichiers. Lorsque les fichiers sont enregistrés dans un endroit sûr, le ransomware devient un problème beaucoup moins grave. Les utilisateurs réguliers et les entreprises devraient effectuer des sauvegardes sur une base régulière.

Comment a-t-il LockBit 3.0 ransomware infecté votre ordinateur?

Les utilisateurs exposent fréquemment leurs ordinateurs à des logiciels malveillants en ouvrant des pièces jointes non sollicitées. Les utilisateurs dont les adresses e-mail ont été divulguées sont généralement la cible d’e-mails malveillants. Heureusement, les e-mails contenant des logiciels malveillants sont très évidents. Les e-mails malveillants, pour commencer, contiennent souvent des fautes d’orthographe et de grammaire. Les erreurs sont extrêmement évidentes, même pour les anglophones non natifs, car les expéditeurs prétendent souvent provenir d’entreprises fiables. Les e-mails malveillants peuvent également faire référence à des utilisateurs utilisant des termes génériques tels que « Utilisateur », « Client », « Membre », etc. Vous avez probablement remarqué que lorsque les entreprises envoient des e-mails à leurs clients, elles les désignent par leur nom. L’utilisation de mots génériques semblerait non professionnelle dans un e-mail légitime.

Lorsque vous êtes une cible spécifique, cependant, les e-mails ne seront pas aussi évidents. Les tentatives des pirates d’infecter votre ordinateur avec des logiciels malveillants seraient beaucoup plus sophistiquées s’ils avaient certaines de vos informations personnelles. Par exemple, votre nom serait utilisé pour vous adresser, l’e-mail serait exempt d’erreurs et il pourrait contenir des informations qui rendraient l’e-mail crédible. C’est pourquoi il est recommandé de toujours analyser les pièces jointes aux e-mails (en particulier celles non sollicitées) avec un logiciel anti-malware ou VirusTotal avant de les ouvrir.

Si vous recevez un e-mail non sollicité, vous devez également vérifier l’adresse e-mail de l’expéditeur. Il est très important que l’e-mail que vous recevez soit malveillant ou spam si l’expéditeur prétend provenir d’une entreprise connue / légitime, mais que l’adresse e-mail semble être absolument aléatoire. Mais même si une adresse e-mail semble légitime, vous devez toujours rechercher l’expéditeur pour confirmer qu’il est bien celui qu’il prétend être.

Les torrents sont également souvent utilisés pour propager des logiciels malveillants. Parce que beaucoup de sites Web torrent sont souvent mal réglementés, il n’est pas difficile pour les acteurs malveillants de télécharger des torrents contenant des logiciels malveillants. En particulier, vous trouverez souvent des logiciels malveillants dans les torrents pour le contenu protégé par le droit d’auteur, plus précisément, les films, les émissions de télévision et les jeux vidéo. Si vous piratez régulièrement en utilisant des torrents, cela pourrait être la façon dont vous avez infecté votre ordinateur avec ce ransomware. D’une manière générale, il n’est pas recommandé de télécharger gratuitement du contenu protégé par le droit d’auteur à l’aide de torrents, car cela met non seulement votre ordinateur en danger, mais équivaut également essentiellement à un vol de contenu.

Lorsque les entreprises sont ciblées, l’infection se produit généralement lorsque les employés ouvrent des pièces jointes malveillantes. Les ransomwares peuvent également utiliser des vulnérabilités pour entrer, c’est pourquoi il est si important de toujours installer les mises à jour nécessaires.

LockBit 3.0 ransomware enlèvement

Parce que ransomware est une infection très complexe, vous devez donc utiliser un logiciel anti-malware pour supprimer LockBit 3.0 ransomware de votre ordinateur. Si vous essayez de supprimer LockBit 3.0 ransomware manuellement et de le faire de manière incorrecte, vous pourriez finir par causer plus de dommages à votre ordinateur. Manuel LockBit 3.0 ransomware serait un processus fastidieux et long, il est donc non seulement plus sûr d’utiliser un anti-malware, mais aussi plus facile.

Une fois le ransomware complètement supprimé, vous pouvez vous connecter à votre sauvegarde pour commencer à récupérer vos fichiers. La récupération de fichiers sera beaucoup plus difficile, voire impossible si vous n’avez pas de sauvegarde. Si vous n’avez pas l’intention de payer la rançon, votre seule option est d’attendre qu’un décrypteur gratuit soit libéré. Comme nous en avons déjà discuté, il n’est pas certain qu’il soit publié, mais vous devez toujours sauvegarder vos fichiers cryptés et vérifier NoMoreRansom occasionnellement .

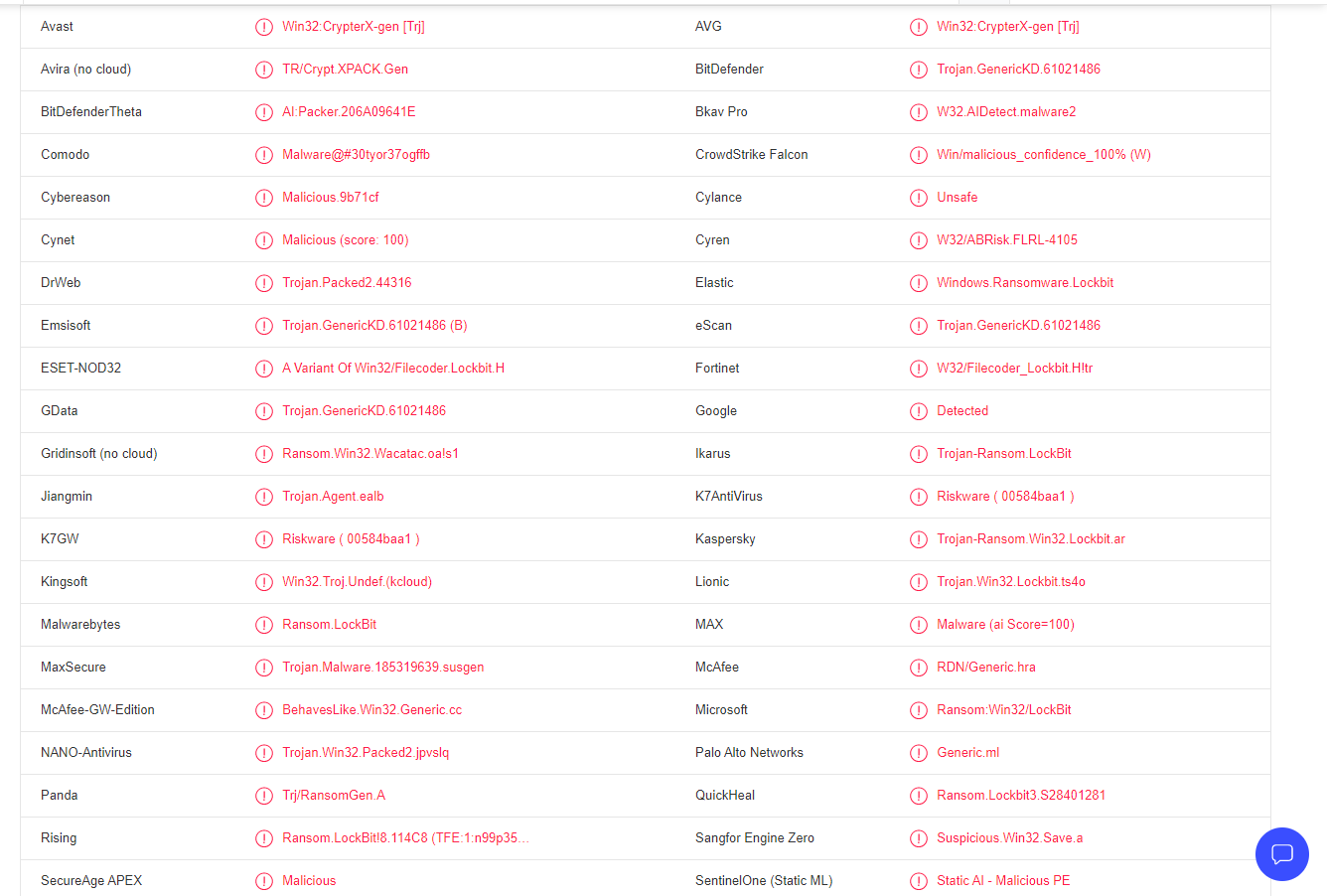

LockBit 3.0 ransomware est détecté comme suit :

- Win32:CrypterX-gen [Trj] par Avast/AVG

- Trojan.GenericKD.61021486 (B) par Emsisoft

- Une variante de Win32/Filecoder.Lockbit.H par ESET

- Ransom.LockBit par Malwarebytes

- Ransom.Win32.LOCKBIT.YXCGD par TrendMicro

- Trojan.GenericKD.61021486 par BitDefender

- Trojan-Ransom.Win32.Lockbit.ar par Kaspersky

- RDN/Generic.hra par McAfee

- Rançon: Win32 / LockBit par Microsoft

- Trojan.Gen.MBT par Symantec