” I am a professional hacker and have successfully managed to hack your operating system ” es una estafa genérica de sextorsión. Amenaza con publicar un video privado inexistente de usted viendo pornografía a menos que acepte pagar la suma de dinero solicitada. Si recibe este correo electrónico de sextorsión, puede eliminarlo de su bandeja de entrada. No hay malware en su computadora, ni hay un video privado de usted.

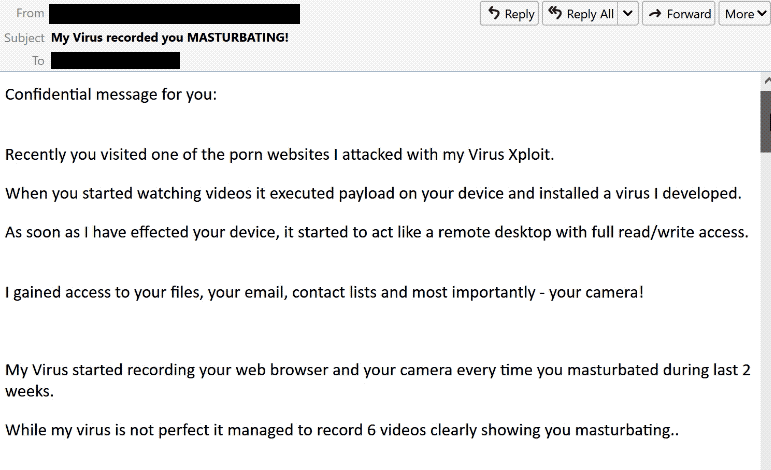

“Sus datos personales se han filtrado debido a sospechas de actividades dañinas” es el asunto de esta estafa de sextorsión en particular. El correo electrónico en sí es bastante genérico y la forma en que funciona es la misma que cualquier otra estafa de sextorsión que hayamos visto antes. Para captar la atención de los usuarios, los correos electrónicos de sextorsión utilizan líneas de asunto llamativas, como la mencionada anteriormente. El remitente, que en realidad es un estafador, intenta alarmar aún más a los usuarios diciendo que han infectado las computadoras de los usuarios con malware y básicamente se han apoderado de él después de piratearlo.

Luego afirman que pudieron encender la cámara y el micrófono de la computadora infectada para hacer un video de los usuarios viendo pornografía. Mediante el uso continuo de palabras despectivas, el estafador busca humillar a la víctima y afectarla psicológicamente. Independientemente de si los usuarios realmente han visto contenido pornográfico o no, este tipo de estrategia podría tener un impacto en ellos.

El estafador amenaza con publicar el video inexistente en línea y distribuirlo a todos los contactos si la víctima se niega a pagar $ 850 en Bitcoin.

Puede eliminar este tipo de correo electrónico de su bandeja de entrada si lo recibe. Puede estar seguro de que no hay malware en su computadora operado por este estafador, ni hay un video suyo. Ciertamente no necesita pagar la suma de dinero solicitada.

Subject: Your personal data has leaked due to suspected harmful activities.

Hi there!

I am a professional hacker and have successfully managed to hack your operating system.

Currently I have gained full access to your account.In addition, I was secretly monitoring all your activities and watching you for several months.

The thing is your computer was infected with harmful spyware due to the fact that you had visited a website with porn content previously. ╭ ᑎ ╮Let me explain to you what that entails. Thanks to Trojan viruses, I can gain complete access to your computer or any other device that you own.

It means that I can see absolutely everything in your screen and switch on the camera as well as microphone at any point of time without your permission.

In addition, I can also access and see your confidential information as well as your emails and chat messages.You may be wondering why your antivirus cannot detect my malicious software.

Let me break it down for you: I am using harmful software that is driver-based,

which refreshes its signatures on 4-hourly basis, hence your antivirus is unable to detect it presence.I have made a video compilation, which shows on the left side the scenes of you happily masturbating,

while on the right side it demonstrates the video you were watching at that moment..ᵔ.ᵔAll I need is just to share this video to all email addresses and messenger contacts of people you are in communication with on your device or PC.

Furthermore, I can also make public all your emails and chat history.I believe you would definitely want to avoid this from happening.

Here is what you need to do – transfer the Bitcoin equivalent of 850 USD to my Bitcoin account

(that is rather a simple process, which you can check out online in case if you don’t know how to do that).Below is my bitcoin account information (Bitcoin wallet):

Once the required amount is transferred to my account, I will proceed with deleting all those videos and disappear from your life once and for all.

Kindly ensure you complete the abovementioned transfer within 50 hours (2 days +).

I will receive a notification right after you open this email, hence the countdown will start.Trust me, I am very careful, calculative and never make mistakes.

If I discover that you shared this message with others, I will straight away proceed with making your private videos public.Good luck!

¿Cómo obtuvieron los estafadores su dirección de correo electrónico?

Diferentes estafadores pueden operar estas campañas de estafa de sextorsión, pero siempre funcionan y se ven iguales. Si ya ha recibido un correo electrónico de estafa de sextorsión, probablemente continuará recibiéndolas en el futuro porque los estafadores probablemente compraron su dirección de correo electrónico en un foro de piratas informáticos. Las direcciones de correo electrónico se filtran con frecuencia por servicios con poca seguridad. Por esta razón, no se recomienda registrarse en servicios como aplicaciones móviles y sitios web aleatorios utilizando su cuenta de correo electrónico principal. Cuando se filtra una dirección de correo electrónico, comenzará a aparecer en varios volcados de datos que se pueden encontrar en los foros de hackers. Puede comprobar si su dirección de correo electrónico se ha filtrado en haveibeenpwned .

Es importante tener en cuenta que algunos correos electrónicos de sextorsión también revelan las contraseñas reales de los usuarios. Es una táctica efectiva porque convence a las personas de que un virus está presente en su computadora. Los usuarios pueden creer que no hay otra manera de que el remitente pueda conocer su contraseña. Pero la realidad es que los mismos foros de hackers que venden direcciones de correo electrónico también venden contraseñas filtradas. Algunos servicios tienen poca seguridad y no protegen adecuadamente las contraseñas. Si dicho servicio se convierte en el objetivo de un ataque cibernético, los actores maliciosos podrían robar contraseñas. La información robada se vende posteriormente a otros actores maliciosos en foros de hackers.

Si recibe un correo electrónico de sextorsión que contiene su contraseña, debe cambiarla de inmediato. Debe tener en cuenta que las contraseñas deben ser difíciles de adivinar y complejas. Idealmente, estarían formados por combinaciones aleatorias de letras mayúsculas y minúsculas, números y símbolos. La contraseña de cada cuenta debe ser única. Si tiene problemas para recordar sus contraseñas, debe usar un administrador de contraseñas.