¿Qué es Ransomware ?

Si usted tiene la suerte de no haber encontrado Ransomware , saber que es un tipo de malware que encripta los archivos y esencialmente los toma como rehenes exigiendo un pago por su descifrado. Encripta todos los archivos personales, que luego se vuelven inabribles a menos que se ejecuten a través de un programa descifrador especial. Sin embargo, las únicas personas con un descifrador son a menudo los delincuentes cibernéticos que operan el Ransomware . Si los usuarios se niegan a pagar el rescate, no es raro que los archivos permanezcan perdidos para siempre. A menos, por supuesto, que las víctimas tengan respaldo.

En los últimos cinco años, Ransomware se ha convertido en una de las mayores amenazas a la seguridad cibernética no solo para los usuarios individuales, sino también para las empresas y organizaciones. Cada año, Ransomware causa miles de millones de dólares en daños, y la suma está aumentando significativamente. Solo en 2020, Ransomware causó daños por valor de 20 mil millones de dólares. En solo dos años, los daños causados por Ransomware se duplicaron.

A lo largo de los años, los objetivos se han desplazado de los usuarios individuales a las pequeñas empresas y empresas, así como a las instalaciones gubernamentales. Incluso el sector de la salud está siendo atacado. A diferencia de los usuarios individuales, los objetivos más grandes pueden pagar cientos de miles de dólares en rescate, por lo que son un objetivo tan favorecido para los ciberdelincuentes, Ransomware las pandillas en particular.

Si quieres familiarizarte con Ransomware , cómo se propaga, la forma en que funciona y cómo protegerte, sigue leyendo como te explicaremos con más detalle.

¿Cómo Ransomware funciona?

- Infección

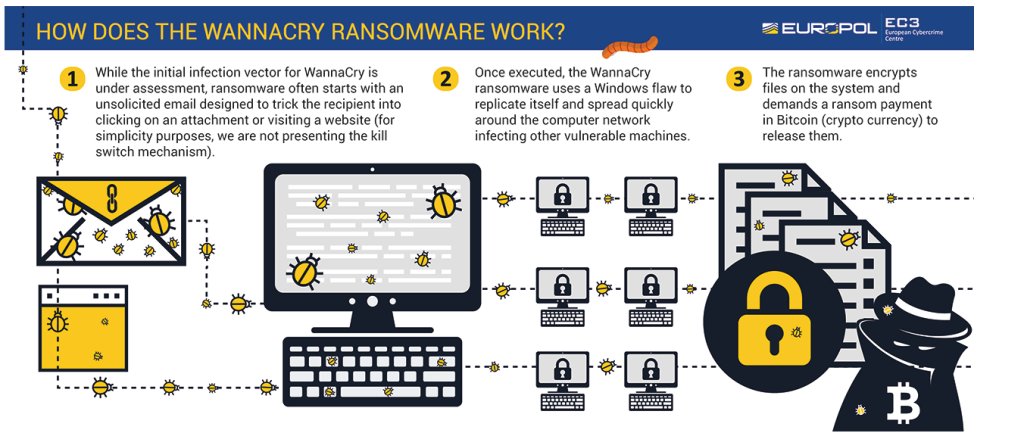

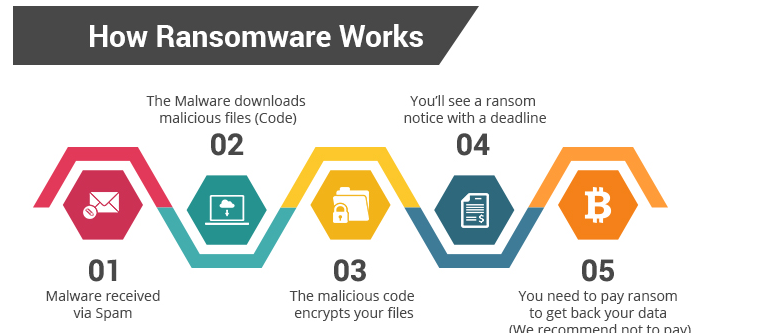

El primer paso de un Ransomware ataque es entrar en el sistema de destino. En el caso de los usuarios individuales, el Ransomware por lo general se mete cuando los usuarios abren archivos maliciosos, que obtienen de los correos electrónicos malspam, sitios de torrent, etc. Una vez que se abre el archivo malicioso, el Ransomware comenzar su proceso de cifrado.

Para infectar objetivos más grandes, tales como empresas y agencias gubernamentales, los ciberdelincuentes utilizan diferentes tácticas, tales como el mal uso del protocolo de escritorio remoto, que esencialmente les permite entrar en el sistema de destino e iniciar el Ransomware en él ellos mismos.

- Cifrado de archivos

Cuando los usuarios inician el Ransomware , se iniciará el cifrado de archivos. Todos Ransomware se dirigen principalmente a archivos personales, incluyendo fotos, documentos y videos. La lista de tipos de archivos de destino suele ser muy extensa, pero depende de los Ransomware archivos a los que se dirige exactamente. Pero en general, la mayoría de los archivos personales se cifran.

Los archivos se convertirán en unopenable tan pronto como se cifran. Las víctimas pueden determinar qué archivos han sido cifrados por la extensión añadida a los archivos cifrados. Diferentes Ransomware añadir diferentes extensiones, que es por lo general cómo las víctimas pueden determinar cuál están tratando con si el nombre no se menciona en la nota de rescate.

- El rescate

Una vez que los archivos se han hecho de ser cifrado, el Ransomware caerá una nota de rescate. Por lo general, Ransomware las familias usan las mismas notas una y otra vez, exigiendo la misma suma. Por ejemplo, la notoria familia Djvu Ransomware siempre utiliza la misma nota de rescate idéntica cada vez. Las notas suelen explicar que los archivos han sido cifrados y ofrecen un descifrador por un precio. La suma del rescate es diferente, dependiendo de cuál Ransomware es responsable.

Para los usuarios individuales, la suma del rescate por lo general oscila entre $100 a $2000. Sin embargo, para las empresas y organizaciones, la suma demandada puede estar en el rango de cientos de miles, o incluso millones de dólares.

Lo que pasa con el pago del rescate es que no siempre garantiza el descifrado de archivos. Mientras que los delincuentes cibernéticos prometen proporcionar un descifrador de trabajo, no siempre hacen el bien de esas promesas, eligiendo en su lugar sólo tomar el dinero y no enviar nada a cambio. Incluso las fuerzas del orden alientan a las víctimas a no pagar el rescate. Sin embargo, al final, si los usuarios pagan el rescate es la decisión de todas las víctimas.

- chantaje

Esta es una práctica relativamente nueva y por lo general se emplea contra objetivos más grandes, como empresas u organizaciones. Muchas empresas que se convierten en víctimas de ataques tienen copias de Ransomware seguridad y serían capaces de restaurar los datos y las operaciones regulares con bastante rapidez, lo que significa que no habría necesidad de pagar el rescate. Sin embargo, para tratar de obligar a los objetivos a pagar el rescate, los ciberdelincuentes han comenzado esencialmente a chantajearlos amenazando con divulgar públicamente los datos que han robado. Qué tan efectiva puede ser esta nueva táctica es difícil de decir porque no todas las víctimas reportan los ataques. Y la mayoría de los que lo hacen, no pagan el rescate.

Ransomware sin embargo, las pandillas cumplen su promesa de divulgar los datos. Un ejemplo es el Ransomware ataque contra CD Projekt, desarrollador de los populares videojuegos Witcher 3 y Cyberpunk 2077. La compañía fue atacada por una Ransomware banda que robó los códigos fuente de dichos juegos. La suma del rescate solicitado no ha sido revelado, pero CD Projekt se negó a pagarlo. Varios analistas de seguridad informaron más tarde que el código fuente estaba siendo subastado en la web oscura por un precio que comenzaba con $ 1 millón. El código fue compartido más tarde en las redes sociales, y CD Projekt comenzó a usar avisos de eliminación de DMCA para eliminarlo.

Métodos de distribución más comunes Ransomware

- Datos adjuntos de correo electrónico

Las campañas de Malspam son muy efectivas cuando se trata de infectar a los usuarios, especialmente a los individuales. Actores maliciosos comprar miles de direcciones de correos electrónicos de foros de hackers y lanzar campañas de spam maliciosos utilizando ellos. No es raro que los correos electrónicos maliciosos parezcan correspondencia oficial de alguna compañía o agencia gubernamental. Los correos electrónicos generalmente tienen una pequeña cantidad de texto que dice que abrir el archivo adjunto es muy importante. Si los usuarios abren los archivos adjuntos, esencialmente permiten que se Ransomware inicie.

- Torrents y otras plataformas de piratería

Los foros y los sitios web de torrent a menudo están mal regulados, lo que permite a los actores maliciosos cargar contenido malicioso sin mucha dificultad. Esto es especialmente común en sitios de torrents y foros que tienen grietas de software. Los usuarios descargarían accidentalmente Ransomware y otro malware, pensando que el torrent contendría una película, un programa de televisión, un videojuego o un software.

- Exploit kits

Es bastante común que Ransomware las pandillas usen kits de exploits para entrar en los sistemas de los usuarios. Los kits de exploits son herramientas que esencialmente buscan vulnerabilidades en un sistema que podrían usar para entregar un exploit y descarga Ransomware y otro malware. Exploit kits se pueden encontrar en la publicidad maliciosa (publicidad maliciosa) y sitios web comprometidos / maliciosos. La forma en que esto funciona es que los usuarios son engañados para que visiten un sitio web malicioso o comprometido que tiene un kit de exploits, que luego comprueba si hay vulnerabilidades en el software instalado en el dispositivo. A continuación, se aprovecha de esa vulnerabilidad para dejar caer una carga maliciosa, también conocido como malware.

- Protocolo de escritorio remoto (RDP)

RDP (Protocolo de Escritorio Remoto) es una herramienta que permite a los usuarios conectarse a otro equipo o servidor mediante una conexión de red. Debido a la forma en que funciona, creó una oportunidad para que los ciberdelincuentes lo utilicen para distribuir su Ransomware . Se ha convertido en uno de los métodos de infiltración de malware más utilizados, en particular cuando se dirige a grandes empresas y organizaciones. Familia Ransomware Dharma es un ejemplo de una familia de malware que utiliza este método.

Cuando un puerto RDP está abierto a Internet, cualquiera puede intentar conectarse a él. Y los ciberdelincuentes tienen herramientas que buscan estos puertos abiertos. Si encuentran uno, intentan conectarse a él utilizando credenciales de inicio de sesión robadas o adivinándolas. Si la contraseña es débil, puede ser increíblemente fácil de adivinar. Una vez que un atacante inicia sesión con éxito, puede acceder al servidor /equipo y hacer cualquier cosa en él, incluido el inicio Ransomware de .

Formas de protegerse de la pérdida de Ransomware datos

Realice copias de seguridad periódicas de los archivos importantes

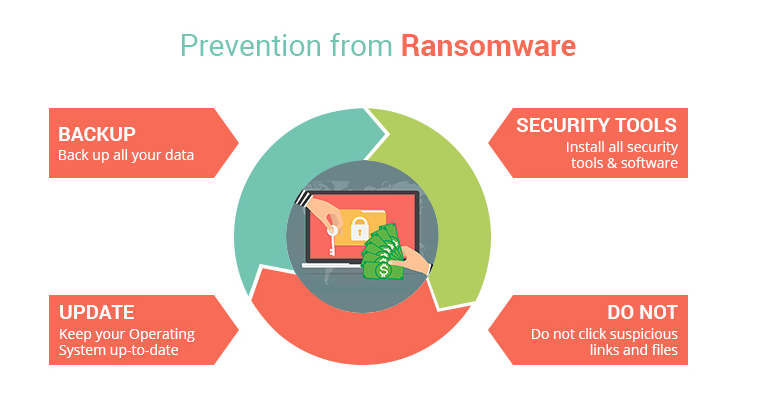

La mejor manera de prevenir las consecuencias graves de una Ransomware infección es hacer copias de seguridad de los archivos regularmente, al menos los que no desea perder. Hay varias maneras de hacer una copia de seguridad de los archivos, y todos los usuarios podrán encontrar el método más conveniente para ellos.

Tener instalado el software antivirus

No será ninguna sorpresa que el software antivirus confiable con Ransomware protección es la primera línea de defensa cuando se trata de malware. Para adaptarse a la creciente amenaza de Ransomware , muchos programas antivirus ahora ofrecen algún tipo de protección contra Ransomware . Si tiene instalado un software antivirus, compruebe si tiene una función de este tipo. Si usted no tiene un programa de seguridad, pero está planeando en conseguir uno, investigar los que ofrecen la mejor protección contra Ransomware .

Instalar actualizaciones regularmente

Ya mencionamos que el malware puede usar vulnerabilidades en su dispositivo para entrar. Siempre que se identifiquen vulnerabilidades, especialmente si son graves, se lanzará una actualización para parchearlo. La no instalación de estas actualizaciones deja el sistema vulnerable. Se recomienda habilitar las actualizaciones automáticas.

El WannaCry Ransomware es un gran ejemplo que muestra la importancia de instalar actualizaciones regularmente. El Ransomware exploitó una vulnerabilidad EternalBlue conocida, que fue parcheado por Microsoft 2 meses antes del ataque en una serie de actualizaciones para todas las versiones de Windows que eran compatibles en el momento, a partir de Windows Vista. Más de 300.000 equipos que no tenían instalado el parche o que ejecutaban versiones no compatibles de Windows (por ejemplo, Windows XP) estaban infectados en todo el mundo. El WannaCry Ransomware exigió un rescate de $300-$600 a pagar en Bitcoin. La mayoría de las víctimas eran empresas y organizaciones que no tenían prácticas de seguridad adecuadas.

Desarrollar buenos hábitos de navegación

Para los usuarios habituales, evitar Ransomware a menudo significa desarrollar mejores hábitos de navegación. Eso significa principalmente no abrir archivos adjuntos de correo electrónico no solicitados, no hacer clic en los anuncios cuando se navega por sitios web de alto riesgo y evitar la piratería (especialmente a través de torrents).

- Datos adjuntos de correo electrónico

Todos los archivos adjuntos de correo electrónico deben analizarse con software antivirus o VirusTotal antes de que se abran. Análisis con VirusTotal puede incluso ser mejor, ya que mostraría si alguno de los programas antivirus que están asociados con él detectar el archivo como potencialmente malicioso. En general, debe evitar abrir archivos adjuntos de correo electrónico que provienen de remitentes desconocidos.

Los correos electrónicos maliciosos que transportan malware suelen ser bastante genéricos, lo que significa que debería poder identificarlos siempre y cuando sepa qué buscar. La dirección de correo electrónico del remitente es a menudo un gran regalo, por ejemplo. Si el remitente tiene una dirección de correo electrónico aleatoria que se compone de letras y números aleatorios, o simplemente generalmente no se ve profesional, debe tener mucho cuidado al abrir el archivo adjunto de correo electrónico.

Otro signo fácil de notar de un correo electrónico potencialmente malicioso es la forma en que se le dirige en el correo electrónico. Por ejemplo, si una empresa cuyos servicios utilizas te envía un correo electrónico (especialmente si es genérico), se te dirigirá por tu nombre. Por ejemplo, si su banco le enviara correspondencia oficial, siempre se dirigirán a usted por alguna forma de su nombre, generalmente su apellido. La inserción del nombre se realiza automáticamente, por lo que no hay posibilidad de que se dirija a usted por algo tan genérico como “Cliente”, “Miembro”, “Usuario”, etc. Por lo tanto, si alguna vez recibe un correo electrónico que afirma que necesita abrir urgentemente el archivo adjunto, pero se le dirige con términos genéricos, tome precauciones adicionales si decide abrir el archivo adjunto.

Otros signos de un correo electrónico malicioso incluyen errores gramaticales y ortográficos, y fraseo incómodo que simplemente parece apagado.

- Piratería

Si usted es alguien que prefiere obtener contenido de pago de forma gratuita a través de la piratería, usted está en la pista creciente de recoger una Ransomware infección. No importa los problemas morales de esencialmente robar el trabajo duro de alguien, la piratería es altamente desalentada debido a lo fácil que es encontrar malware. Este es particularmente el caso de los torrents. Muchas plataformas de torrents están muy mal reguladas, de las cuales los ciberdelincuentes aprovechan al máximo subiendo malware disfrazado de torrents. El malware es especialmente común en torrents para películas populares, series de televisión, videojuegos y software. Cuando se emiten programas muy populares como Game of Thrones, la mayoría de los torrents de episodios (especialmente los nuevos episodios) contendrán malware.