El grupo Lazarus, el famoso grupo de hacking con vínculos con el gobierno norcoreano, está utilizando un nuevo marco de malware multiplataforma, denominado MATA, para dirigirse a redes corporativas de todo el mundo. Grupo Lazarus ha estado activo durante muchos años, primero ganaron la atención mundial por hackear Sony Films en 2014 y luego por estar detrás del ataque ransomware WannaCry 2017. Pero han estado apuntando a los países por mucho más tiempo que eso. Las organizaciones financieras de países como India, México, Corea del Sur, Vietnam y Chile han sido blanco de ataques en el pasado, así como de los sectores gubernamental, de medios de comunicación y tecnológico. Este avanzado MATA malware framework es la herramienta más reciente que Lázaro utiliza para dirigirse a varias entidades.

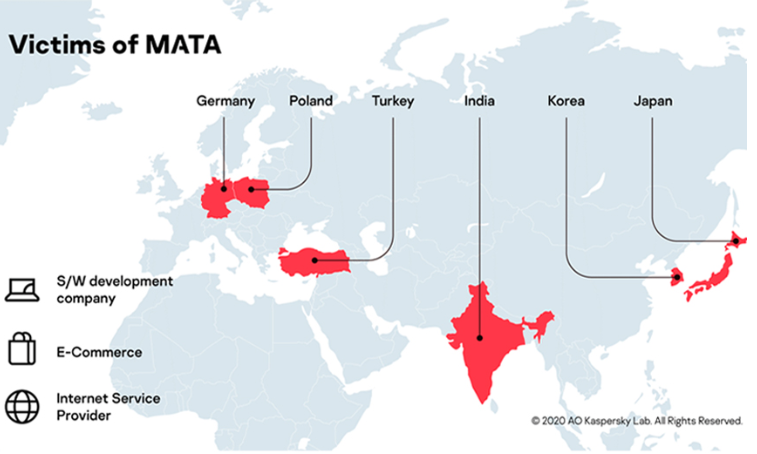

MATA fue descubierto recientemente por el Equipo Global de Investigación y Análisis de Kaspersky Lab, y parece que fue utilizado para atacar entidades corporativas en países como Alemania, Polonia, Turquía, India, Corea y Japón. Las empresas objetivo incluyen un desarrollo de software y una empresa de comercio electrónico, así como un proveedor de servicios de Internet.

“Basándonos en nuestra telemetría, hemos podido identificar a varias víctimas que fueron infectadas por el marco mata. La infección no se limita a un territorio específico. Se registraron víctimas en Polonia, Alemania, Turquía, Corea, Japón e India. Además, el actor comprometió los sistemas en varias industrias, incluyendo una empresa de desarrollo de software, una empresa de comercio electrónico y un proveedor de servicios de Internet”, dijo Kaspersky.

MATA malware framework se utilizó en los intentos de robar bases de datos de clientes

El MATA malware framework tiene muchas características que pueden realizar una variedad de diferentes actividades maliciosas en un dispositivo infectado, y puede apuntar a los sistemas operativos Windows, Linux y macOS. Al ejecutar un ataque, los actores malintencionados pueden usar MATA para manipular archivos y procesos del sistema, inyectar archivos DLL y crear proxies HTTP.

Según Kaspersky, que publicó una extensa report sobre este punto, los artefactos relacionados con MATA se utilizaron por primera vez alrededor de abril de 2018. Fue utilizado agresivamente para infiltrarse en entidades corporativas de todo el mundo.

“Los primeros artefactos que encontramos relacionados con MATA se utilizaron alrededor de abril de 2018. Después de eso, el actor detrás de este marco de malware avanzado lo utilizó agresivamente para infiltrarse en entidades corporativas de todo el mundo”, dice el informe de Kaspersky.

Si bien las intenciones completas de Lázaro sólo se pueden adivinar, está bastante claro que uno de sus intereses son las bases de datos de clientes. Kaspersky notó que en un caso donde MATA y sus plugins fueron desplegados, los actores maliciosos que operaban trató de encontrar la base de datos de la víctima y ejecutar varias consultas de base de datos para robar la lista de clientes, aunque no se sabe si tuvieron éxito. Distribuir ransomware también puede ser uno de sus propósitos, ya que se utilizó para infectar a una víctima con ransomware VHD en un caso particular.

Kaspersky ha vinculado MATA al grupo Lazarus basado en nombres de archivos de orquestador únicos que también se notaron en las versiones del troyano Manuscrypt, que se sabe que es una herramienta utilizada por los piratas informáticos norcoreanos.

“Además, MATA utiliza datos de configuración global, incluido un ID de sesión generado aleatoriamente, información de versión basada en fechas, un intervalo de suspensión y varias direcciones de servidor C2 y C2. Hemos visto que una de las variantes de Manuscrypt (ab09f6a249ca88d1a036eee7a02cdd16) comparte una estructura de configuración similar con el marco MATA”, agregó Kaspersky.

Kaspersky anticipa que el malware evolucionará en el futuro.