¿Qué es Tcvp el virus?

Tcvp es un malware de cifrado de archivos, generalmente conocido como ransomware. El programa malicioso de codificación de datos no es algo de lo que todos los usuarios hayan oído hablar, y si lo acaba de encontrar ahora, aprenderá de primera mano lo dañino que puede ser. El ransomware utiliza potentes algoritmos de cifrado para el cifrado de datos, y una vez que estén bloqueados, se evitará su acceso a ellos. La razón por la que este malware se clasifica como de alto nivel es porque no siempre es posible descifrar archivos.

Tiene la opción de pagar a los delincuentes de pago por una utilidad de descifrado, pero no lo alentamos. En primer lugar, es posible que esté gastando su dinero para nada porque los archivos no se recuperan necesariamente después del pago. ¿Por qué las personas responsables de su cifrado de archivos lo ayudarían a recuperarlos cuando podrían tomar el dinero que les da? Además, el dinero que proporcione se destinaría a financiar más malware y malware de codificación de datos futuros. ¿Realmente querrías apoyar algo que hace muchos millones de dólares en daños? Los delincuentes también se dan cuenta de que pueden ganar dinero fácil, y cuando las personas pagan el rescate, hacen que la industria del ransomware sea atractiva para ese tipo de personas. Es posible que se encuentre en este tipo de situación nuevamente en el futuro, por lo que invertir el dinero demandado en copias de seguridad sería más prudente porque la pérdida de datos no sería una posibilidad. Si tenía una copia de seguridad antes de que su sistema se contaminara, borre el virus y restaure Tcvp los archivos desde allí. Es posible que no conozca los métodos de distribución de ransomware, y explicaremos los métodos más frecuentes en los párrafos siguientes.

Tcvp Métodos de distribución de virus de archivos

Se utilizan métodos algo básicos para difundir datos que codifican software malicioso, como correo electrónico no deseado y descargas maliciosas. Debido a que los usuarios son bastante descuidados cuando abren correos electrónicos y descargan archivos, a menudo no es necesario que aquellos que propagan ransomware utilicen métodos más sofisticados. Sin embargo, eso no quiere decir que los esparcidores no usen métodos más elaborados en absoluto. Todo lo que los delincuentes deben hacer es usar un nombre de empresa famoso, escribir un correo electrónico genérico pero algo creíble, adjuntar el archivo infectado al correo electrónico y enviarlo a las víctimas potenciales. En general, los correos electrónicos mencionarán dinero, que los usuarios están más inclinados a tomar en serio. Los hackers prefieren fingir ser de Amazon y alertarte de que se notó actividad extraña en tu cuenta o se realizó algún tipo de compra. Debe estar atento a ciertas señales al abrir correos electrónicos si desea proteger su dispositivo. Revisa al remitente para asegurarte de que es alguien que conoces. Verificar la dirección de correo electrónico del remitente sigue siendo importante, incluso si conoce al remitente. Esos correos electrónicos maliciosos también suelen tener errores gramaticales, que tienden a ser bastante fáciles de notar. También debe tomar nota de cómo el remitente se dirige a usted, si es un remitente con el que ha tenido negocios antes, siempre lo saludarán por su nombre, en lugar de un Cliente o Miembro universal. Las vulnerabilidades en un dispositivo también pueden ser utilizadas por ransomware para entrar en su dispositivo. Un programa tiene ciertos puntos débiles que pueden ser explotados para que el malware ingrese a una computadora, pero los autores de software los parchean tan pronto como se descubren. Sin embargo, como han demostrado los ataques de ransomware en todo el mundo, no todos instalan esas actualizaciones. Es crucial que actualice su software con frecuencia porque si un punto débil es lo suficientemente grave, los puntos débiles graves pueden ser utilizados por software malicioso, por lo que es crucial que todos sus programas estén parcheados. Las actualizaciones se pueden instalar automáticamente, si no desea molestarse con ellas cada vez.

¿Qué hace Tcvp el virus de archivos?

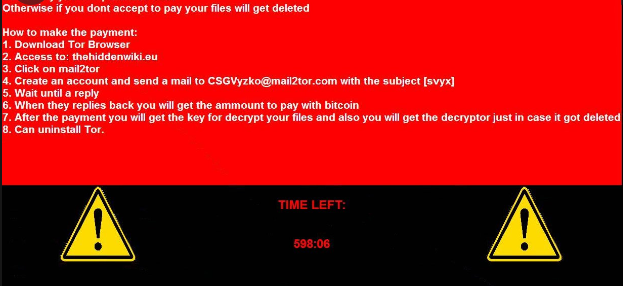

Un malware de cifrado de archivos no se dirige a todos los archivos, solo a ciertos tipos, y cuando se encuentran, se codifican casi de inmediato. Incluso si lo que sucedió no estaba claro inicialmente, seguramente sabrá que algo no está bien cuando los archivos no se abren como deberían. Todos los archivos codificados tendrán una extensión agregada, que puede ayudar a los usuarios a descubrir el nombre del software malicioso que encripta el archivo. Desafortunadamente, los archivos pueden estar encriptados permanentemente si se implementa un algoritmo de cifrado fuerte. En una nota, los delincuentes le dirán que han cifrado sus datos y le ofrecerán un método para descifrarlos. Te propondrán un descifrador, que no será gratuito. Si el monto del rescate no se muestra específicamente, tendría que usar la dirección de correo electrónico proporcionada para ponerse en contacto con los piratas informáticos para averiguar la cantidad, que podría depender del valor de sus datos. Claramente, no se recomienda pagar el rescate. Cuando todas las demás opciones no ayudan, solo entonces debe pensar en pagar. Tal vez simplemente no recuerdes haber creado copias. O tal vez se ha lanzado una utilidad de descifrado gratuita. Si el malware de codificación de archivos es descifrable, alguien podría liberar un descifrador de forma gratuita. Mire esa opción y solo cuando esté seguro de que no hay una utilidad de descifrado gratuita, debería siquiera pensar en pagar. No tendría que preocuparse si alguna vez termina en esta situación nuevamente si invirtiera parte de esa suma en respaldo. Y si la copia de seguridad está disponible, puede restaurar los archivos desde allí después de desinstalar Tcvp el virus, si aún permanece en su computadora. En el futuro, al menos trate de asegurarse de evitar el ransomware tanto como sea posible familiarizándose con cómo se propaga. Por lo menos, no abra archivos adjuntos de correo electrónico al azar, actualice su software y solo descargue de fuentes en las que sepa que puede confiar.

Tcvp eliminación

Una herramienta anti-malware será necesaria si desea deshacerse del ransomware en caso de que aún permanezca en su computadora. Puede ser difícil reparar Tcvp manualmente el virus porque puede terminar dañando involuntariamente su dispositivo. Un programa anti-malware sería una opción más segura en esta situación. El software no solo lo ayudaría a cuidar la infección, sino que también podría evitar que ingrese el malware de cifrado de datos futuros. Elija el programa antimalware que mejor se adapte a lo que necesita, descárguelo y escanee su computadora en busca de la amenaza una vez que lo instale. Tenga en cuenta que una herramienta de eliminación de malware solo terminará la amenaza, no ayudará en el descifrado de datos. Después de que el ransomware se elimine por completo, puede volver a usar su dispositivo de forma segura, mientras realiza copias de seguridad de sus archivos con regularidad.

Offers

Descarga desinstaladorto scan for TcvpUse our recommended removal tool to scan for Tcvp. Trial version of provides detection of computer threats like Tcvp and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Eliminar Tcvp usando el modo seguro con funciones de red.

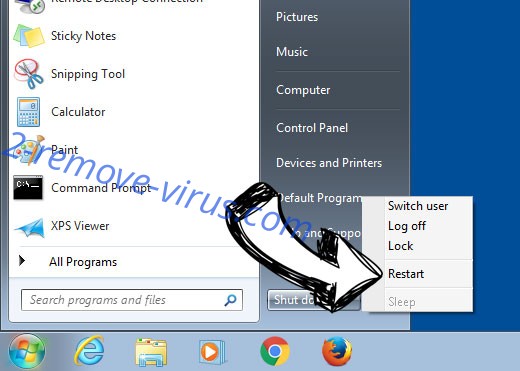

Eliminar Tcvp de Windows 7/Windows Vista/Windows XP

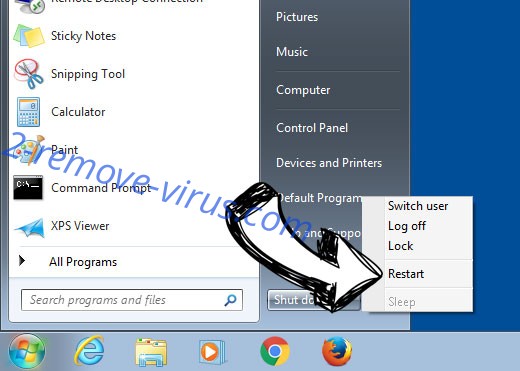

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

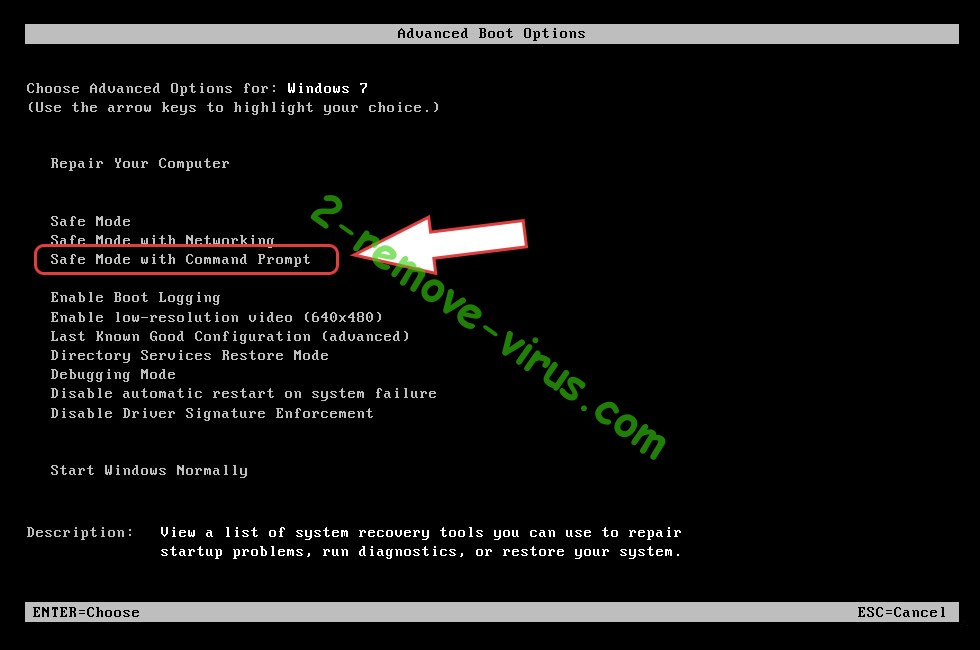

- Iniciar tapping F8 cuando tu PC empieza a cargar.

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar Tcvp

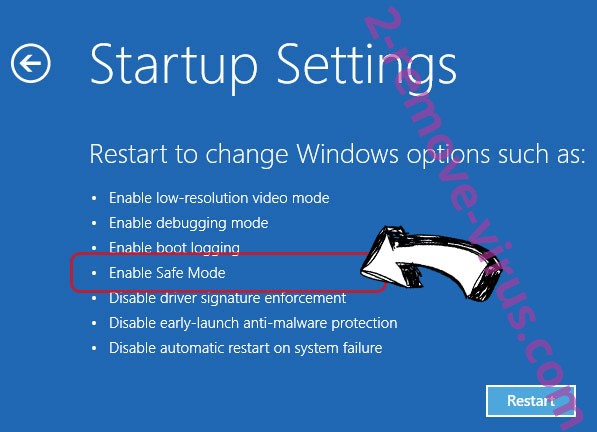

Eliminar Tcvp desde Windows 8/10

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar Tcvp

paso 2. Restaurar sus archivos con Restaurar sistema

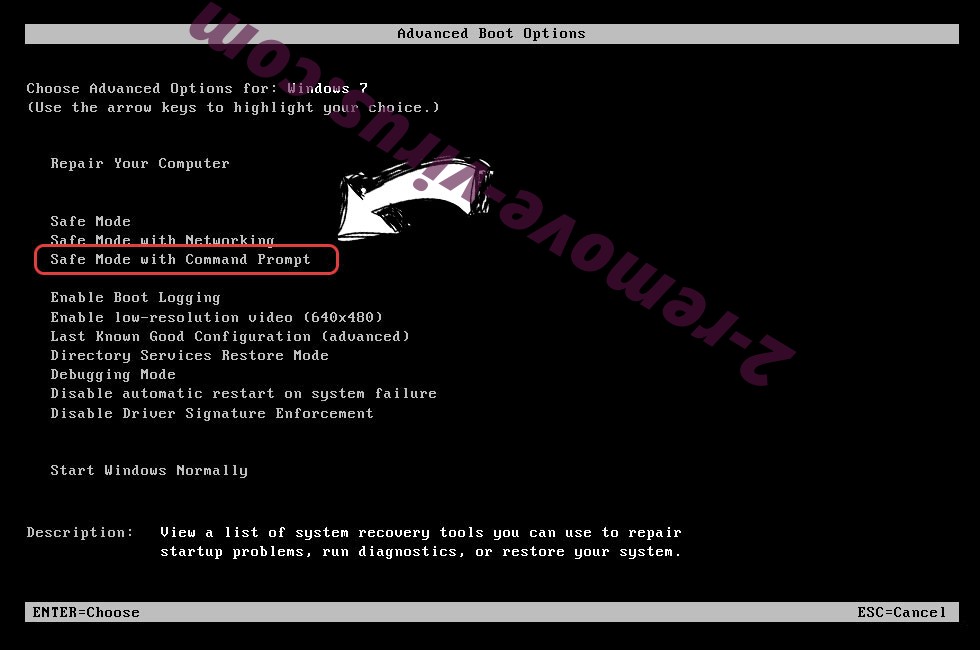

Eliminar Tcvp de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

- Elija el símbolo del sistema de la lista.

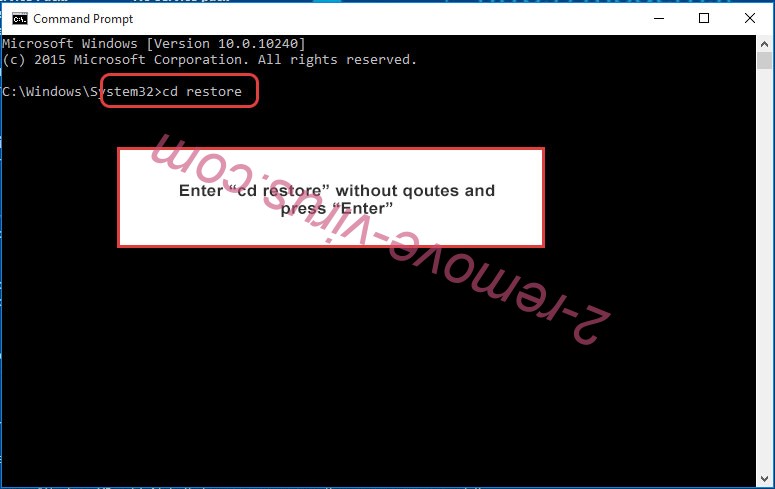

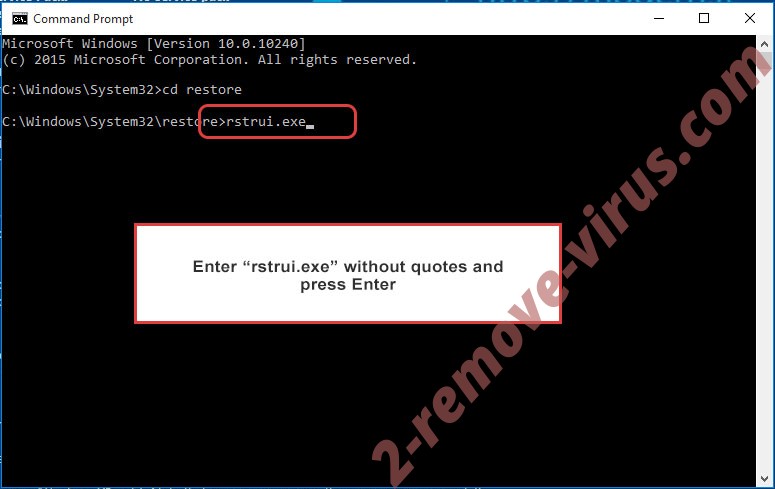

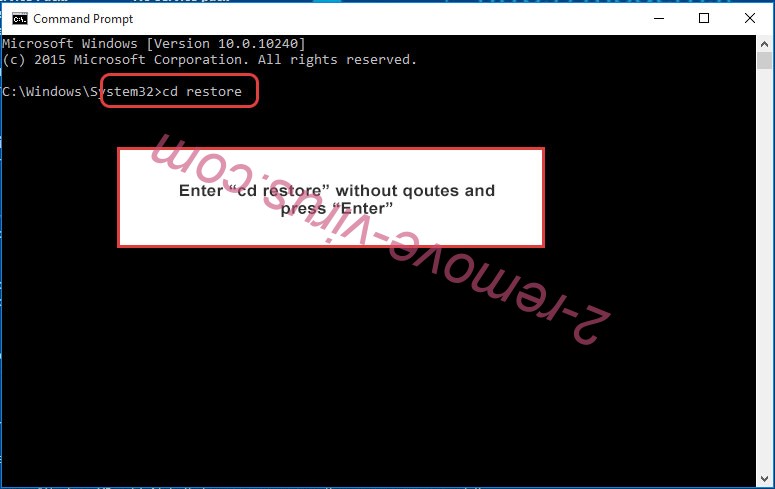

- Escriba cd restore y pulse Enter.

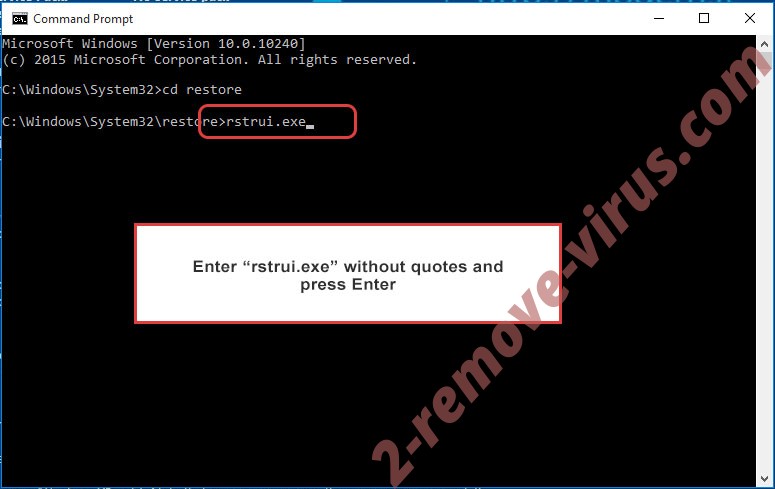

- Escriba rstrui.exe y presiona Enter.

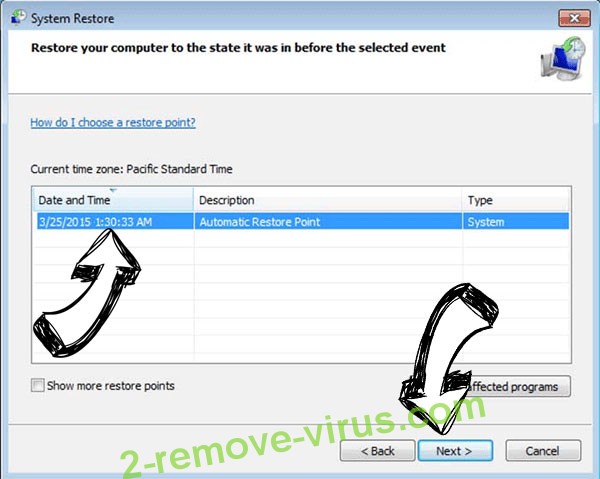

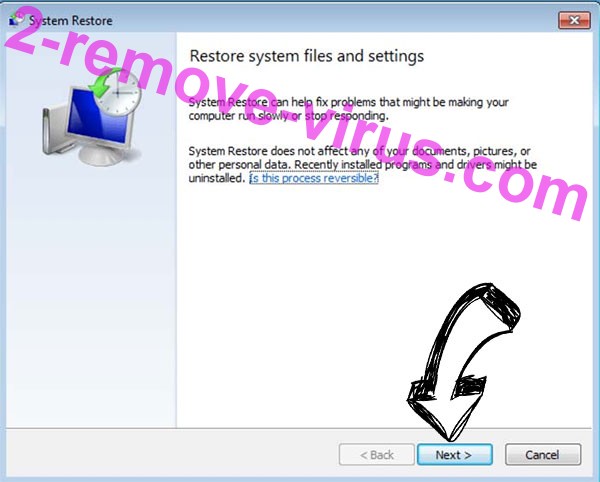

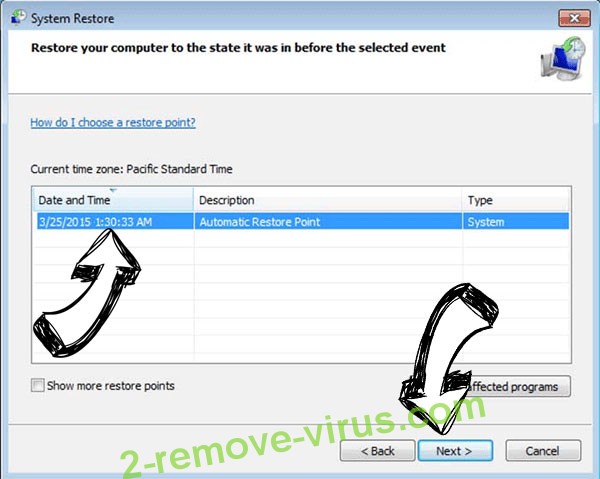

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

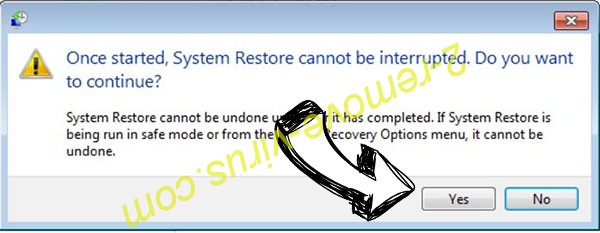

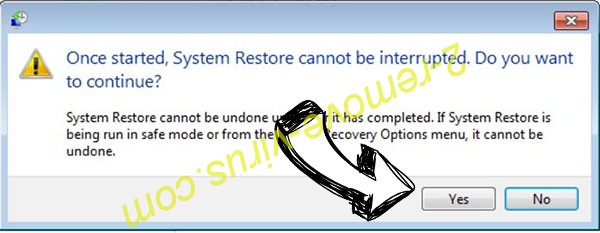

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

Eliminar Tcvp de Windows 8/Windows 10

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

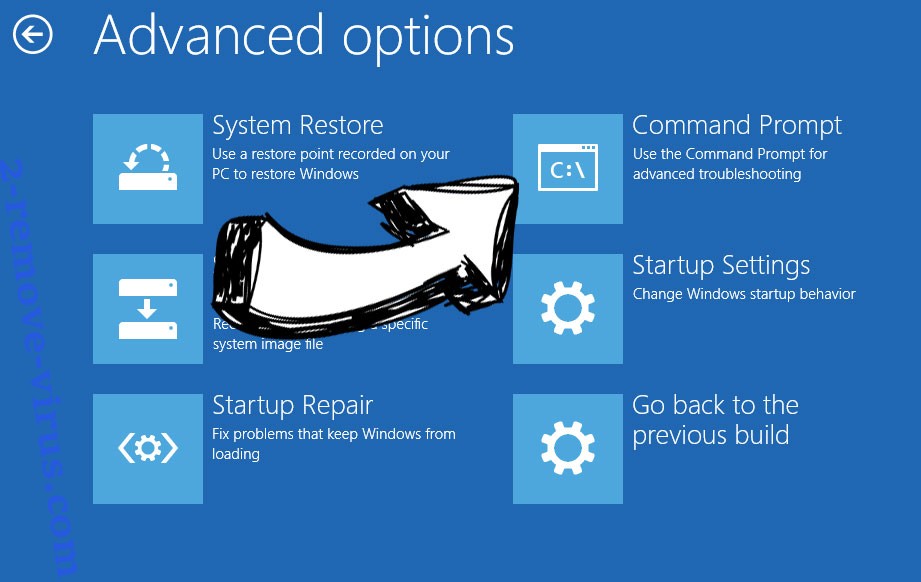

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

- En el símbolo del sistema, entrada cd restore y pulse Enter.

- Escriba rstrui.exe y pulse Enter otra vez.

- Haga clic en siguiente en la ventana Restaurar sistema.

- Elegir el punto de restauración antes de la infección.

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.