Acerca de Stolen (Makop)

El ransomware conocido como se clasifica como Stolen (Makop) Ransomware una infección altamente dañina, debido a la cantidad de daño que podría hacer a su dispositivo. Si bien el ransomware ha sido un tema ampliamente reportado, es probable que sea la primera vez que lo encuentra, por lo tanto, es posible que no sepa lo que la contaminación podría significar para su dispositivo.

Cuando los archivos se cifran con un potente algoritmo de cifrado, no podrá abrirlos, ya que estarán bloqueados. Las víctimas no siempre tienen la opción de recuperar archivos, por lo que se cree que el ransomware es una infección de tan alto nivel. Usted tiene la opción de pagar el rescate, pero esa no es exactamente la opción que sugerimos. El descifrado de datos, incluso después del pago, no está garantizado, por lo que su dinero podría desperdiciarse. Considere lo que impide que los delincuentes simplemente tomen su dinero. Además, al pagar, estaría apoyando sus futuros proyectos de malware. El ransomware ya está costando millones de dólares a las empresas, ¿realmente quieres apoyar eso? Cuando las víctimas pagan, el ransomware se vuelve cada vez más rentable, atrayendo así a más delincuentes que quieren ganar dinero fácil. Invertir ese dinero en copias de seguridad sería mejor porque si alguna vez se encuentra con este tipo de situación nuevamente, podría recuperar archivos de la copia de seguridad y su pérdida no sería una posibilidad. Si tuviera una opción de copia de seguridad disponible, podría reparar Stolen (Makop) Ransomware el virus y luego recuperar archivos sin preocuparse por perderlos. Si se pregunta cómo la infección logró ingresar a su sistema, los métodos más frecuentes se explicarán en el párrafo siguiente.

Stolen (Makop) Ransomware Métodos de propagación

Las formas de distribución de programas maliciosos de codificación de datos más frecuentes son a través de correos electrónicos no deseados, kits de explotación y descargas maliciosas. Una gran cantidad de software malicioso de codificación de archivos depende de que las personas abran descuidadamente archivos adjuntos de correo electrónico y no son necesarias formas más elaboradas. Sin embargo, eso no significa que no se utilicen métodos más elaborados. Los delincuentes simplemente necesitan usar un nombre de empresa conocido, escribir un correo electrónico genérico pero algo plausible, adjuntar el archivo infectado al correo electrónico y enviarlo a las víctimas potenciales. Los problemas relacionados con el dinero son un tema frecuente en esos correos electrónicos, ya que las personas los toman más en serio y es más probable que participen. Y si alguien que pretende ser Amazon enviara un correo electrónico a un usuario que se observó actividad sospechosa en su cuenta o en una compra, el propietario de la cuenta estaría mucho más inclinado a abrir el archivo adjunto. Para protegerse de esto, hay ciertas cosas que debe hacer cuando se trata de correos electrónicos. Antes que nada, mire al remitente del correo electrónico. Si el remitente resulta ser alguien que conoces, no te apresures a abrir el archivo, primero revisa cuidadosamente la dirección de correo electrónico. Esos correos electrónicos maliciosos también contienen con frecuencia errores gramaticales, que tienden a ser bastante fáciles de ver. La forma en que te saludan también puede ser una pista, el correo electrónico de una empresa legítima lo suficientemente importante como para abrirlo usaría tu nombre en el saludo, en lugar de un Cliente o Miembro universal. Vulnerabilidades en su dispositivo El software vulnerable también se puede utilizar para infectar. Esos puntos débiles generalmente son identificados por los investigadores de malware, y cuando los creadores de software se dan cuenta de ellos, lanzan parches para repararlos para que las partes malévolas no puedan aprovecharlos para propagar sus programas maliciosos. Desafortunadamente, como lo muestra el ransomware WannaCry, no todos los usuarios instalan correcciones, por varias razones. Es crucial que instale esas actualizaciones porque si un punto débil es grave, el malware podría usarlo para ingresar. Las actualizaciones se pueden configurar para que se instalen automáticamente, si no desea molestarse con ellas cada vez.

¿Cómo se comporta Stolen (Makop)?

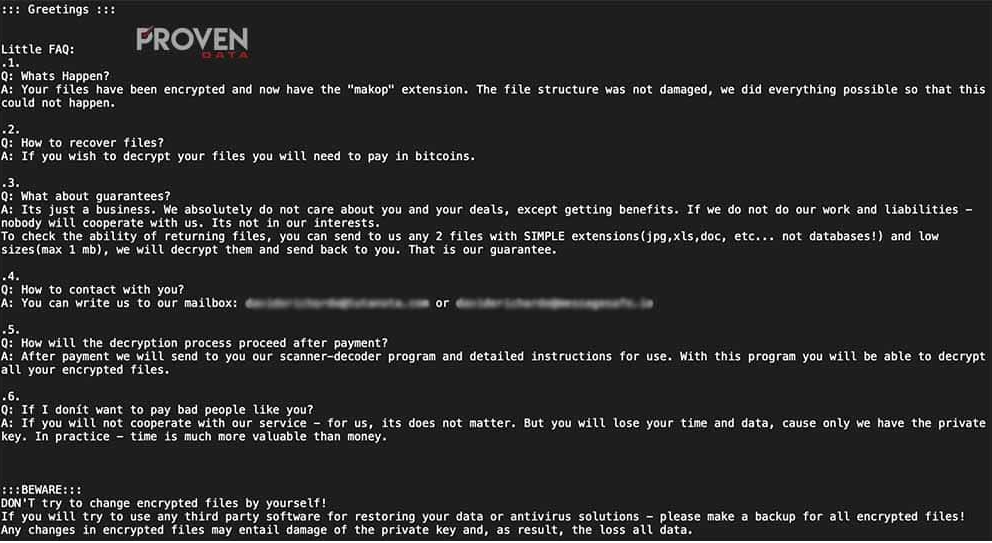

El ransomware comenzará a buscar tipos de archivos específicos una vez que se instale, y cuando se encuentren, se cifrarán. No podrá abrir sus archivos, por lo que incluso si no nota el proceso de cifrado, sabrá que algo anda mal eventualmente. Verifique sus archivos en busca de extensiones extrañas agregadas, deberían mostrar el nombre del programa malicioso de cifrado de datos. En muchos casos, la decodificación de datos puede ser imposible porque los algoritmos de cifrado utilizados en el cifrado podrían no ser restaurables. Encontrará una nota de rescate que revelará lo que ha sucedido con sus datos. El método que recomiendan implica que compres su descifrador. Se debe mostrar un precio claro en la nota, pero si no es así, tendría que ponerse en contacto con los delincuentes a través de su dirección de correo electrónico proporcionada para averiguar cuánto tendría que pagar. Por las razones que hemos mencionado anteriormente, no alentamos a pagar el rescate. Pruebe cualquier otra opción probable, incluso antes de considerar cumplir con las demandas. Tal vez simplemente has olvidado que has hecho copias de tus archivos. En algunos casos, las utilidades de descifrado incluso se pueden encontrar de forma gratuita. Los investigadores de seguridad podrían ocasionalmente desarrollar descifradores gratuitos, si pueden descifrar el ransomware. Considera que antes de pagar el dinero exigido incluso cruza tu mente. Una compra más inteligente sería una copia de seguridad. Si sus archivos más valiosos se guardan en algún lugar, simplemente termine Stolen (Makop) Ransomware el virus y luego recupere los datos. Familiarícese con cómo se propaga el ransomware para que haga todo lo posible para evitarlo. Apéguese a sitios seguros cuando se trata de descargas, tenga cuidado al abrir archivos adjuntos de correo electrónico y mantenga sus programas actualizados.

Formas de eliminar Stolen (Makop) Ransomware virus

Implemente un programa anti-malware para sacar el ransomware de su computadora si aún permanece. Reparar Stolen (Makop) Ransomware manualmente el virus no es un proceso fácil y puede terminar dañando su computadora accidentalmente. Si opta por la opción automática, sería una opción más inteligente. El software no solo lo ayudaría a hacerse cargo de la amenaza, sino que también podría evitar que ingrese un futuro ransomware. Encuentre qué programa de eliminación de malware se adapta mejor a lo que necesita, instálelo y autorícelo a ejecutar un análisis de su dispositivo para identificar la amenaza. Desafortunadamente, una herramienta de eliminación de malware desbloquea Stolen (Makop) Ransomware archivos. Si el ransomware se ha terminado por completo, restaure los datos de la copia de seguridad y, si no lo tiene, comience a usarlo.

Offers

Descarga desinstaladorto scan for Stolen (Makop) RansomwareUse our recommended removal tool to scan for Stolen (Makop) Ransomware. Trial version of provides detection of computer threats like Stolen (Makop) Ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más

Quick Menu

paso 1. Eliminar Stolen (Makop) Ransomware usando el modo seguro con funciones de red.

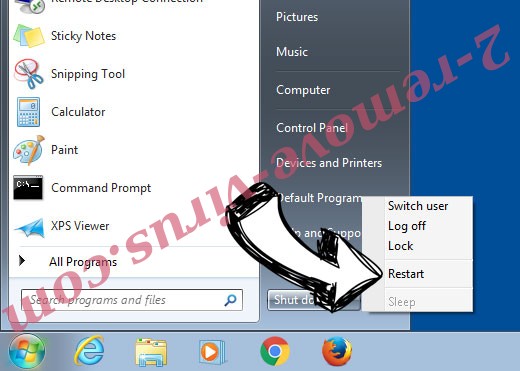

Eliminar Stolen (Makop) Ransomware de Windows 7/Windows Vista/Windows XP

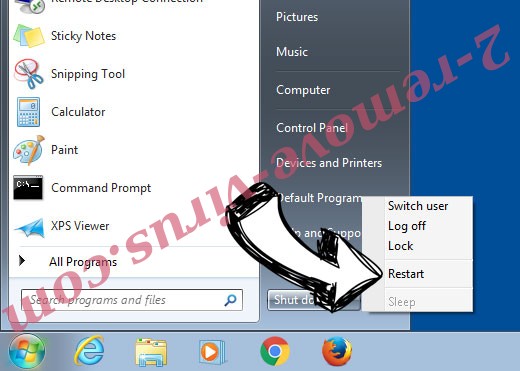

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y haga clic en Aceptar.

- Iniciar tapping F8 cuando tu PC empieza a cargar.

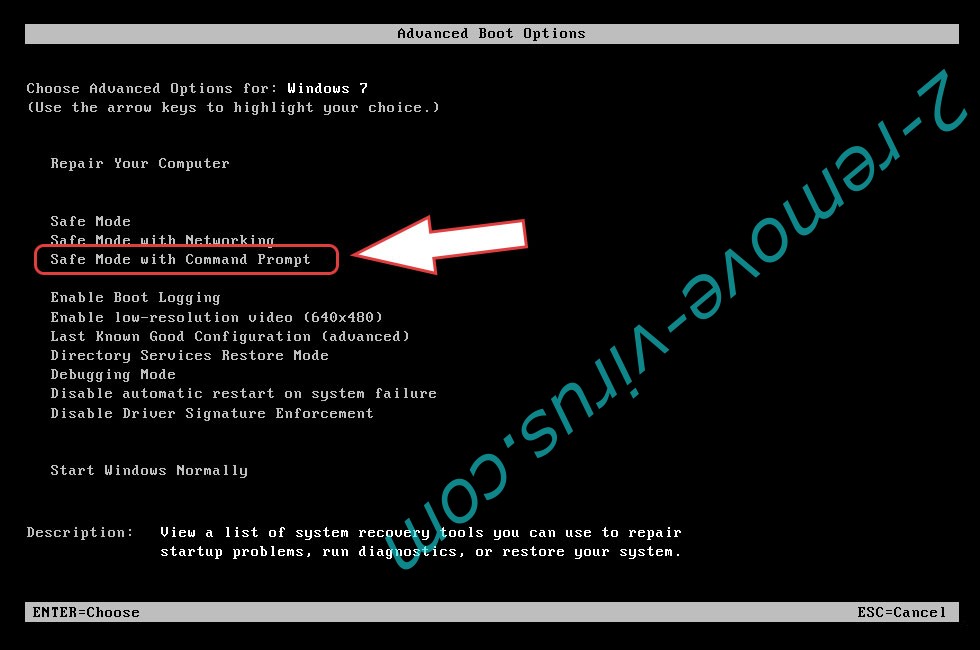

- Bajo Opciones de arranque avanzadas, seleccione modo seguro con funciones de red.

- Abre tu navegador y descargar la utilidad de anti-malware.

- La utilidad para eliminar Stolen (Makop) Ransomware

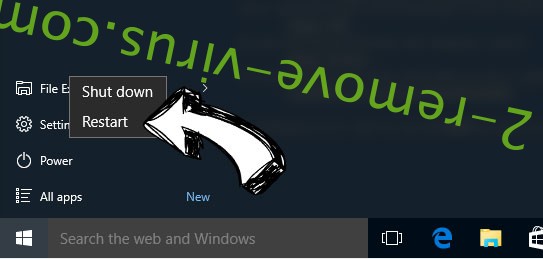

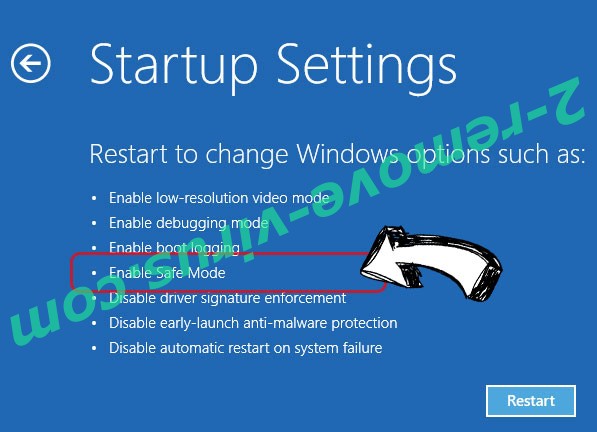

Eliminar Stolen (Makop) Ransomware desde Windows 8/10

- En la pantalla de inicio de sesión de Windows, pulse el botón de encendido.

- Pulse y mantenga pulsado Shift y seleccione Reiniciar.

- Vete a Troubleshoot → Advanced options → Start Settings.

- Elegir activar el modo seguro o modo seguro con funciones de red en configuración de inicio.

- Haga clic en reiniciar.

- Abra su navegador web y descargar el eliminador de malware.

- Utilice el software para eliminar Stolen (Makop) Ransomware

paso 2. Restaurar sus archivos con Restaurar sistema

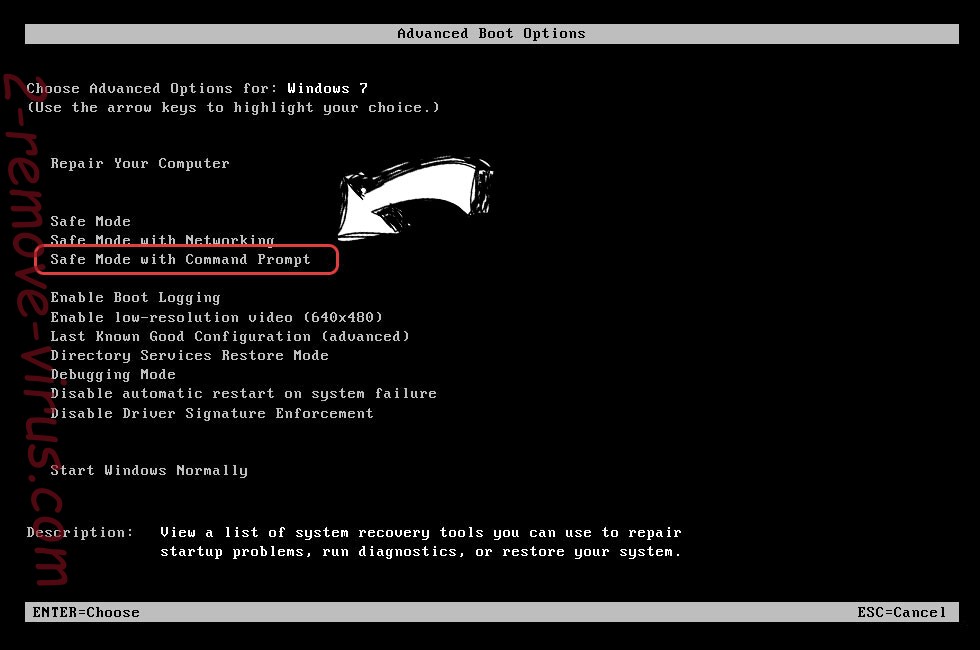

Eliminar Stolen (Makop) Ransomware de Windows 7/Windows Vista/Windows XP

- Haga clic en Inicio y seleccione Apagar.

- Seleccione reiniciar y OK

- Cuando tu PC empieza a cargar, presione repetidamente F8 para abrir opciones de arranque avanzadas

- Elija el símbolo del sistema de la lista.

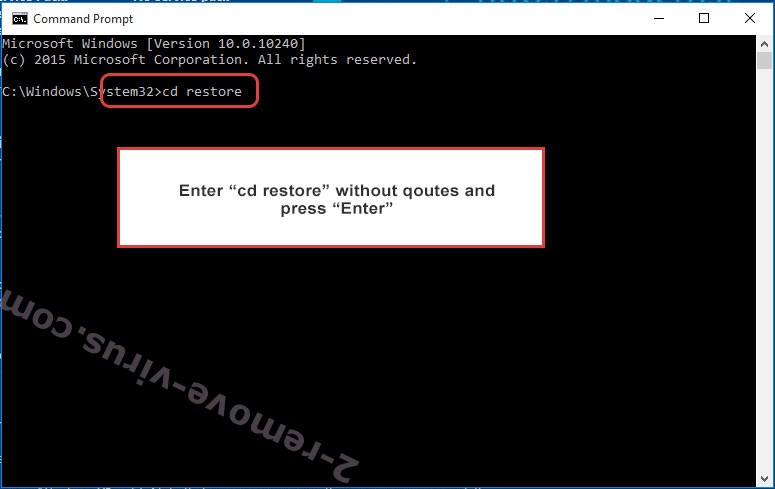

- Escriba cd restore y pulse Enter.

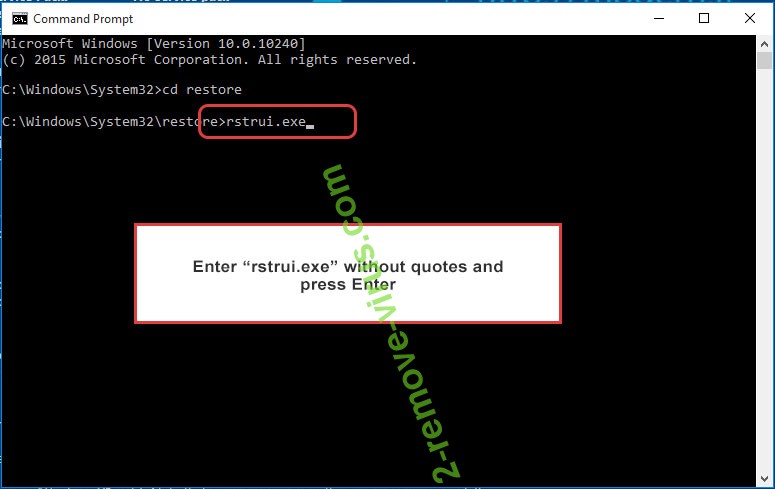

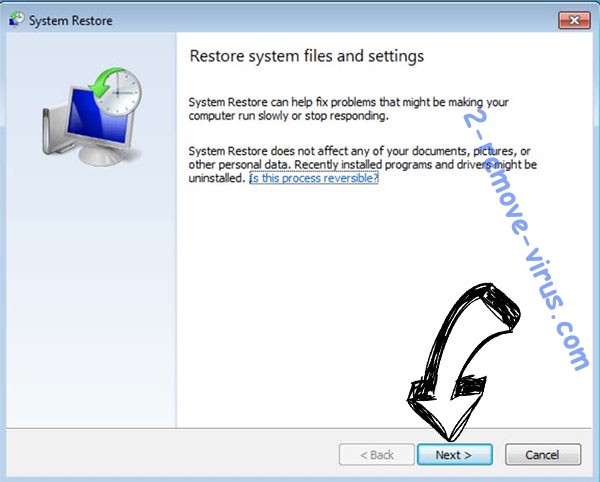

- Escriba rstrui.exe y presiona Enter.

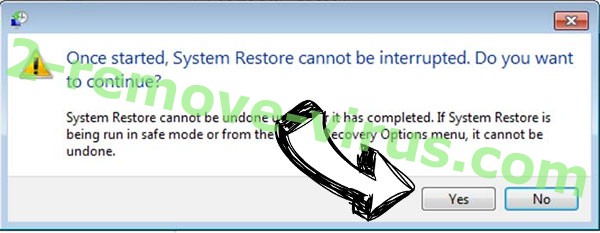

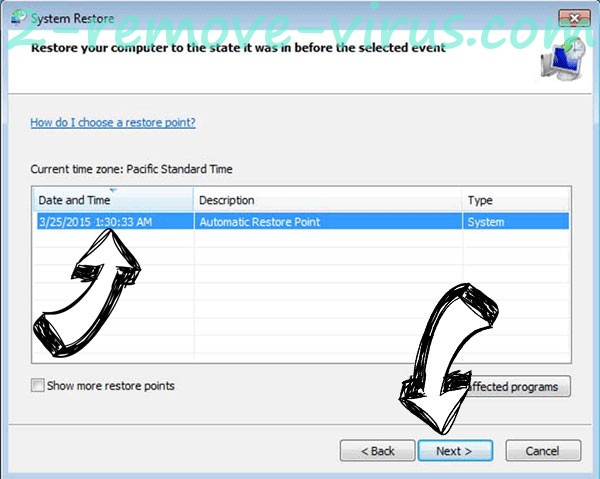

- Haga clic en siguiente en la nueva ventana y seleccione el punto de restauración antes de la infección.

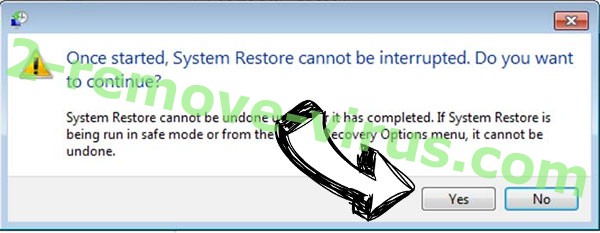

- Hacer clic en siguiente y haga clic en sí para iniciar la restauración del sistema.

Eliminar Stolen (Makop) Ransomware de Windows 8/Windows 10

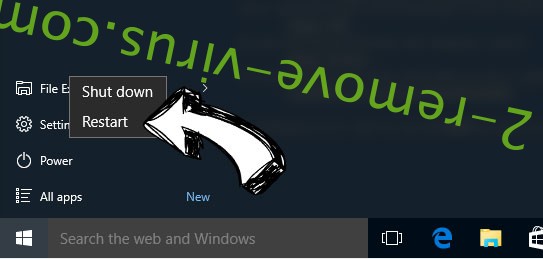

- Haga clic en el botón de encendido en la pantalla de inicio de sesión de Windows.

- Mantenga presionada la tecla Mayús y haga clic en reiniciar.

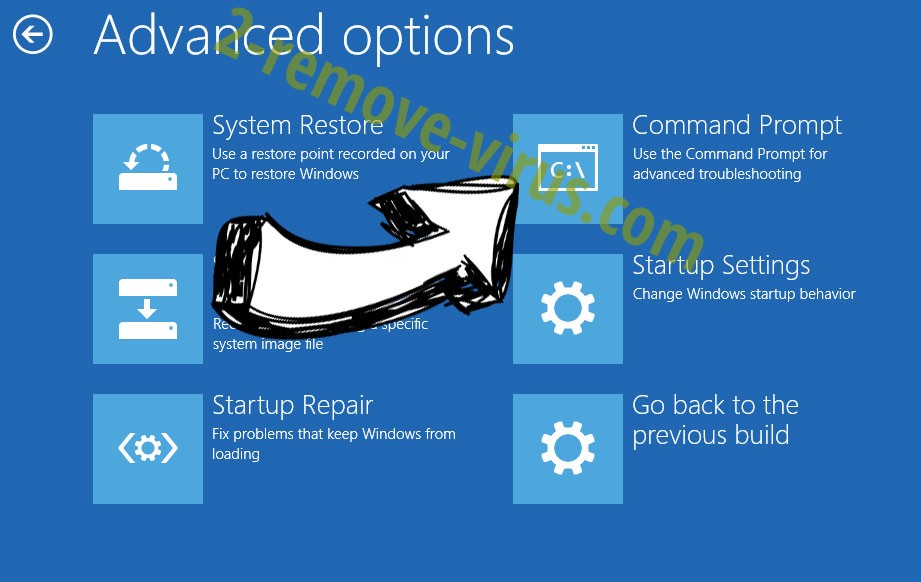

- Elija la solución de problemas y vaya a opciones avanzadas.

- Seleccione el símbolo del sistema y haga clic en reiniciar.

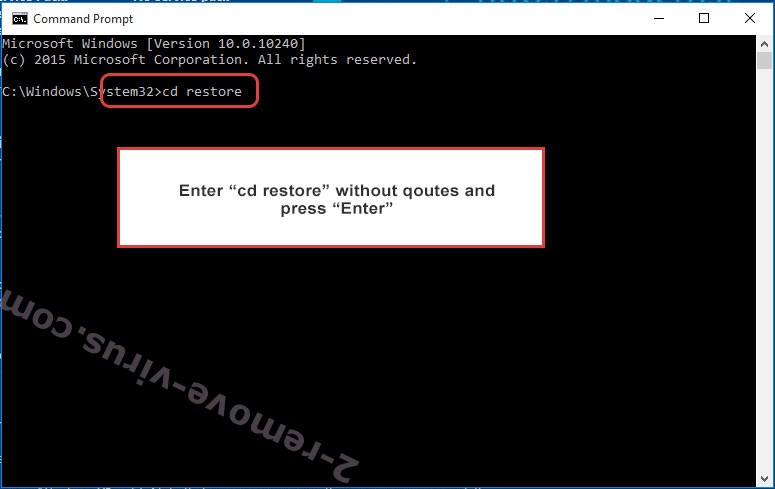

- En el símbolo del sistema, entrada cd restore y pulse Enter.

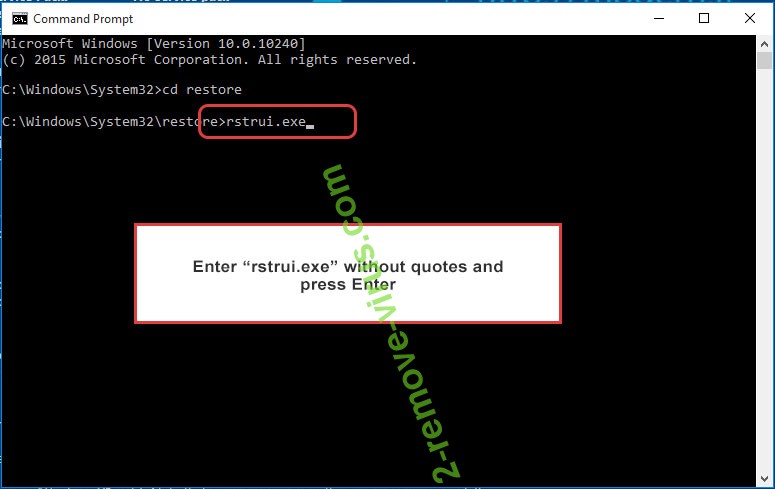

- Escriba rstrui.exe y pulse Enter otra vez.

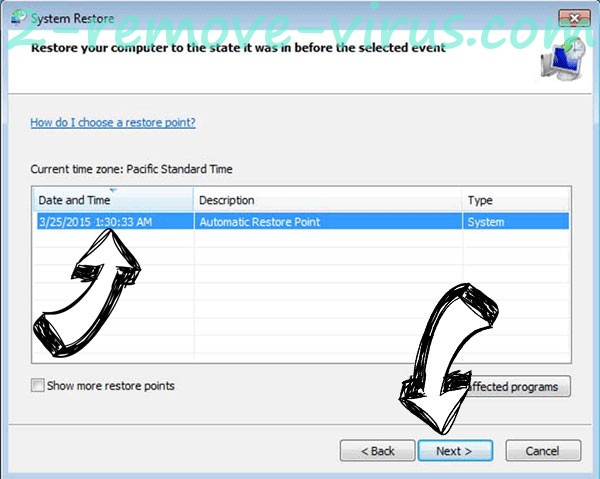

- Haga clic en siguiente en la ventana Restaurar sistema.

- Elegir el punto de restauración antes de la infección.

- Haga clic en siguiente y haga clic en sí para restaurar el sistema.