Defi ransomware es una infección de ransomware que encripta archivos. Proviene de la familia de malware Makop. Los archivos cifrados tendrán una extensión que termina en .defi1328. Desafortunadamente, los archivos cifrados no se podrán abrir a menos que primero use un descifrador en ellos. Por el momento, solo los usuarios que tienen copias de seguridad pueden recuperar archivos de forma gratuita.

Defi ransomware pertenece a la familia de ransomware Makop. Esta versión se puede identificar por la extensión que agrega a los archivos que cifra. La extensión es la siguiente: . [ID único]. [wewillrestoreyou@cyberfear.com].defi1328. Todas las víctimas tendrán identificaciones únicas para ayudar a los actores maliciosos a diferenciar entre las víctimas. Por ejemplo, un archivo de 1.txt cifrado se convertiría en 1.txt. [ID único]. [wewillrestoreyou@cyberfear.com].defi1328. Desafortunadamente, no podrá abrir ningún archivo que tenga esta extensión. Este ransomware se dirige a todos los archivos personales, incluidas fotos, videos, documentos, etc.

Una vez que el ransomware haya terminado de cifrar los archivos, dejará caer una nota de rescate +README-WARNING+.txt. La nota contiene información sobre lo que sucedió con los archivos de los usuarios y cómo se pueden recuperar. Desafortunadamente, los operadores de ransomware exigen el pago de un rescate a cambio de un descifrador. La nota no menciona la suma que las víctimas tendrían que pagar, pero es probable que sea de alrededor de $1,000.

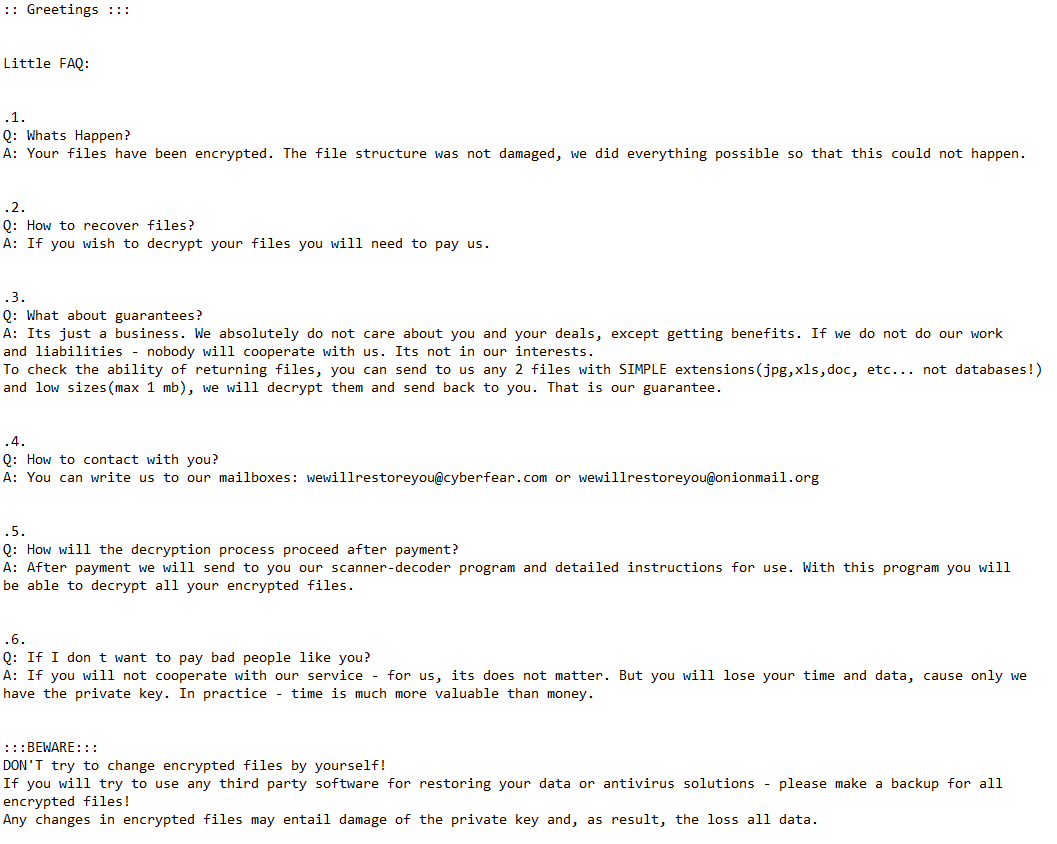

La nota de rescate completa Defi ransomware se encuentra a continuación:

::: Greetings :::

Little FAQ:

.1.

Q: Whats Happen?

A: Your files have been encrypted. The file structure was not damaged, we did everything possible so that this could not happen..2.

Q: How to recover files?

A: If you wish to decrypt your files you will need to pay us..3.

Q: What about guarantees?

A: Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities – nobody will cooperate with us. Its not in our interests.

To check the ability of returning files, you can send to us any 2 files with SIMPLE extensions(jpg,xls,doc, etc… not databases!) and low sizes(max 1 mb), we will decrypt them and send back to you. That is our guarantee..4.

Q: How to contact with you?

A: You can write us to our mailboxes: wewillrestoreyou@cyberfear.com or wewillrestoreyou@onionmail.org.5.

Q: How will the decryption process proceed after payment?

A: After payment we will send to you our scanner-decoder program and detailed instructions for use. With this program you will be able to decrypt all your encrypted files..6.

Q: If I don t want to pay bad people like you?

A: If you will not cooperate with our service – for us, its does not matter. But you will lose your time and data, cause only we have the private key. In practice – time is much more valuable than money.

:::BEWARE:::

DON’T try to change encrypted files by yourself!

If you will try to use any third party software for restoring your data or antivirus solutions – please make a backup for all encrypted files!

Any changes in encrypted files may entail damage of the private key and, as result, the loss all data.

Cuando se trata de ransomware, nunca se recomienda pagar el rescate por varias razones. La razón principal es que no hay garantías de que se envíe un descifrador si paga. Ten en cuenta que estás tratando con ciberdelincuentes, y es poco probable que se sientan obligados a ayudarte solo porque pagas. El dinero que pague también se destinaría a futuras actividades delictivas.

Si tiene una copia de seguridad, puede iniciar la recuperación tan pronto como la elimine Defi ransomware de su computadora. Asegúrese de usar un programa antimalware para eliminar Defi ransomware , ya que es una infección sofisticada.

¿Cómo entra el ransomware en los ordenadores?

Es importante mencionar que los usuarios con malos hábitos de navegación son mucho más propensos a infectar sus equipos con malware en comparación con los usuarios con mejores hábitos. Por lo tanto, se recomienda encarecidamente desarrollar mejores hábitos en línea para evitar futuras infecciones de malware. También es importante familiarizarse con los métodos de infección de malware más comunes.

Ser capaz de reconocer los correos electrónicos maliciosos es crucial, especialmente si su dirección de correo electrónico se ha filtrado, ya que es probable que reciba un correo electrónico malicioso en algún momento en el futuro. Afortunadamente, a menos que se dirija específicamente, los correos electrónicos maliciosos suelen ser genéricos y fáciles de reconocer debido a errores gramaticales y ortográficos. Los remitentes a menudo fingen ser de empresas legítimas, por lo que los errores son muy notables.

Tenga cuidado con palabras genéricas como “Usuario”, “Miembro”, “Cliente”, etc. que se utilizan para dirigirse a usted en los correos electrónicos, ya que podrían ser un signo de un correo electrónico malicioso o spam. Las empresas legítimas siempre se dirigen a sus usuarios por sus nombres para que la comunicación sea más personal. Los actores maliciosos, por otro lado, se ven obligados a usar palabras genéricas porque a menudo no tienen acceso a la información personal. Si recibe un correo electrónico no solicitado con un saludo genérico y un archivo adjunto, tenga cuidado, ya que el archivo adjunto podría ser malicioso.

Vale la pena mencionar que los correos electrónicos maliciosos dirigidos a usuarios específicos son más sofisticados. Por lo general, no tienen errores gramaticales y ortográficos, incluyen información creíble y se dirigen a los destinatarios por su nombre. Para mantenerse seguro, es importante analizar todos los archivos adjuntos de correo electrónico no solicitados con software antimalware o VirusTotal .

Los torrents son otro método común para distribuir malware. Los sitios de torrents suelen estar mal moderados, lo que permite que los torrents maliciosos permanezcan disponibles durante períodos prolongados. El malware se encuentra con frecuencia en torrents de contenido de entretenimiento como películas, series de televisión y videojuegos. Descargar material protegido por derechos de autor a través de torrents no solo es ilegal, sino que también representa un riesgo para la seguridad de su computadora.

Cómo eliminar Defi ransomware

No intente eliminar Defi ransomware manualmente porque podría causar daños adicionales a su computadora. Es una infección compleja que requiere un programa profesional para deshacerse de ella. De lo contrario, corre el riesgo de sufrir más daños.

Si tiene una copia de seguridad, no se conecte a ella hasta que la elimine Defi ransomware por completo de su dispositivo. Si no hay una copia de seguridad disponible, haga una copia de seguridad de los archivos cifrados y, de vez en cuando, busque NoMoreRansom un descifrador gratuito Defi ransomware .

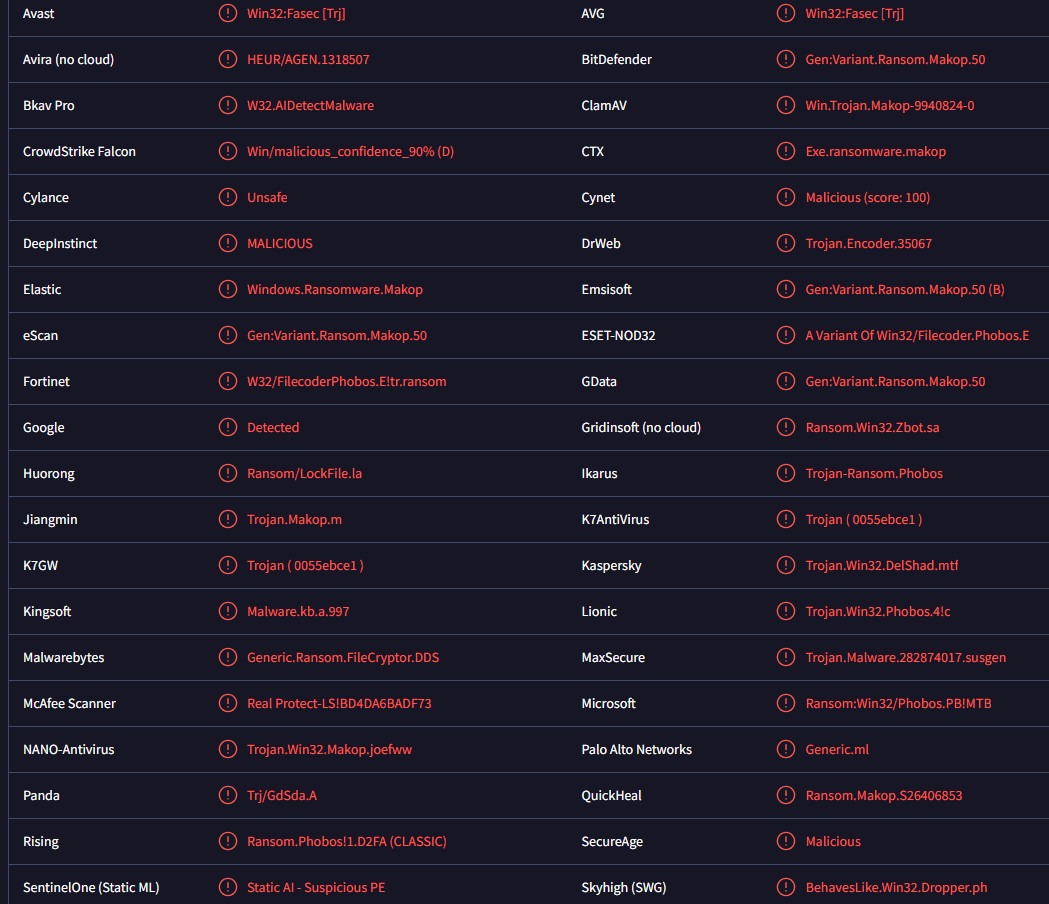

Defi ransomware se detecta como:

- win32:fasec [trj] por avast/avg

- Generic.Ransom.FileCryptor.DDS por Malwarebytes

- Una variante de Win32/Filecoder.Phobos.E de ESET

- Trojan.Win32.DelShad.mtf de Kaspersky

- Rescate:Win32/Phobos.PB! MTB de Microsoft

Offers

Descarga desinstaladorto scan for Defi ransomwareUse our recommended removal tool to scan for Defi ransomware. Trial version of provides detection of computer threats like Defi ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

Detalles de revisión de WiperSoft WiperSoft es una herramienta de seguridad que proporciona seguridad en tiempo real contra amenazas potenciales. Hoy en día, muchos usuarios tienden a software libr ...

Descargar|más

¿Es MacKeeper un virus?MacKeeper no es un virus, ni es una estafa. Si bien hay diversas opiniones sobre el programa en Internet, mucha de la gente que odio tan notorio el programa nunca lo han utiliz ...

Descargar|más

Mientras que los creadores de MalwareBytes anti-malware no han estado en este negocio durante mucho tiempo, compensa con su enfoque entusiasta. Estadística de dichos sitios web como CNET indica que e ...

Descargar|más