Dkey ransomware er filkrypterende malware, der tilhører Dharma ransomware-familien. Pointen med denne infektion er at kryptere brugernes filer og sælge en decryptor til ofre, der ikke har sikkerhedskopier. Krypterede filer kan genkendes af en udvidelse tilføjet til dem. Udvidelsen indeholder brugernes unikke id’er og en kontaktmailadresse og slutter på .dkey. Desværre, når filer er blevet krypteret, de kan ikke åbnes, medmindre brugerne først bruger en decryptor på dem. Men at få dekrypteren vil ikke være let, fordi kun malware-operatørerne har det.

Dkey ransomware målretter mod alle personlige filer, herunder fotos, videoer, billeder, dokumenter osv. Krypterede filer er umiddelbart genkendelige på grund af den udvidelse, der føjes til dem. Udvidelsen indeholder brugernes tildelte id’er og en kontakt-e-mail-adresse samt .dkey. For eksempel vil image.jpg blive image.jpg.unique ID.[Daniel22key@aol.com].dkey.

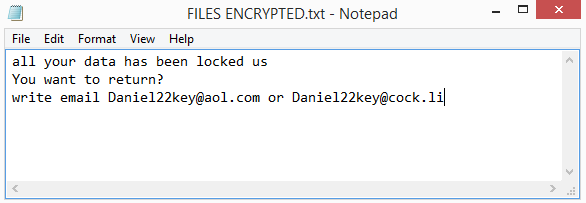

Når filer er fuldt krypteret, ransomware viser en pop-up løsesum notat, samt falder en FILER Krypteret.txt tekst note. Begge noter indeholder meget lidt information og anmoder om, at ofre sender en e-mail til Daniel22key@aol.com med deres tildelte ID. Malware-operatørerne ville formodentlig sende instruktioner tilbage, samt prisen for dekrypteren. Selvom det ikke er nævnt i noten, det er sandsynligvis sikkert at antage, at dekrypteren ville koste omkring $ 1000, fordi det er den sædvanlige pris. Uanset hvad det måtte være, det anbefales ikke at betale, fordi det ikke garanterer en decryptor. Brugere skal huske på, at de har at gøre med cyberkriminelle, og de fungerer ikke som legitime virksomheder. Der er intet, der forhindrer dem i blot at tage brugernes penge og ikke sende noget til gengæld. Dette er desværre sket for mange ofre tidligere. Desuden er det værd at nævne, at brugernes løsepenge ville gå til fremtidige kriminelle aktiviteter. Og grunden til, at ransomware stadig er så stor en ting, er, at ofrene fortsætter med at betale løsesummen. Så længe de fortsætter med at gøre det, vil ransomware fortsætte med at trives.

For brugere, der ikke har nogen sikkerhedskopi, er filgendannelsesmulighederne meget begrænsede. Den eneste mulighed er at vente på, at en gratis Dkey ransomware decryptor frigives. Det er ikke tilgængeligt i øjeblikket, men det er ikke umuligt, at det ville blive frigivet i fremtiden. Så brugere anbefales at sikkerhedskopiere deres filer og lejlighedsvis tjekke for en Dkey ransomware decryptor.

Ransomware distributionsmetoder

De fleste malware distribueres via de samme metoder. Disse metoder inkluderer vedhæftede filer, torrents, downloads fra usikre kilder osv. Brugere, der har dårlige browservaner, er meget mere tilbøjelige til at inficere deres computere med malware. Udvikling af bedre vaner kan gå langt i retning af at undgå malwareinfektioner.

Vedhæftede filer er en meget almindelig malware-distributionsmetode. Ondsindede aktører køber e-mail-adresser fra hackerfora, vedhæfter ondsindede filer til e-mails og sender dem. Når brugere åbner vedhæftede filer, inficerer de deres computere. Det er en temmelig lav indsats metode, hvorfor det er ret populært blandt ondsindede aktører. Heldigvis for brugerne er sådanne e-mails normalt ret indlysende. Først og fremmest er de fulde af grammatik / stavefejl. Afsendere hævder normalt at være fra legitime virksomheder, så fejlene virker meget malplacerede. Legitime e-mails fra virksomheder vil sjældent indeholde fejl, fordi de ser meget uprofessionelle ud.

Ondsindede e-mails sendes normalt fra tilfældigt udseende e-mail-adresser, hvilket er en anden giveaway. Brugere skal altid først kontrollere e-mail-adressen, før de interagerer med en e-mail, der beder dem om at klikke på et link eller åbne en vedhæftet fil. Hvis det ser helt tilfældigt ud, er det sandsynligvis en ondsindet e-mail. Men selvom det ser legitimt ud, anbefales det stadig at undersøge det for at se, om det tilhører den, afsenderen hævder at være.

Hvordan en e-mail adresserer brugere kan også fortælle meget om det. Når du sender e-mails til kunder, vil legitime virksomheder normalt adressere brugere ved navn. Det er en almindelig taktik, der bruges af virksomheder til at få en e-mail til at virke mere personlig. Men fordi cyberkriminelle normalt ikke har brugernes personlige oplysninger, er de tvunget til at bruge generiske ord som “Bruger”, “Medlem”, “Kunde” osv., Når de henvender sig til brugere.

Nogle ondsindede e-mails kan være meget mere sofistikerede, især hvis cyberkriminelle målretter mod en bestemt person og har oplysninger om dem. En sådan e-mail ville have korrekt grammatik og ingen stavefejl, adressere brugere ved navn og have bits af information, der ville få det hele til at virke meget mere troværdigt. For at undgå at åbne ondsindede filer anbefales det stærkt at scanne alle vedhæftede filer med antivirussoftware eller VirusTotal før du åbner dem.

Brugere kan også inficere deres computere med alle former for malware ved at downloade fra usikre kilder. Malware lurer på hvert hjørne af Internettet, hvorfor downloads kun skal ske fra officielle / verificerede kilder.

Endelig spredes malware ofte via torrents. Ondsindede aktører uploader torrents med malware i dem på dårligt modererede torrentwebsteder. Det er normalt torrents til underholdningsindhold, der har malware i sig. Mere specifikt torrents til film, tv-serier og videospil. Torrenting af ophavsretligt beskyttet indhold stjæler ikke kun, men det er også farligt for computeren.

Dkey ransomware fjernelse

Ransomware anses for at være en af de mere alvorlige malwareinfektioner. Medmindre brugerne ved præcis, hvad de skal gøre, er det ikke en god ide at prøve at fjerne Dkey ransomware manuelt. Det kan resultere i endnu mere skade på computeren. I betragtning af at det er en sofistikeret malware-infektion, bør dens fjernelse overlades til et professionelt værktøj.

Hvis brugerne har en sikkerhedskopi, kan de begynde at gendanne filer, så snart antivirussoftwaren fjernes Dkey ransomware helt fra computeren. Hvis ransomware stadig var til stede, når brugerne opretter forbindelse til deres sikkerhedskopi, de sikkerhedskopierede filer ville også blive krypteret.

Hvis der ikke er nogen sikkerhedskopi, der er intet, brugerne kan gøre udover at vente på, at en gratis Dkey ransomware decryptor frigives. Hvornår eller endda om det vil ske, er ikke sikkert. Hvis det bliver frigivet, finder brugerne det på NoMoreRansom .

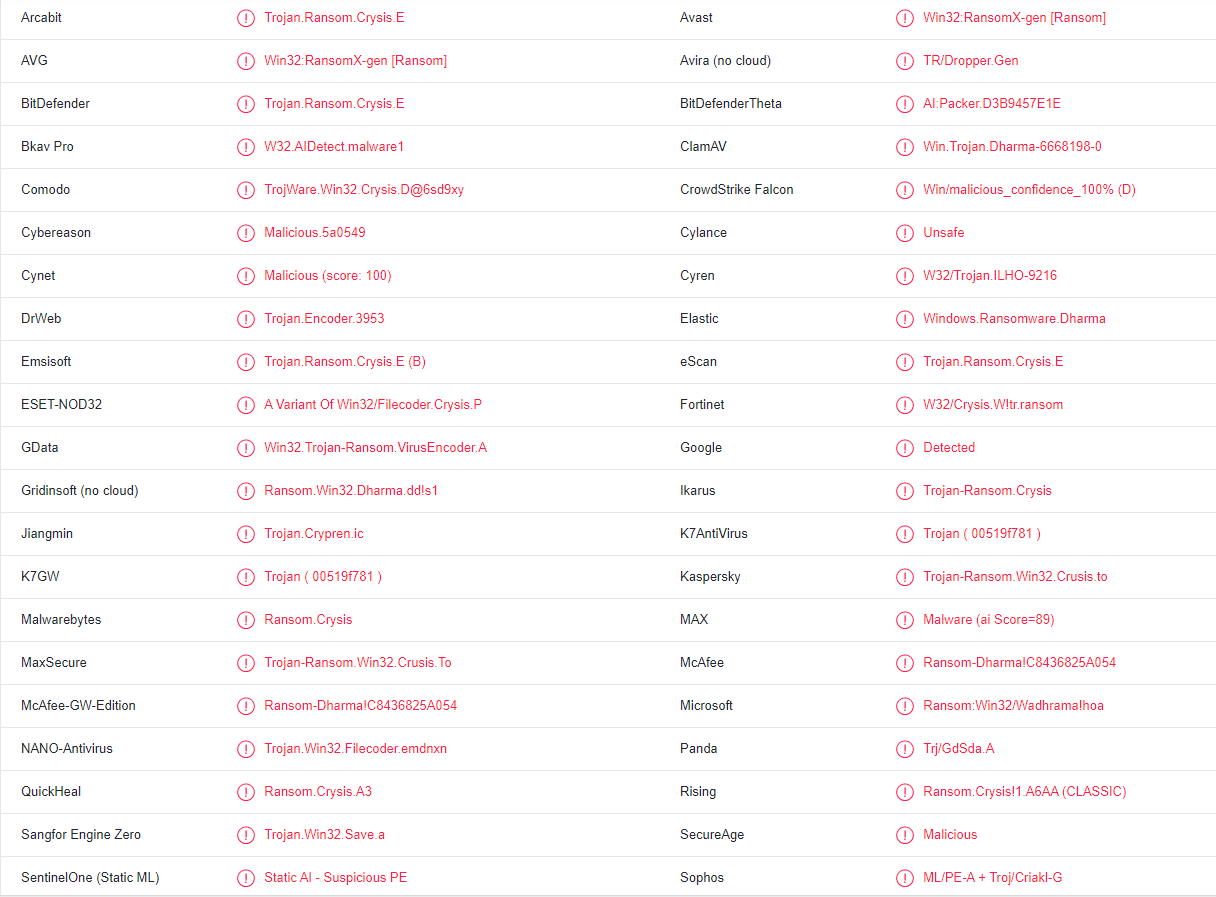

Dkey ransomware opdages som:

- Win32: RansomX-gen [Ransom] af AVG / Avast

- Trojan.Ransom.Crysis.E af Bitdefender

- Trojan.Ransom.Crysis.E (B) af Emsisoft

- En variant af Win32/Filecoder.Crysis.P af ESET

- Ransom.Crysis af Malwarebytes

- Ransom.Win32.CRYSIS.SM af TrendMicro

- Løsesum:Win32/Wadhrama!hoa af Microsoft

- Løsepenge-Dharma! C8436825A054 af McAfee

- Trojan-Ransom.Win32.Crusis.to af Kaspersky

Quick Menu

trin 1. Slette Dkey ransomware ved hjælp af fejlsikret tilstand med netværk.

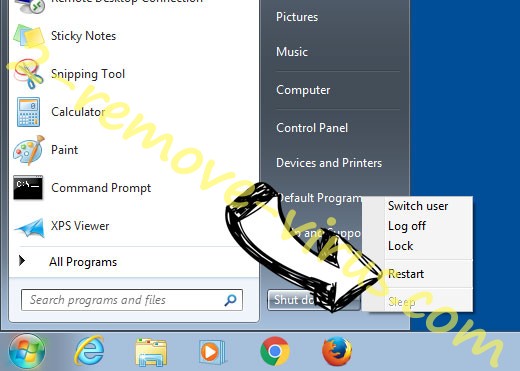

Fjerne Dkey ransomware fra Windows 7/Windows Vista/Windows XP

- Klik på Start og vælg lukning.

- Vælg genstart og klik OK.

- Begynde at trykke F8, når din PC starter lastning.

- Vælg fejlsikret tilstand med netværk under avancerede startindstillinger.

- Åbn din browser og download anti-malware nytte.

- Bruge værktøjet til at fjerne Dkey ransomware

Fjerne Dkey ransomware fra vinduer 8/10

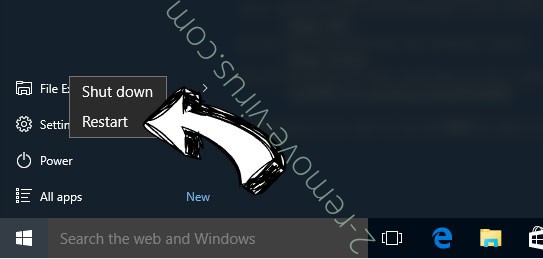

- Tryk på afbryderknappen på skærmbilledet Windows login.

- Tryk på og holde Skift nede, og vælg genstart.

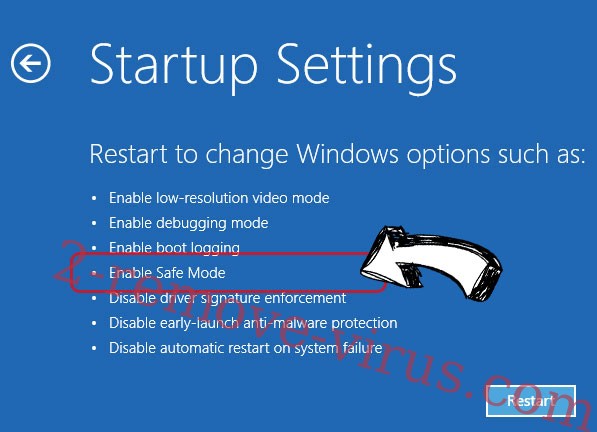

- Gå til Troubleshoot → Advanced options → Start Settings.

- Vælg Aktiver fejlsikret tilstand eller fejlsikret tilstand med netværk under startindstillingerne.

- Klik på genstart.

- Åbn din webbrowser og hente malware remover.

- Bruge softwaren til at slette Dkey ransomware

trin 2. Gendanne dine filer ved hjælp af Systemgendannelse

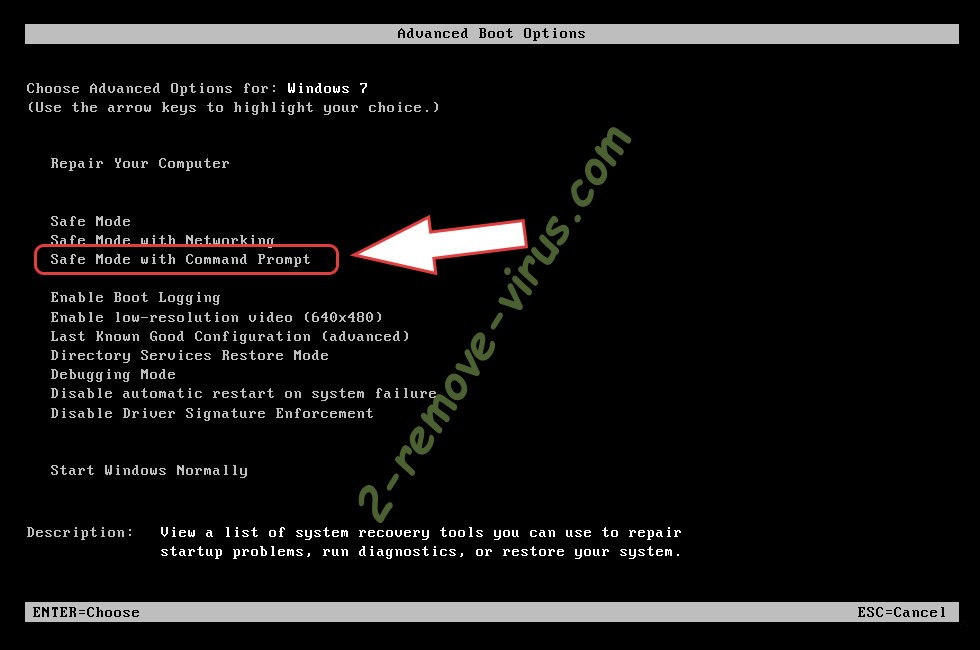

Slette Dkey ransomware fra Windows 7/Windows Vista/Windows XP

- Klik på Start og vælge nedlukning.

- Vælg genstart og OK

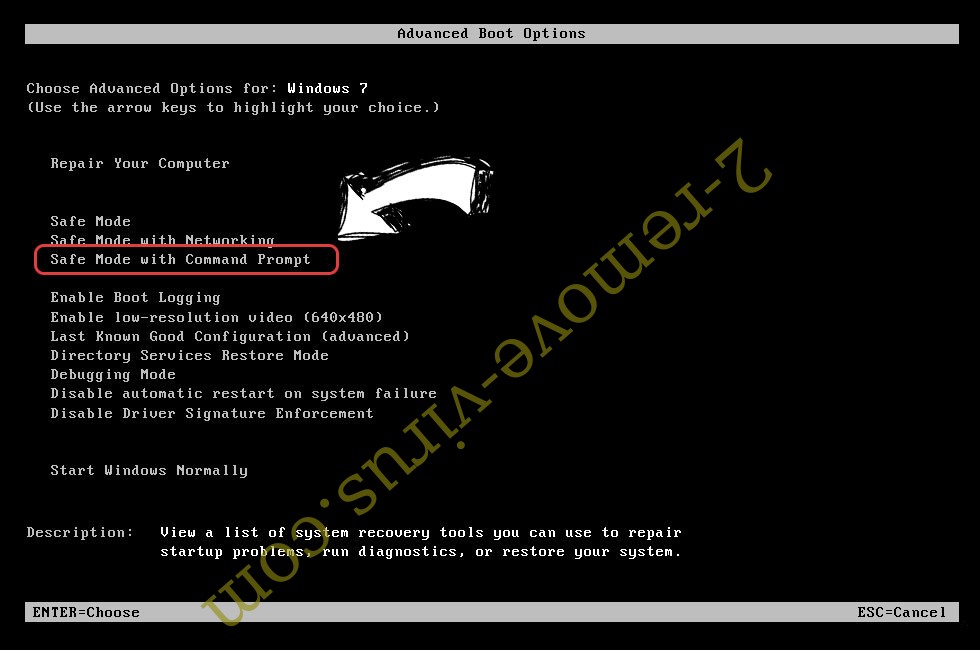

- Når din PC starter lastning, tryk på F8 gentagne gange for at åbne avancerede startindstillinger

- Vælg kommandoprompt på listen.

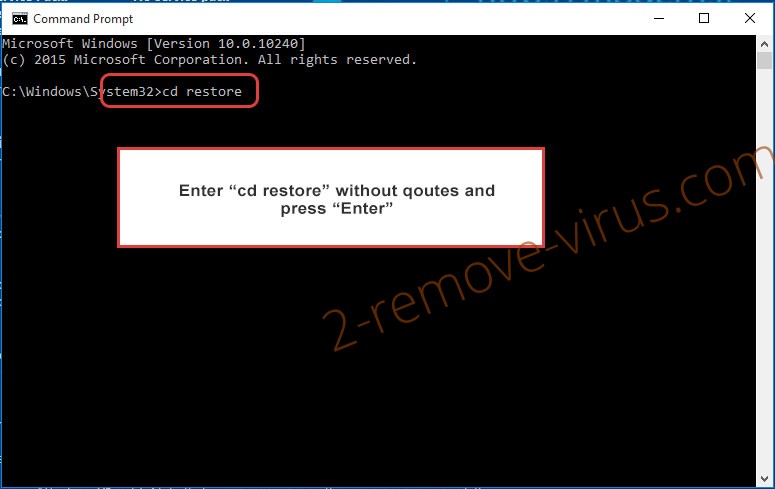

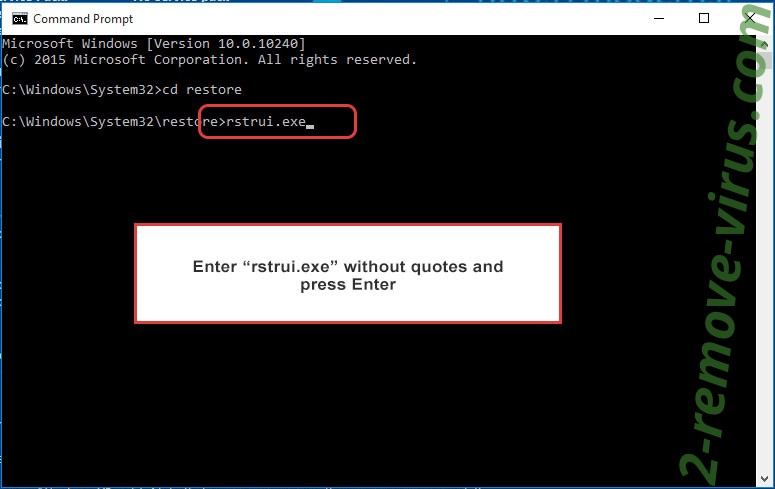

- Skriv cd restore og trykke på Enter.

- Skriv rstrui.exe og tryk på Enter.

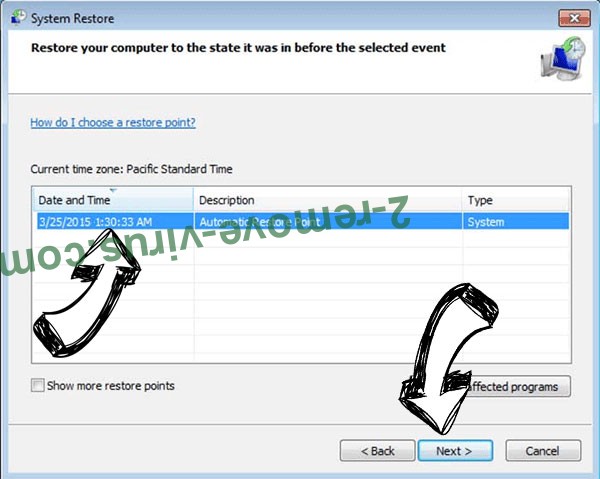

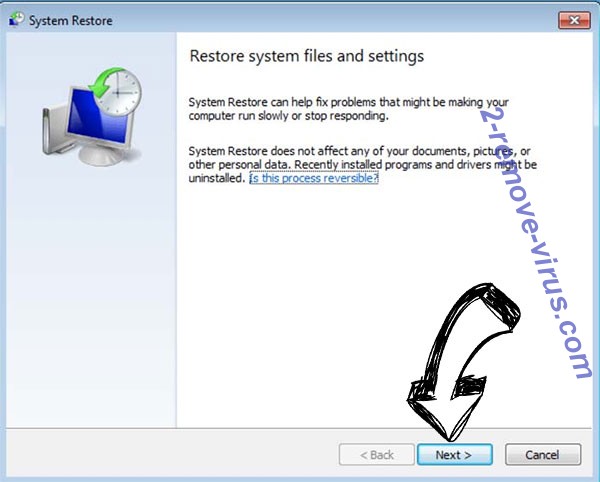

- Klik på næste i det nye vindue og vælg gendannelsespunkt før infektionen.

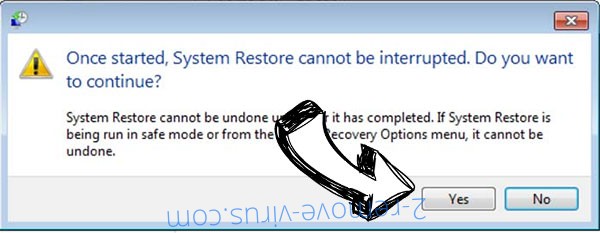

- Klik på næste igen og klik på Ja for at starte Systemgendannelse.

Slette Dkey ransomware fra vinduer 8/10

- Klik på knappen Power på Windows loginskærmen.

- Trykke på og holde Skift nede, og klik på genstart.

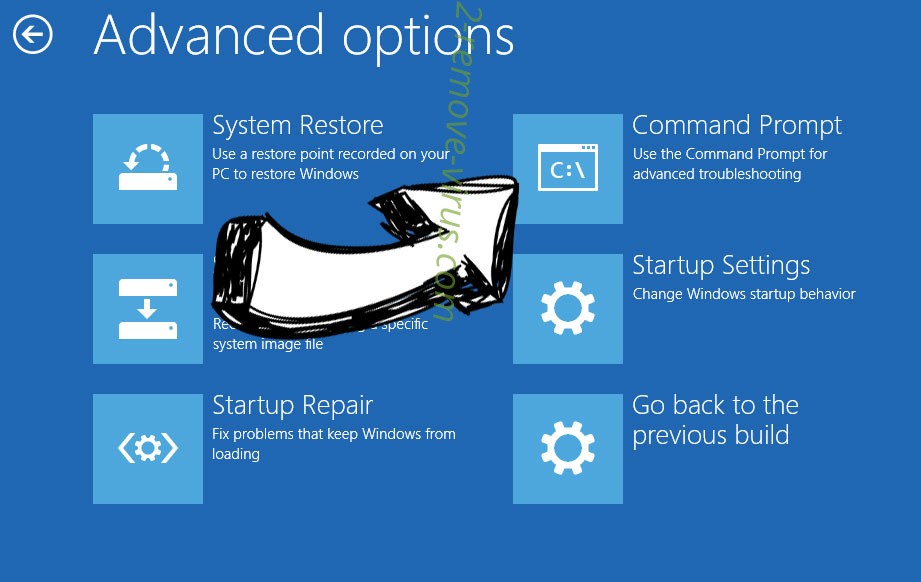

- Vælg fejlfinding og gå til avancerede indstillinger.

- Vælg kommandoprompt, og klik på genstart.

- I befale lynhurtig, indtaste cd restore og trykke på Enter.

- Skriv rstrui.exe og tryk Enter igen.

- Klik på næste i vinduet ny ordning genindføre.

- Vælg gendannelsespunkt før infektionen.

- Klik på næste, og klik derefter på Ja for at gendanne dit system.

Offers

Download værktøj til fjernelse afto scan for Dkey ransomwareUse our recommended removal tool to scan for Dkey ransomware. Trial version of provides detection of computer threats like Dkey ransomware and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about SpyWarrior and Uninstall Instructions. Please review SpyWarrior EULA and Privacy Policy. SpyWarrior scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft revision detaljer WiperSoft er et sikkerhedsværktøj, der giver real-time sikkerhed fra potentielle trusler. I dag, mange brugernes stræbe imod download gratis software fra internettet, m ...

Download|mere

Er MacKeeper en virus?MacKeeper er hverken en virus eller et fupnummer. Mens der er forskellige meninger om program på internettet, en masse af de folk, der så notorisk hader programmet aldrig har b ...

Download|mere

Mens skaberne af MalwareBytes anti-malware ikke har været i denne branche i lang tid, gør de for det med deres entusiastiske tilgang. Statistik fra sådanne websites som CNET viser, at denne sikkerh ...

Download|mere