Was ist Ransomware ?

Wenn Sie das Glück haben, nicht angetroffen zu Ransomware haben, wissen Sie, dass es eine Art von Malware ist, die Dateien verschlüsselt und sie im Wesentlichen als Geisel nimmt, indem Sie eine Zahlung für ihre Entschlüsselung fordern. Es verschlüsselt alle persönlichen Dateien, die dann unersetzbar werden, es sei denn, sie werden durch ein spezielles decryptor Programm ausgeführt. Jedoch, die einzigen Menschen mit einem decryptor sind oft die Cyber-Kriminellen betreiben die Ransomware . Wenn Benutzer sich weigern, das Lösegeld zu zahlen, Es ist nicht ungewöhnlich, dass Dateien für immer verloren bleiben. Es sei denn, die Opfer haben Unterstützung.

In den letzten fünf Jahren Ransomware hat sich eine der größten Cyber-Sicherheitsbedrohungen nicht nur für einzelne Benutzer, sondern auch für Unternehmen und Organisationen. Jedes Jahr Ransomware verursacht Schäden in Milliardenhöhe, und die Summe steigt deutlich. Allein im Jahr 2020 verursachte er Ransomware Schäden in Höhe von 20 Milliarden Dollar. In nur zwei Jahren verdoppelten sich die Ransomware Schäden.

Im Laufe der Jahre haben sich die Ziele von einzelnen Nutzern auf kleine Unternehmen und Unternehmen sowie staatliche Einrichtungen verlagert. Sogar der Gesundheitssektor wird ins Visier genommen. Im Gegensatz zu einzelnen Nutzern, größere Ziele können Hunderttausende von Dollar Lösegeld zahlen, weshalb sie so ein bevorzugtes Ziel für Cyber-Kriminelle, Ransomware Banden im Besonderen sind.

Wenn Sie sich mit vertraut machen Ransomware möchten, wie es sich ausbreitet, wie es funktioniert und wie Sie sich schützen können, lesen Sie weiter, wie wir ausführlicher erklären werden.

Wie Ransomware funktioniert

- Infektion

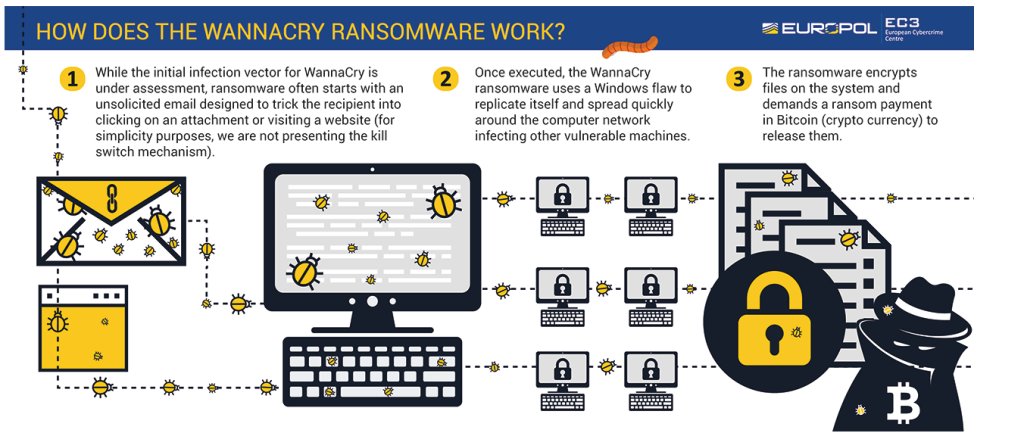

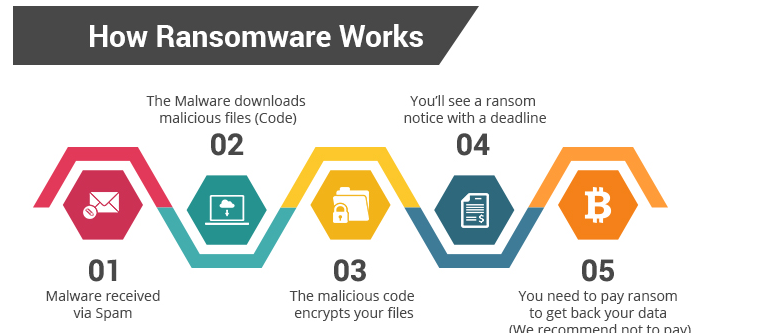

Der erste Schritt eines Ransomware Angriffs besteht darin, in das Zielsystem zu gelangen. Im Falle einzelner Benutzer, die Ransomware in der Regel bekommt in, wenn Benutzer schädliche Dateien öffnen, die sie von Malspam-E-Mails, Torrent-Sites, etc. erhalten. Sobald die schädliche Datei geöffnet wird, beginnt der Ransomware Verschlüsselungsprozess.

Um größere Ziele wie Unternehmen und Regierungsbehörden zu infizieren, verwenden Cyberkriminelle verschiedene Taktiken, wie z. B. den Missbrauch des Remote Desktop-Protokolls, das es ihnen im Wesentlichen ermöglicht, in das Zielsystem zu gelangen und die darauf selbst zu Ransomware initiieren.

- Dateiverschlüsselung

Wenn Benutzer die initiieren, beginnt die Ransomware Verschlüsselung von Dateien. Alle Ransomware zielen hauptsächlich auf persönliche Dateien ab, einschließlich Fotos, Dokumente und Videos. Die Liste der Zieldateitypen ist in der Regel sehr umfangreich, aber es hängt davon Ransomware ab, welche Dateien genau es zielt. Aber insgesamt wird die Mehrheit der persönlichen Dateien verschlüsselt werden.

Dateien werden nicht mehr geöffnet, sobald sie verschlüsselt sind. Opfer können bestimmen, welche Dateien durch die Erweiterung verschlüsselt wurden, um verschlüsselte Dateien hinzugefügt. Verschiedene Ransomware fügen Verschiedene Erweiterungen, Das ist in der Regel, wie Opfer bestimmen können, mit welchem sie es zu tun haben, wenn der Name nicht in der Erpresserbrief erwähnt wird.

- Das Lösegeld

Sobald Dateien fertig sind, verschlüsselt, die Ransomware wird einen Erpresserbrief fallen. Im Allgemeinen verwenden Familien immer Ransomware wieder die gleichen Noten und fordern die gleiche Summe. Zum Beispiel verwendet die berüchtigte Djvu Ransomware Familie immer den gleichen identischen Erpresserbrief jedes Mal. Die Notizen erklären in der Regel, dass Dateien verschlüsselt wurden und bieten einen decryptor für einen Preis. Die Lösegeldsumme ist unterschiedlich, je nachdem, welche Ransomware verantwortlich ist.

Für einzelne Benutzer, das Lösegeld Summe reicht in der Regel von 100 bis 2000 $. Für Unternehmen und Organisationen kann die geforderte Summe jedoch im Bereich von Hunderttausenden liegen, oder sogar Millionen von Dollar.

Die Sache über die Zahlung des Lösegeldes ist, dass es nicht immer garantiert Datei entschlüsselung. Während Cyber-Kriminelle versprechen, eine funktionierende decryptor zur Verfügung zu stellen, sie nicht immer aus gleichen Teilen dieser Versprechen, stattdessen wählen, um nur das Geld zu nehmen und nichts im Austausch zu senden. Sogar die Strafverfolgungsbehörden ermutigen die Opfer, das Lösegeld nicht zu zahlen. Jedoch, am Ende, ob Benutzer zahlen das Lösegeld ist jedes Opfer Entscheidung.

- Erpressung

Dies ist eine relativ neue Praxis und wird in der Regel gegen größere Ziele wie Unternehmen oder Organisationen eingesetzt. Viele Unternehmen, die Opfer von Ransomware Angriffen werden, haben Backups und wären in der Lage, Daten und regelmäßige Operationen recht schnell wiederherzustellen, was bedeutet, dass es keine Notwendigkeit gäbe, das Lösegeld zu zahlen. Jedoch, um zu versuchen, Ziele zu zwingen, das Lösegeld zu zahlen, Haben Cyber-Kriminelle begonnen, sie im Wesentlichen zu erpressen, indem sie damit drohen, Daten, die sie gestohlen haben, öffentlich zu veröffentlichen. Wie effektiv diese neue Taktik sein kann, ist schwer zu sagen, da nicht alle Opfer die Angriffe melden. Und die Mehrheit derer, die es tun, zahlen nicht das Lösegeld.

Ransomware Banden erfüllen jedoch ihr Versprechen, die Daten freizugeben. Ein Beispiel ist der Ransomware Angriff auf CD Projekt, Entwickler von beliebten Videospielen Witcher 3 und Cyberpunk 2077. Das Unternehmen wurde von einer Bande ins Visier Ransomware genommen, die die Quellcodes für diese Spiele gestohlen hat. Die geforderte Lösegeldsumme wurde nicht aufgedeckt, aber CD Projekt weigerte sich, es zu zahlen. Mehrere Sicherheitsanalysten berichteten später, dass der Quellcode im Dark Web zu einem Preis von einer Million DOLLAR versteigert wurde. Der Code wurde später auf sozialen Medien geteilt, und CD Projekt begann, DMCA Takedown-Benachrichtigungen zu verwenden, um ihn zu entfernen.

Häufigste Ransomware Verteilungsmethoden

- E-Mail-Anhänge

Malspam-Kampagnen sind sehr effektiv, wenn es darum geht, Benutzer zu infizieren, vor allem einzelne. Bösartige Akteure kaufen Tausende von E-Mail-Adressen aus Hacker-Foren und starten bösartige Spam-Kampagnen mit ihnen. Es ist nicht ungewöhnlich, dass die bösartigen E-Mails so aussehen, als wären sie offizielle Korrespondenz von einem Unternehmen oder einer Regierungsbehörde. Die E-Mails haben in der Regel eine kleine Menge an Text, der besagt, dass das Öffnen der angehängten Datei sehr wichtig ist. Wenn Benutzer die angehängten Dateien öffnen, erlauben sie im Wesentlichen die Ransomware Zusendezeit.

- Torrents und andere Piraterie-Plattformen

Foren und Torrent-Websites sind oft schlecht reguliert, was es böswilligen Akteuren ermöglicht, schädliche Inhalte ohne große Schwierigkeiten hochzuladen. Dies ist besonders häufig auf Torrent-Sites und Foren, die Software-Cracks haben. Benutzer würden versehentlich herunterladen Ransomware und andere Malware, denken, dass der Torrent würde einen Film enthalten, TV-Show, Videospiel oder Software.

- Exploit-Kits

Es ist ziemlich häufig, Ransomware dass Banden Exploit-Kits verwenden, um in die Systeme der Benutzer zu gelangen. Exploit-Kits sind Tools, die im Wesentlichen nach Schwachstellen auf einem System suchen, mit denen sie einen Exploit und Download und andere Malware bereitstellen Ransomware könnten. Exploit-Kits können in bösartiger Werbung (Malvertising) und kompromittierten/bösartigen Websites gefunden werden. Die Art und Weise, wie dies funktioniert, Benutzer werden in den Besuch einer bösartigen oder kompromittierten Website, die ein Exploit-Kit hat, die dann auf Schwachstellen in der Software auf dem Gerät installiert überprüft ausgetrickst. Es nutzt dann diese Schwachstelle, um eine bösartige Nutzlast fallen zu lassen, aka Malware.

- Remotedesktopprotokoll (Remote Desktop Protocol, RDP)

RDP (Remote Desktop Protocol) ist ein Tool, mit dem Benutzer über eine Netzwerkverbindung eine Verbindung zu einem anderen Computer/Server herstellen können. Aufgrund der Art und Weise, wie es funktioniert, es schuf eine Gelegenheit für Cyber-Kriminelle, es zu verwenden, um ihre zu Ransomware verteilen. Es hat sich zu einer der am häufigsten verwendeten Malware-Infiltrationsmethoden, insbesondere bei der Ausrichtung auf große Unternehmen und Organisationen. Ransomware Dharma-Familie ist ein Beispiel für eine Malware-Familie, die diese Methode verwendet.

Wenn ein RDP-Port für das Internet geöffnet ist, kann jeder versuchen, eine Verbindung mit ihm herzustellen. Und Cyber-Kriminelle haben Werkzeuge, die für diese offenen Ports scannen. Wenn sie eine finden, versuchen sie, eine Verbindung zu ihr herzustellen, indem sie entweder gestohlene Anmeldeinformationen verwenden oder sie erraten. Wenn das Passwort schwach ist, kann es unglaublich einfach zu erraten sein. Sobald sich ein Angreifer erfolgreich anmeldet, kann er auf den Server/Computer zugreifen und alles darauf ausführen, einschließlich des Anführens Ransomware von .

Möglichkeiten, sich vor /datenverlust zu schützen Ransomware

Regelmäßiges Sichern wichtiger Dateien

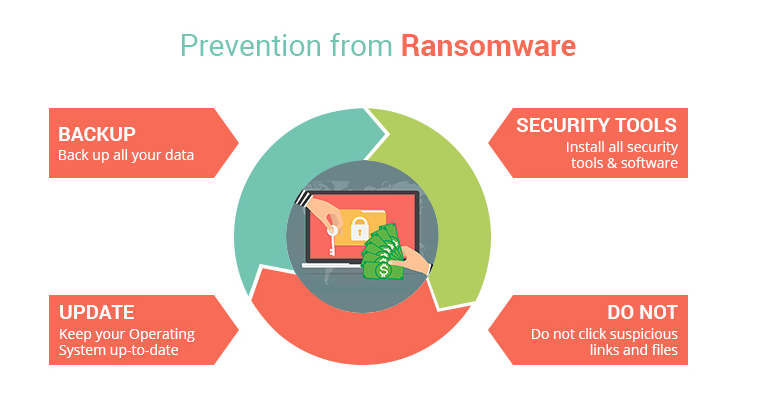

Der beste Weg, um schwerwiegende Folgen einer Infektion zu verhindern, Ransomware ist, regelmäßig Dateien zu sichern, zumindest die, die Sie nicht verlieren wollen. Es gibt verschiedene Möglichkeiten, Dateien zu sichern, und alle Benutzer werden in der Lage sein, die bequemste Methode für sie zu finden.

Haben Sie Antiviren-Software installiert

Es wird keine Überraschung sein, dass zuverlässige Antiviren-Software mit Ransomware Schutz die erste Verteidigungslinie ist, wenn es um Malware geht. Um sich an die steigende Bedrohung durch Ransomware anzupassen, bieten viele Antivirenprogramme jetzt eine Art Schutz gegen Ransomware . Wenn Sie Antivirensoftware installiert haben, überprüfen Sie, ob diese Funktion installiert ist. Wenn Sie kein Sicherheitsprogramm haben, aber planen, ein Sicherheitsprogramm zu erhalten, forschen Sie an denen, die den besten Schutz gegen Ransomware bieten.

Updates regelmäßig installieren

Wir haben bereits erwähnt, dass Malware Schwachstellen auf Ihrem Gerät verwenden kann, um hereinzukommen. Immer wenn Sicherheitslücken identifiziert werden, insbesondere wenn sie schwerwiegend sind, wird ein Update veröffentlicht, um es zu patchen. Wenn Sie diese Updates nicht installieren, ist das System anfällig. Es wird empfohlen, automatische Aktualisierungen zu aktivieren.

Der WannaCry Ransomware ist ein großartiges Beispiel, das zeigt, wie wichtig es ist, Updates regelmäßig zu installieren. Die Ransomware nutzte eine bekannte EternalBlue-Schwachstelle aus, die von Microsoft 2 Monate vor dem Angriff in einer Reihe von Updates für alle Windows-Versionen gepatcht wurde, die zu diesem Zeitpunkt von Windows Vista unterstützt wurden. Mehr als 300.000 Computer, auf denen der Patch nicht installiert war oder auf denen nicht unterstützte Versionen von Windows (z. B. Windows XP) ausgeführt wurden, wurden auf der ganzen Welt infiziert. Der WannaCry Ransomware verlangte ein Lösegeld von 300 bis 600 Dollar, um in Bitcoin bezahlt zu werden. Die meisten Opfer waren Unternehmen und Organisationen, die nicht über angemessene Sicherheitspraktiken verfügten.

Entwickeln Sie gute Surfgewohnheiten

Für regelmäßige Benutzer bedeutet Die Vermeidung Ransomware oft, bessere Surfgewohnheiten zu entwickeln. Das bedeutet in erster Linie, dass sie keine unerwünschten E-Mail-Anhänge öffnen, beim Surfen auf hochriskanten Websites nicht auf Anzeigen klicken und Piraterie vermeiden (vor allem über Torrents).

- E-Mail-Anhänge

Alle E-Mail-Anhänge sollten mit Antivirensoftware oder vor dem Öffnen gescannt VirusTotal werden. Das Scannen mit VirusTotal könnte sogar besser sein, da es zeigen würde, ob eines der Antivirenprogramme, die mit ihm zusammenarbeiten, die Datei als potenziell bösartig erkennen. Im Allgemeinen sollten Sie das Öffnen von E-Mail-Anhängen vermeiden, die von unbekannten Absendern stammen.

Bösartige E-Mails mit Malware sind in der Regel ziemlich generisch, was bedeutet, dass Sie in der Lage sein sollten, sie zu identifizieren, solange Sie wissen, worauf Sie achten müssen. Die E-Mail-Adresse des Absenders ist oft ein großes Werbegeschenk, zum Beispiel. Wenn der Absender eine zufällige E-Mail-Adresse hat, die aus zufälligen Buchstaben und Zahlen besteht, oder es sieht einfach nicht professionell aus, sollten Sie sehr vorsichtig sein, wenn Sie den E-Mail-Anhang öffnen.

Ein weiteres leicht zu bemerkendes Zeichen einer potenziell bösartigen E-Mail ist, dass sie in der E-Mail angesprochen werden. Wenn Ihnen beispielsweise ein Unternehmen, dessen Dienste Sie verwenden, eine E-Mail sendet (insbesondere, wenn es generisch ist), werden Sie mit Ihrem Namen angesprochen. Wenn Ihre Bank Ihnen beispielsweise offizielle Korrespondenz zusenden sollte, wird sie Sie immer mit einem Ihrer Namen, in der Regel Ihrem Nachnamen, ansprechen. Das Einfügen des Namens erfolgt automatisch, so dass es keine Chance gibt, dass Sie von etwas so generischem wie “Kunde”, “Mitglied”, “Benutzer” usw. angesprochen werden. Wenn Sie also jemals eine E-Mail erhalten, in der behauptet wird, dass Sie den Anhang dringend öffnen müssen, aber Sie mit allgemeinen Begriffen angesprochen werden, sollten Sie zusätzliche Vorsichtsmaßnahmen treffen, wenn Sie sich entscheiden, die angehängte Datei zu öffnen.

Andere Anzeichen einer bösartigen E-Mail sind Grammatik und Rechtschreibfehler, und umständliche Phrasierung, die gerade aus scheint.

- Piraterie

Wenn Sie jemand sind, der es vorzieht, bezahlte Inhalte kostenlos über Piraterie zu erhalten, sind Sie bei erhöhter Eisbahn, um eine Infektion zu Ransomware holen. Egal, die moralischen Fragen des im Wesentlichen stehlen jemandes harte Arbeit, Piraterie ist sehr entmutigt, weil wie einfach es ist, Malware zu begegnen. Dies ist insbesondere bei Strömen der Fall. Viele Torrent-Plattformen sind sehr schlecht reguliert, von denen Cyber-Kriminelle nutzen voll aus, indem Sie Malware als Torrents getarnt hochladen. Malware ist besonders häufig in Torrents für populäre Filme, TV-Serien, Videospiele und Software. Wenn sehr beliebte Shows wie Game of Thrones ausgestrahlt werden, wird die Mehrheit der Episoden Torrents (vor allem neue Episoden) Malware enthalten.